RouterOS 配置

RouterOS 配置

网络基本情况:

内网:自己选择,例:192.168.0.0/24

外网:电信提供IP,例:219.138.158.123/255.255.255.248 网关:219.138.158.119

一、恢复原路由器默认初始状态:

在路由器终端模式下(路由器连接上显示器、键盘)使用admin用户登陆(密码为空):然后输入命令:

system回车

reset选择y

这个命令是删除现在路由器上的所有配置,恢复新装时的初始状态。

二、配置两个网卡:

我们以ether1 来命名连接外网的网卡,以ether2 来命名连接内网的网卡。

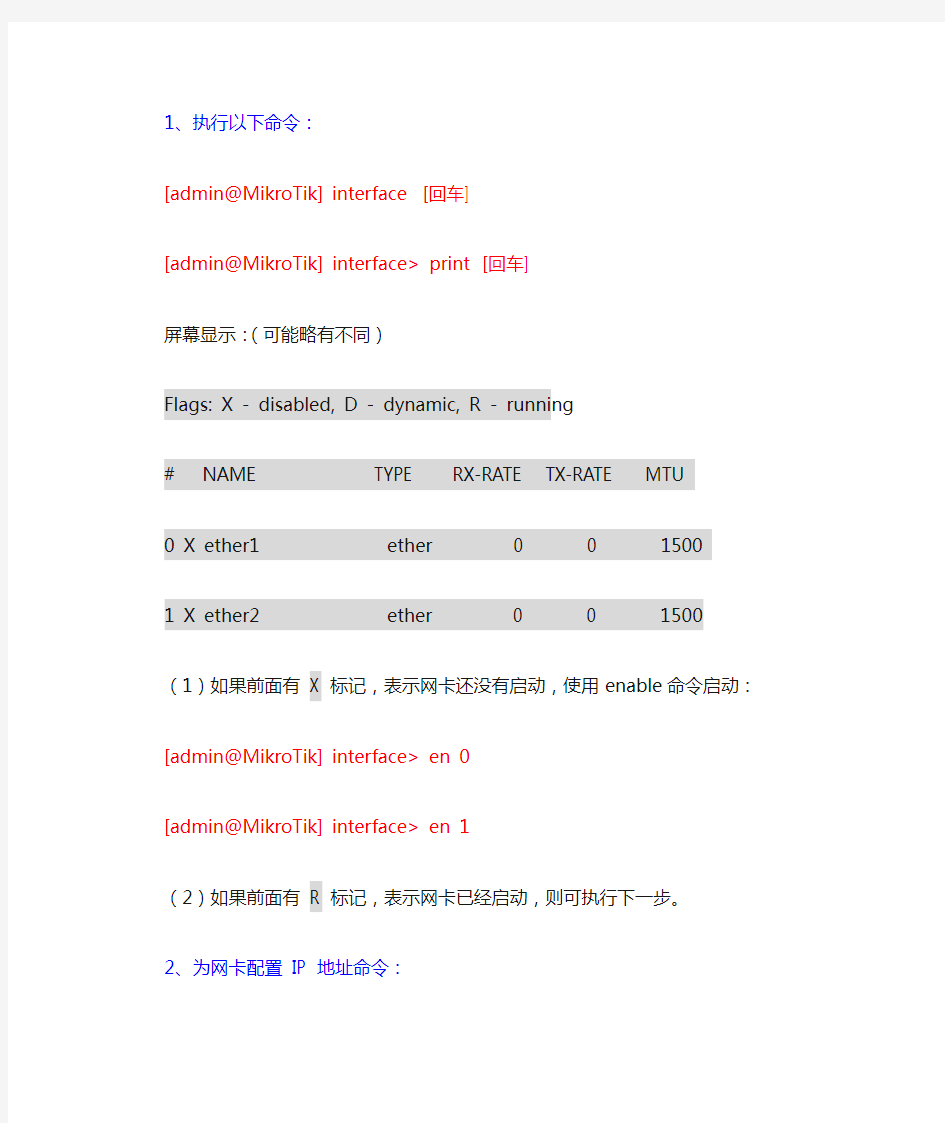

1、执行以下命令:

[admin@MikroTik] interface [回车]

[admin@MikroTik] interface> print [回车]

屏幕显示:(可能略有不同)

Flags: X - disabled, D - dynamic, R - running

# NAME TYPE RX-RATE TX-RA TE MTU

0 X ether1 ether 0 0 1500

1 X ether

2 ether 0 0 1500

(1)如果前面有X 标记,表示网卡还没有启动,使用enable命令启动:

[admin@MikroTik] interface> en 0

[admin@MikroTik] interface> en 1

(2)如果前面有R 标记,表示网卡已经启动,则可执行下一步。

2、为网卡配置IP 地址命令:

先为连接外网的网卡ether1设置IP地址:

[admin@MikroTik] ip address> add address=219.138.158.123/255.255.255.248 interface=ether1 配置完成后查看一下配置情况:

[admin@MikroTik] ip address> print

屏幕显示:

Flags: X - disabled, I - invalid, D - dynamic

# ADDRESS NETWORK BROADCAST INTERFACE

0 219.138.158.123/29 219.138.158.119 219.138.153.……ether1

再配置内网网卡地址:

[admin@MikroTik] ip address> add address=192.168.0.1/255.255.255.0 interface=ether2

配置完成后查看一下配置情况:

[admin@MikroTik] ip address> print

屏幕显示情况请参考上面外网卡配置后的显示(应该显示两个网卡信息)。

3、配置PPPoE-Server :

(1)添加一个名称为mypool的地址池(注意这个名称后面不是“1”,是L的小写字母):[admin@MikroTik] ip pool> add name=mypool ranges=192.168.0.3-192.168.0.254

(这里是设置内网地址段,从3开始到254结束,共有251个可用地址。)

查看一下配置:

[admin@MikroTik] ip pool> print

# NAME RANGES

0 mypool 192.168.0.3-192.168.0.254

(2)添加一个名称为myserver的PPP Profile :

[admin@MikroTik] ppp profile> add name=myserver local-address=192.168.0.1

remote-address=mypool

(注意:上面这条命令是一行写完,不要换行),也可以使用命令print看一下。

(3)为PPPoE Server添加用户名为sx2008,口令为2008的用户,该用户只能使用PPPoE服务:

[admin@MikroTik] ppp secret> add name=sx2008 password=2008 service=pppoe

profile=myserver

(注意:上面这条命令是一行写完,不要换行),也可以使用命令print看一下。

(4)添加一个PPPoE 服务,名为mypppoe,端口设置为内网接口ether2:

[admin@MikroTik]interface pppoe-server server>add service-name=mypppoe interface=ether2 default-profile=myserver

(注意:上面这条命令是一行写完,不要换行),也可以使用命令print看一下。

4、配置NAT(网络地址转换):

使用命令进行如下配置:

[admin@MikroTik] ip firewall src-nat>add action=masquerade out-interface=ether1

然后再使用命令激活NAT:

[admin@MikroTik] ip firewall src-nat> enable 0

5、为路由器配置默认路由:

因为219.138.158.119 是我们下一跳的地址(网关),这里这样配置:

[admin@MikroTik] ip route> add dst-address=0.0.0.0/0 gateway=219.138.158.119

(意思为网络内所有IP地址发来的请求,全部跳转到网关219.138.158.119)

6、最后的配置以及路由器的管理:

(1)配置一台管理用客户端(就是管理员你自己)的静态IP地址为:192.168.0.2,在IE 浏览器中输入路由器的内网卡IP地址:http://192.168.0.1,下载使用Winbox以方便配置。使用Winbox 登录到路由器管理界面,点击管理窗口右边的菜单中的“PPP”,在弹出的窗口中选择“Interfaces”项目,点击菜单栏中部的“PPPoe Server”按钮,在弹出的窗口里面

有一条设置,如果这条设置呈现灰色的状态,表明这条设置没有启用,我们现在要将它启用,方法是:用鼠标点击这条设置,然后在菜单栏上点击“√”这个按钮,使这条设置规则呈现亮色状态。

(2)分配PPPoe客户端用户名和密码:

使用Winbox 登录到路由器管理界面,点击管理窗口右边的菜单中的“PPP”,在弹出的窗口中选择“Secrets”项目,点击红色的“+”按钮(见图):

在弹出的窗口中进行用户和密码的添加(见图):

在这张截图上,Name:客户端用户名;Password:登录密码;Service:选“PPPoe”上网方式;Profile:选“myserver”(这就是我们在前面第3步第2小步配置的PPP Profile,如果你前面配置时使用的是其它名称,这里就选你配置的其它名称。)

还有一个选项是Caller ID:将前面的小方框点击激活,在后面的输入栏内可以输入对应这个拨号用户的计算机网卡的MACA地址,这就将用户和网卡MAC地址进行了捆绑,以后这个用户必须使用这个网卡才能拨号上网,如果该计算机用户换掉了网卡,你需要将这条规则去掉后重新进行新的MAC捆绑才能正常拨号。这就可以防止非法用户盗用你们的网络上网。

小技巧:一个用户如果不进行MAC捆绑,则可以多台机器使用同一个用户名和密码来拨号上网,你可以把学生电脑教室设成一个用户来上网减轻你设置用户的麻烦(但安全上就不能保证了,呵呵)。

好了,到这里,你的PPPoe 拨号服务器+路由器就算基本设置完成,客户端可以使用PPPoe 拨号来通过它上网了。

7、配置客户机:

客户机上面如果安装的是Windows XP 则可以新建一个PPPoe 宽带拨号连接,如果客户机上是安装的Windows98/2000等,则需要下载一个PPPoe拨号软件(也可下载电信公司“星空极速”拨号软件使用)来建立宽带拨号连接。

注意:客户机与软件路由器之间一定要通过交换机连接,不要将客户计算机直接与路由器连接。

附:防火墙设置

将下面的设置拷贝到路由器上后回车就可以了:(这个比较经典,其它的你可以后慢慢摸索)/ ip firewall filter

add chain=input connection-state=invalid action=drop /

comment="丢弃非法连接packets" disabled=no

add chain=input protocol=tcp dst-port=80 connection-limit=60,0 action=drop /

comment="限制总http连接数为60" disabled=no

add chain=input protocol=tcp psd=21,3s,3,1 action=drop /

comment="探测并丢弃端口扫描连接" disabled=no

add chain=input protocol=tcp connection-limit=3,32 src-address-list=black_list /

action=tarpit comment="压制DoS攻击" disabled=no

add chain=input protocol=tcp connection-limit=10,32 /

action=add-src-to-address-list address-list=black_list /

address-list-timeout=1d comment="探测DoS攻击" disabled=no

add chain=input dst-address-type=!local action=drop comment="丢弃掉非本地数据" /

disabled=no

add chain=input src-address-type=!unicast action=drop /

comment="丢弃掉所有非单播数据" disabled=no

add chain=input protocol=icmp action=jump jump-target=ICMP /

comment="跳转到ICMP链表" disabled=no

add chain=input protocol=tcp action=jump jump-target=virus /

comment="跳转到病毒链表" disabled=no

add chain=ICMP protocol=icmp icmp-options=0:0-255 limit=5,5 action=accept /

comment="Ping应答限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp icmp-options=3:3 limit=5,5 action=accept /

comment="Traceroute限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp icmp-options=3:4 limit=5,5 action=accept /

comment="MTU线路探测限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp icmp-options=8:0-255 limit=5,5 action=accept /

comment="Ping请求限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp icmp-options=11:0-255 limit=5,5 action=accept /

comment="Trace TTL限制为每秒5个包" disabled=no

add chain=ICMP protocol=icmp action=drop comment="丢弃掉任何ICMP数据" /

disabled=no

add chain=forward connection-state=established action=accept /

comment="接受以连接的数据包" disabled=no

add chain=forward connection-state=related action=accept /

comment="接受相关数据包" disabled=no

add chain=forward connection-state=invalid action=drop /

comment="丢弃非法数据包" disabled=no

add chain=forward protocol=tcp connection-limit=30,32 action=drop / comment="限制每个主机TCP连接数为30条" disabled=no

add chain=forward src-address-type=!unicast action=drop /

comment="丢弃掉所有非单播数据" disabled=no

add chain=forward protocol=icmp action=jump jump-target=ICMP /

comment="跳转到ICMP链表" disabled=no

add chain=forward action=jump jump-target=virus comment="跳转到病毒链表" / disabled=no

add chain=forward action=accept comment="接受任何数据" disabled=no

add chain=virus protocol=tcp dst-port=41 action=drop /

comment="DeepThroat.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=82 action=drop /

comment="https://www.sodocs.net/doc/1f17886389.html,Sky.Y@mm" disabled=no

add chain=virus protocol=tcp dst-port=113 action=drop /

comment="W32.Korgo.A/B/C/D/E/F-1" disabled=no

add chain=virus protocol=tcp dst-port=2041 action=drop /

comment="W33.Korgo.A/B/C/D/E/F-2" disabled=no

add chain=virus protocol=tcp dst-port=3150 action=drop /

comment="DeepThroat.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=3067 action=drop /

comment="W32.Korgo.A/B/C/D/E/F-3" disabled=no

add chain=virus protocol=tcp dst-port=3422 action=drop /

comment="Backdoor.IRC.Aladdinz.R-1" disabled=no

add chain=virus protocol=tcp dst-port=6667 action=drop /

comment="W32.Korgo.A/B/C/D/E/F-4" disabled=no

add chain=virus protocol=tcp dst-port=6789 action=drop /

comment="https://www.sodocs.net/doc/1f17886389.html,Sky.S/T/U@mm" disabled=no

add chain=virus protocol=tcp dst-port=8787 action=drop /

comment="Back.Orifice.2000.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=8879 action=drop /

comment="Back.Orifice.2000.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=8967 action=drop /

comment="W32.Dabber.A/B-2" disabled=no

add chain=virus protocol=tcp dst-port=9999 action=drop /

comment="W32.Dabber.A/B-3" disabled=no

add chain=virus protocol=tcp dst-port=20034 action=drop /

comment="https://www.sodocs.net/doc/1f17886389.html,Bus.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=21554 action=drop /

comment="GirlFriend.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=31666 action=drop /

comment="Back.Orifice.2000.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=43958 action=drop / comment="Backdoor.IRC.Aladdinz.R-2" disabled=no

add chain=virus protocol=tcp dst-port=999 action=drop / comment="DeepThroat.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=6670 action=drop / comment="DeepThroat.Trojan-4" disabled=no

add chain=virus protocol=tcp dst-port=6771 action=drop / comment="DeepThroat.Trojan-5" disabled=no

add chain=virus protocol=tcp dst-port=60000 action=drop / comment="DeepThroat.Trojan-6" disabled=no

add chain=virus protocol=tcp dst-port=2140 action=drop / comment="DeepThroat.Trojan-7" disabled=no

add chain=virus protocol=tcp dst-port=10067 action=drop / comment="Portal.of.Doom.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=10167 action=drop / comment="Portal.of.Doom.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=3700 action=drop / comment="Portal.of.Doom.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=9872-9875 action=drop / comment="Portal.of.Doom.Trojan-4" disabled=no

add chain=virus protocol=tcp dst-port=6883 action=drop / comment="Delta.Source.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=26274 action=drop / comment="Delta.Source.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=4444 action=drop / comment="Delta.Source.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=47262 action=drop / comment="Delta.Source.Trojan-4" disabled=no

add chain=virus protocol=tcp dst-port=3791 action=drop / comment="Eclypse.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=3801 action=drop / comment="Eclypse.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=65390 action=drop / comment="Eclypse.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=5880-5882 action=drop / comment="Y3K.RAT.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=5888-5889 action=drop / comment="Y3K.RAT.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=30100-30103 action=drop / comment="NetSphere.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=30133 action=drop / comment="NetSphere.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=7300-7301 action=drop /

comment="NetMonitor.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=7306-7308 action=drop /

comment="NetMonitor.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=79 action=drop /

comment="FireHotcker.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=5031 action=drop /

comment="FireHotcker.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=5321 action=drop /

comment="FireHotcker.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=6400 action=drop /

comment="TheThing.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=7777 action=drop /

comment="TheThing.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=1047 action=drop /

comment="GateCrasher.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=6969-6970 action=drop /

comment="GateCrasher.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=2774 action=drop comment="SubSeven-1" / disabled=no

add chain=virus protocol=tcp dst-port=27374 action=drop comment="SubSeven-2" / disabled=no

add chain=virus protocol=tcp dst-port=1243 action=drop comment="SubSeven-3" / disabled=no

add chain=virus protocol=tcp dst-port=1234 action=drop comment="SubSeven-4" / disabled=no

add chain=virus protocol=tcp dst-port=6711-6713 action=drop /

comment="SubSeven-5" disabled=no

add chain=virus protocol=tcp dst-port=16959 action=drop comment="SubSeven-7" / disabled=no

add chain=virus protocol=tcp dst-port=11000 action=drop /

comment="Senna.Spy.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=13000 action=drop /

comment="Senna.Spy.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=25685-25686 action=drop /

comment="Moonpie.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=25982 action=drop /

comment="Moonpie.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=31337-31339 action=drop /

comment="NetSpy.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=8102 action=drop comment="Trojan" / disabled=no

add chain=virus protocol=tcp dst-port=8011 action=drop comment="WAY.Trojan" / disabled=no

add chain=virus protocol=tcp dst-port=7626 action=drop comment="Trojan.BingHe" /

disabled=no

add chain=virus protocol=tcp dst-port=19191 action=drop / comment="Trojan.NianSeHoYian" disabled=no

add chain=virus protocol=tcp dst-port=23444-23445 action=drop / comment="NetBull.Trojan" disabled=no

add chain=virus protocol=tcp dst-port=2583 action=drop / comment="WinCrash.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=3024 action=drop / comment="WinCrash.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=4092 action=drop / comment="WinCrash.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=5714 action=drop / comment="WinCrash.Trojan-4" disabled=no

add chain=virus protocol=tcp dst-port=1010-1012 action=drop / comment="Doly1.0/1.35/1.5trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=1015 action=drop / comment="Doly1.0/1.35/1.5trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=1999-2005 action=drop / comment="TransScout.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=9878 action=drop / comment="TransScout.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=2773 action=drop / comment="Backdoor.Y AI..Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=7215 action=drop / comment="Backdoor.Y AI.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=54283 action=drop / comment="Backdoor.Y AI.Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=1003 action=drop / comment="BackDoorTrojan-1" disabled=no

add chain=virus protocol=tcp dst-port=5598 action=drop / comment="BackDoorTrojan-2" disabled=no

add chain=virus protocol=tcp dst-port=5698 action=drop / comment="BackDoorTrojan-3" disabled=no

add chain=virus protocol=tcp dst-port=31554 action=drop / comment="SchainwindlerTrojan-2" disabled=no

add chain=virus protocol=tcp dst-port=18753 action=drop / comment="Shaft.DDoS.Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=20432 action=drop / comment="Shaft.DDoS.Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=65000 action=drop / comment="Devil.DDoS.Trojan" disabled=no

add chain=virus protocol=tcp dst-port=11831 action=drop / comment="LatinusTrojan-1" disabled=no

add chain=virus protocol=tcp dst-port=29559 action=drop /

add chain=virus protocol=tcp dst-port=1784 action=drop /

comment="Snid.X2Trojan-1" disabled=no

add chain=virus protocol=tcp dst-port=3586 action=drop /

comment="Snid.X2Trojan-2" disabled=no

add chain=virus protocol=tcp dst-port=7609 action=drop /

comment="Snid.X2Trojan-3" disabled=no

add chain=virus protocol=tcp dst-port=12348-12349 action=drop /

comment="BionetTrojan-1" disabled=no

add chain=virus protocol=tcp dst-port=12478 action=drop /

comment="BionetTrojan-2" disabled=no

add chain=virus protocol=tcp dst-port=57922 action=drop /

comment="BionetTrojan-3" disabled=no

add chain=virus protocol=tcp dst-port=3127-3198 action=drop /

comment="Worm.Novarg.a.Mydoom.a." disabled=no

add chain=virus protocol=tcp dst-port=6777 action=drop /

comment="Worm.BBeagle.a.Bagle.a." disabled=no

add chain=virus protocol=tcp dst-port=8866 action=drop /

comment="Worm.BBeagle.b" disabled=no

add chain=virus protocol=tcp dst-port=2745 action=drop /

comment="Worm.BBeagle.c-g/j-l" disabled=no

add chain=virus protocol=tcp dst-port=2556 action=drop /

comment="Worm.BBeagle.p/q/r/n" disabled=no

add chain=virus protocol=tcp dst-port=20742 action=drop /

comment="Worm.BBEagle.m-2" disabled=no

add chain=virus protocol=tcp dst-port=4751 action=drop /

comment="Worm.BBeagle.s/t/u/v" disabled=no

add chain=virus protocol=tcp dst-port=2535 action=drop /

comment="Worm.BBeagle.aa/ab/w/x-z-2" disabled=no

add chain=virus protocol=tcp dst-port=5238 action=drop /

comment="Worm.LovGate.r.RpcExploit" disabled=no

add chain=virus protocol=tcp dst-port=1068 action=drop comment="Worm.Sasser.a" / disabled=no

add chain=virus protocol=tcp dst-port=5554 action=drop /

comment="Worm.Sasser.b/c/f" disabled=no

add chain=virus protocol=tcp dst-port=9996 action=drop /

comment="Worm.Sasser.b/c/f" disabled=no

add chain=virus protocol=tcp dst-port=9995 action=drop comment="Worm.Sasser.d" / disabled=no

add chain=virus protocol=tcp dst-port=10168 action=drop /

comment="Worm.Lovgate.a/b/c/d" disabled=no

add chain=virus protocol=tcp dst-port=20808 action=drop /

comment="Worm.Lovgate.v.QQ" disabled=no

add chain=virus protocol=tcp dst-port=1092 action=drop /

add chain=virus protocol=tcp dst-port=20168 action=drop /

comment="Worm.Lovgate.f/g" disabled=no

add chain=virus protocol=tcp dst-port=1363-1364 action=drop /

comment="ndm.requester" disabled=no

add chain=virus protocol=tcp dst-port=1368 action=drop comment="screen.cast" / disabled=no

add chain=virus protocol=tcp dst-port=1373 action=drop comment="hromgrafx" / disabled=no

add chain=virus protocol=tcp dst-port=1377 action=drop comment="cichainlid" / disabled=no

add chain=virus protocol=tcp dst-port=3410 action=drop /

comment="Backdoor.Optixprotocol" disabled=no

add chain=virus protocol=tcp dst-port=8888 action=drop /

comment="Worm.BBeagle.b" disabled=no

add chain=virus protocol=udp dst-port=44444 action=drop /

comment="Delta.Source.Trojan-7" disabled=no

add chain=virus protocol=udp dst-port=8998 action=drop /

comment="Worm.Sobig.f-3" disabled=no

add chain=virus protocol=udp dst-port=123 action=drop comment="Worm.Sobig.f-1" / disabled=no