实战分析端口VLAN与802.1Q VLAN以及tagged和untagged的区别

实战分析端口VLAN与802.1Q(TRUNK)VLAN,以及

tagged和untagged的区别

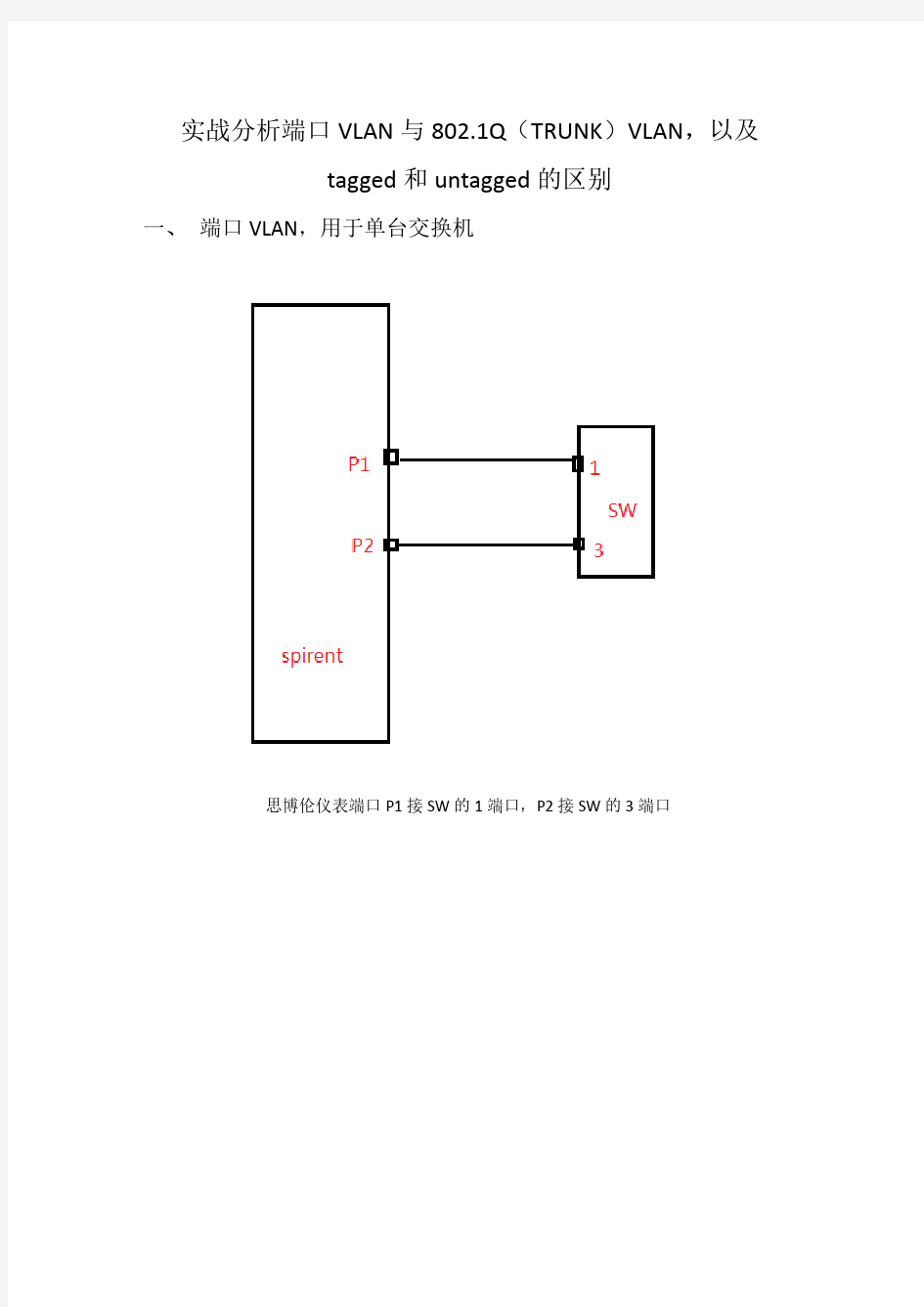

一、端口VLAN,用于单台交换机

思博伦仪表端口P1接SW的1端口,P2接SW的3端口

设置端口1和端口3在同一端口VLAN100中

①P1发送不带VLAN的包,P3能收到包,且报文中不带VLAN字段

分析:untagged报文进入1端口后,打上PVID,然后进行交换转发,流到同属PVID100的3端口。

②P1发送带VLAN的包(VID=100),P3能收到包,且报文中不带VLAN字段

分析:VLAN100报文进入1端口后,判断该VID与其PVID一样,然后进行交换转发,流到同属PVID100的3端口。

③P1发送带VLAN的包(VID不等于100),P3不能收到包

分析:VLAN100报文进入1端口后,判断该VID与其PVID不一样,丢弃包。

二、802.1Q VLAN(trunk vlan),用于跨交换机

思博伦仪表端口P1接SW-1的1端口,P2接SW-2的3端口,两台交换机通过各

自的8端口级联

1.第一种情况

SW-1,1/8端口均为tagged端口

SW-2,1/8端口均为tagged端口

①P1发送带VLAN的包(VID=100),P2能收到包,且报文中带VLAN字段100

分析:VLAN100报文发到SW-1的1端口,1端口是tagged端口,判断该报文VID在允许之列,进入,流到同属VID100的端口8,端口8是tagged端口,判断该报文VID不等于其PVID,直接发出,发送到SW-2的端口8,8端口是tagged端口,判断该报文VID在允许之列,进入,流到同属VID100的端口2,端口2是tagged端口,判断该报文VID不等于其PVID,直接发出,发送到P2。(小结:tagged端口收报文时依据VID队列进行判断,发报文时,依据该端口PVID进行判断,若VID不等于PVID,则直接发出,若VID=PVID,则剥离标签再发出)

②P1发送不带VLAN的包(未知单播帧),所有端口均能收到

分析:未知单播包发到SW-1的1端口,1端口是tagged端口,判断该报文没有VID,故给报文打上PVID,进入,因所有端口默认PVID均为1,故流向SW-1和SW-2的所有端口。

③P1发送带VLAN的包(VID不等于100),P2不能收到包

分析:报文发到SW-1的1端口,1端口是tagged端口,判断该报文VID不在允许之列,故不允许进入即丢弃。

2.第二种情况

SW-1,1端口是untagged端口,8端口是tagged端口

SW-2,1/8均是tagged端口

①P1发送带VLAN的包(VID=100),P2能收到包,且包中带VID100

分析:报文发到SW-1的1端口,1端口是untagged端口,判断报文在允许之列,流到同属VID100的端口8,端口8是tagged端口,判断该报文VID不等于其PVID,直接发出,发送

到SW-2的端口8,8端口是tagged端口,判断该报文VID在允许之列,进入,流到同属VID100的端口2,端口2是tagged端口,判断该报文VID不等于其PVID,直接发出,发送到P2。

(小结:上述过程与1端口是tagged端口时的过程一样,可以得出结论,untag配置只对发送报文时起作用)

②P1发送不带VLAN的包(未知单播帧),所有端口均能收到

分析:未知单播包发到SW-1的1端口,1端口是untagged端口,判断该报文没有VID,故给报文打上PVID,进入,因所有端口默认PVID均为1,故流向SW-1和SW-2的所有端口。

③P1发送带VLAN的包(VID不等于100),P2不能收到包

分析:报文发到SW-1的1端口,1端口是untagged端口,判断该报文VID不在允许之列,故不允许进入即丢弃。

第三种情况

SW-1,1端口是tagged端口,8端口是untagged端口

SW-2,1/8均是tagged端口

①P1发送带VLAN的包(VID=100),P2能收到包,且包中不带VID100

分析:报文发到SW-1的1端口,1端口是tagged端口,判断报文在允许之列,进入,流到同属VID100的端口8,端口8是untagged端口,判断该报文有VID,故要剥离标签再转发,发送到SW-2的8端口,判断该报文没有VID,故给报文打上PVID,进入,因所有端口默认PVID均为1,故流向SW-2的所有端口。

②P1发送不带VLAN的包(未知单播帧),所有端口均能收到

分析:未知单播包发到SW-1的1端口,1端口是tagged端口,判断该报文没有VID,故给报文打上PVID,进入,因所有端口默认PVID均为1,故流向SW-1和SW-2的所有端口。

③P1发送带VLAN的包(VID不等于100),P2不能收到包

分析:报文发到SW-1的1端口,1端口是tagged端口,判断该报文VID不在允许之列,故不允许进入即丢弃。

第四种情况

SW-1,1/8均是untagged端口

SW-2,1/8均是tagged端口

①P1发送带VLAN的包(VID=100),P2能收到包,且包中不带VID100

分析:报文发到SW-1的1端口,1端口是untagged端口,判断报文在允许之列,进入,流到同属VID100的端口8,端口8是untagged端口,判断该报文有VID,故要剥离标签再转发,发送到SW-2的8端口,判断该报文没有VID,故给报文打上PVID,进入,因所有端口默认PVID均为1,故流向SW-2的所有端口。

②P1发送不带VLAN的包(未知单播帧),所有端口均能收到

分析:未知单播包发到SW-1的1端口,1端口是untagged端口,判断该报文没有VID,故给报文打上PVID,进入,因所有端口默认PVID均为1,故流向SW-1和SW-2的所有端口。

③P1发送带VLAN的包(VID不等于100),P2不能收到包

分析:报文发到SW-1的1端口,1端口是untagged端口,判断该报文VID不在允许之列,故不允许进入即丢弃。

总结:

Tagged端口收报文:

判断该报文的VID:

1.若没有VID,则打上该端口的PVID再进入。

2.若VID在允许之列,则进入。

3.若VID不在允许之列,则丢弃。

Untagged端口收报文:

判断该报文的VID:

1.若没有VID,则打上该端口的PVID再进入。

2.若VID在允许之列,则进入。

3.若VID不在允许之列,则丢弃。

Tagged端口发报文:

对比该报文的VID与该端口的PVID:

1.若没有VID,无此种情况,即tagged端口是不会

发untagge包的。

2.若VID等于PVID,则剥离标签在发出。

3.若VID不等于PVID,则直接发出。

Untagged端口发报文:

判断该报文的VID:

1.若没有VID,无此种情况,即untagged端口是不

会发untagge包的。

2.若有VID,不论该VID在不在允许之列,都要剥

掉标签再转发。

口诀:tagged/untagged端口收报文一样,要看VID,没有则打PVID,有则看是否允许。

tagged/untagged端口发报文不一样,tagged端口对比VID和PVID,相等则剥离,不等则转发;untagged端口直接剥离。

最后,不论是tagged还是untagged端口,只要是trunk端口,就不会出现发送无tag 帧的情况。

分析VLAN技术概念及划分方法

分析VLAN技术概念及划分方法 一、VLAN技能概述 A, VLAN skills summary VLAN(Virtual Local Area Network)也就是虚拟局域网,是一种建立在交流技能根底之上的,经过将局域网内的机器设备逻辑地而不是物理地区分红一个个不一样的网段,以软件办法完成逻辑作业组的区分与办理的技能。VLAN的作用是使得同一VLAN中的成员间能够彼此通讯,而不一样VLAN之间则是彼此阻隔的,不一样的VLAN间的若是要通讯就要经过必要的路由设备。 VLAN ( Virtual Local Area Network ) is a virtual local area network, is a kind of built on the foundation of communication skills, after the equipment will be LAN logical rather than physical area into a different network segment, complete the distinction between logical operations group in software way and management skills. The role of VLAN is to make the members in the same VLAN can communicate with each other, and not the same between VLAN is another barrier, not the same between VLAN

端口扫描与检测技术的实现论文

端口扫描与检测技术的实现 摘要 随着Internet日益广泛的应用,黑客攻击行为也是有增无减。如何有效地抵御这种攻击行为,一直是信息安全领域的焦点。 而其中,端口扫描技术吸引了越来越多人的关注。端口扫描是黑客搜集目标主机信息的一种常用方法。为了有效地对付网络入侵行为,对端口扫描进行研究是非常有益和必要的。攻击者在攻击一个目标时,首先要获取目标的一些基本信息,端口扫描就是其中最简单最重要的方法之一,它可以扫描目标机器中开放的端口,从而确定目标机器中提供的服务,为下一步攻击做准备。针对端口扫描技术,相应的端口扫描检测技术显的越发重要,作为网络安全技术中的一个重要课题,端口扫描检测技术意义重大。 本文首先阐述了端口扫描技术以及端口扫描检测技术的基本原理和常用方法,然后在此基础上设计了一个对基于网络的端口进行扫描,能判断出目标主机端口开放情况的程序以及一个从网络信息的数据包的捕获和分析着手,再通过统计判断是否存在端口扫描行为的程序,最后从攻击和防御的角度对端口扫描和检测技术作了演示及分析。 关键词:端口;端口扫描;数据包捕获;端口检测

The Realization of Port Scanning and Detecting Technology Abstract As the widely applying of Internet, the attacking behavior made by hacker is increasing but not decreasing. How to resist this kind of attacking behavior is always the key point of the domain of the information security. And the port scanning draws people's attention more and more. Port scanning is a usual method which is used by the hacker to collect the information of the target main processor. In order to deal with the invading behavior of the Internet effectively, it is very useful and necessary to work on the port scanning. When an attacker attacks to a target, he or she will firstly gets some basic information about the target, and the port scanning is one of the most simple and important methods which can scan the opening Port of the target machine to make sure the offering service made by the target machine, and it is a preparation to the next attacking. The port detecting seems more and more important referring to the port scanning. As an important task of the secure technique of Internet, the port detecting is of great significance. In this thesis, it firstly elaborates the basic principles and usual methods of the port scanning. On this basis, it then designs a program which can scan the Port of the Internet, and assess the opening situation of the target main processor, and the other program which begins on capturing and analyzing the information packet of Internet, and then assess whether there is a behavior about port scanning through statistic analyses. Lastly, it demonstrates and analyses the technology of port scanning and port detecting from the viewpoint of attacking and resisting. Key Words:port; port scanning; packet capture; port detecting

VLAN详解教程

局域网VLAN技术详解教程 1.VLAN的概念 1.1什么是VLAN VLAN(Virtual Local Area Network)又称虚拟局域网,是指在交换局域网的基础上,采用网络管理软件构建的可跨越不同网段、不同网络的端到端的逻辑网络。一个VLAN组成一个逻辑子网,即一个逻辑广播域,它可以覆盖多个网络设备,允许处于不同地理位置的网络用户加入到一个逻辑子网中。VLAN是一种比较新的技术,工作在OSI参考模型的第2层和第3层,VLAN之间的通信是通过第3层的路由器来完成的。 在此让我们先复习一下广播域的概念。广播域,指的是广播帧(目标MAC地址全部为1)所能传递到的范围,亦即能够直接通信的范围。严格地说,并不仅仅是广播帧,多播帧(Multicast Frame)和目标不明的单播帧(Unknown Unicast Frame)也能在同一个广播域中畅行无阻。 本来,二层交换机只能构建单一的广播域,不过使用VLAN功能后,它能够将网络分割成多个广播域。 那么,为什么需要分割广播域呢?那是因为,如果仅有一个广播域,有可能会影响到网络整体的传输性能。具体原因,请参看附图加深理解。 A B 图中,是一个由5台二层交换机(交换机1~5)连接了大量客户机构成的网络。假设这时,计算机A需要与计算机B通信。在基于以太网的通信中,必须在数据帧中指定目标MAC

地址才能正常通信,因此计算机A必须先广播“ARP请求(ARP Request)信息”,来尝试获取计算机B的MAC地址。交换机1收到广播帧(ARP请求)后,会将它转发给除接收端口外的其他所有端口,也就是Flooding了。接着,交换机2收到广播帧后也会Flooding。交换机3、4、5也还会Flooding。最终ARP请求会被转发到同一网络中的所有客户机上。 请大家注意一下,这个ARP请求原本是为了获得计算机B的MAC地址而发出的。也就是说:只要计算机B能收到就万事大吉了。可是事实上,数据帧却传遍整个网络,导致所有的计算机都收到了它。如此一来,一方面广播信息消耗了网络整体的带宽,另一方面,收到广播信息的计算机还要消耗一部分CPU时间来对它进行处理。造成了网络带宽和CPU运算能力的大量无谓消耗。 广播信息是那么经常发出的吗? 读到这里,您也许会问:广播信息真是那么频繁出现的吗? 答案是:是的!实际上广播帧会非常频繁地出现。利用TCP/IP协议栈通信时,除了前面出现的ARP外,还有可能需要发出DHCP、RIP等很多其他类型的广播信息。 ARP广播,是在需要与其他主机通信时发出的。当客户机请求DHCP服务器分配IP地址时 ,就必须发出DHCP的广播。而使用RIP作为路由协议时,每隔30秒路由器都会对邻近的其他路由器广播一次路由信息。RIP以外的其他路由协议使用多播传输路由信息,这也会被交换机转发(Flooding)。除了TCP/IP以外,NetBEUI、IPX和Apple Talk等协议也经常需要用到广播。例如在Windows下双击打开“网络计算机”时就会发出广播(多播)信息。(Windows XP除外……) 总之,广播就在我们身边。下面是一些常见的广播通信: ● ARP请求:建立IP地址和MAC地址的映射关系。 ● RIP:选路信息协议(Routing Infromation Protocol)。 ● DHCP:用于自动设定IP地址的协议。 ● NetBEUI:Windows下使用的网络协议。 ● IPX:Novell Netware使用的网络协议。 ● Apple Talk:苹果公司的Macintosh计算机使用的网络协议。 1.2 VLAN的实现机制 在理解了“为什么需要VLAN”之后,接下来让我们来了解一下交换机是如何使用VLAN分割广播域的。首先,在一台未设置任何VLAN的二层交换机上,任何广播帧都会被转发给除接收端口外的所有其他端口(Flooding)。例如,计算机A发送广播信息后,会被转发给端口2、3、4。

网络安全实验---NMAP扫描

一、实验目的和要求 了解信息搜集的一般步骤 学会熟练使用ping命令 学会利用Nmap等工具进行信息搜集 二、实验内容和原理 1.信息搜集的步骤 攻击者搜集目标信息一般采用七个基本的步骤: (1)找到初始信息,比如一个IP地址或者一个域名; (2)找到网络地址范围,或者子网掩码; (3)找到活动机器; (4)找到开放端口和入口点; (5)弄清操作系统; (6)弄清每个端口运行的是哪种服务; (7)画出网络结构图。 2.ping命令探测技巧 使用ping可以测试目标主机名称和IP地址,验证与远程主机的连通性,通过将ICMP 回显请求数据包发送到目标主机,并监听来自目标主机的回显应答数据包来验证与一台或多台远程主机的连通性,该命令只有在安装了TCP/IP协议后才可以使用。 ping命令格式:ping [选项] 目标主机。常用选项见表19-1-1。 表19-1-1 ping命令常用选项

生存时间(TTL):指定数据报被路由器丢弃之前允许通过的网段数量。TTL是由发送主机设置的,以防止数据包在网络中循环路由。转发IP数据包时,要求路由器至少将TTL 减小1。 TTL字段值可以帮助我们猜测操作系统类型,如表19-1-2所示。 表19-1-2 各操作系统ICMP回显应答TTL对照 3.Nmap介绍 nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取哪台主机正在运行以及提供什么服务等信息。nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口映射),碎片扫描,以及灵活的目标和端口设定。 nmap运行通常会得到被扫描主机端口的列表。nmap总会给出well known端口的服务名(如果可能)、端口号、状态和协议等信息。每个端口的状态有:open、filtered、unfiltered。open状态意味着目标主机能够在这个端口使用accept()系统调用接受连接。filtered状态表示:防火墙、包过滤和其它的网络安全软件掩盖了这个端口,禁止nmap探测其是否打开。unfiltered表示:这个端口关闭,并且没有防火墙/包过滤软件来隔离nmap的探测企图。通常情况下,端口的状态基本都是unfiltered状态,只有在大多数被扫描的端口处于filtered状态下,才会显示处于unfiltered状态的端口。 根据使用的功能选项,nmap也可以报告远程主机的下列特征:使用的操作系统、TCP

常见的端口扫描类型及原理

常见的端口扫描类型及原理 常见的扫描类型有以下几种: 秘密扫描 秘密扫描是一种不被审计工具所检测的扫描技术。 它通常用于在通过普通的防火墙或路由器的筛选(filtering)时隐藏自己。 秘密扫描能躲避IDS、防火墙、包过滤器和日志审计,从而获取目标端口的开放或关闭的信息。由于没有包含TCP 3次握手协议的任何部分,所以无法被记录下来,比半连接扫描更为隐蔽。 但是这种扫描的缺点是扫描结果的不可靠性会增加,而且扫描主机也需要自己构造IP包。现有的秘密扫描有TCP FIN 扫描、TCP ACK扫描、NULL扫描、XMAS扫描和SYN/ACK 扫描等。 1、Connect()扫描: 此扫描试图与每一个TCP端口进行“三次握手”通信。如果能够成功建立接连,则证明端口开发,否则为关闭。准确度很高,但是最容易被防火墙和IDS检测到,并且在目标主机的日志中会记录大量的连接请求以及错误信息。 TCP connect端口扫描服务端与客户端建立连接成功(目标

端口开放)的过程: ① Client端发送SYN; ② Server端返回SYN/ACK,表明端口开放; ③ Client端返回ACK,表明连接已建立; ④ Client端主动断开连接。 建立连接成功(目标端口开放)如图所示 TCP connect端口扫描服务端与客户端未建立连接成功(目标端口关闭)过程: ① Client端发送SYN; ② Server端返回RST/ACK,表明端口未开放。 未建立连接成功(目标端口关闭)如图所示。 优点:实现简单,对操作者的权限没有严格要求(有些类型的端口扫描需要操作者具有root权限),系统中的任何用户 都有权力使用这个调用,而且如果想要得到从目标端口返回banners信息,也只能采用这一方法。 另一优点是扫描速度快。如果对每个目标端口以线性的方式,使用单独的connect()调用,可以通过同时打开多个套接字,从而加速扫描。 缺点:是会在目标主机的日志记录中留下痕迹,易被发现,并且数据包会被过滤掉。目标主机的logs文件会显示一连串的连接和连接出错的服务信息,并且能很快地使它关闭。

VLAN技术原理及方案解析

Vlan技术原理 在数据通信和宽带接入设备里,只要涉及到二层技术的,就会遇到VLAN。而且,通常情况下,VLAN在这些设备中是基本功能。所以不管是刚迈进这个行业的新生,还是已经在这个行业打拼了很多年的前辈,都要熟悉这个技术。在论坛上经常看到讨论各种各样的关于VLAN的问题,在工作中也经常被问起关于VLAN的这样或那样的问题,所以,有了想写一点东西的冲动。 大部分童鞋接触交换这门技术都是从思科技术开始的,讨论的时候也脱离不了思科的影子。值得说明的是,VLAN是一种标准技术,思科在实现VLAN的时候加入了自己的专有名词,这些名词可能不是通用的,尽管它们已经深深印在各位童鞋们的脑海里。本文的描述是从基本原理开始的,有些说法会和思科技术有些出入,当然,也会讲到思科交换中的VLAN。 1. 以太网交换原理 VLAN的概念是基于以太网交换的,所以,为了保持连贯性,还是先从交换原理讲起。不过,这里没有长篇累牍的举例和配置,都是一些最基本的原理。 本节所说的以太网交换原理,是针对‘传统’的以太网交换机来说的。所谓‘传统’,是指不支持VLAN。 简单的讲,以太网交换原理可以概括为‘源地址学习,目的地址转发’。考虑到IP层也涉及到地址问题,为了避免混淆,可以修改为‘源MAC学习,目的MAC转发’。从语文的语法角度来讲,可能还有些问题,就再修改一下‘根据源MAC进行学习,根据目的MAC进行转发’。总之,根据个人习惯了。本人比较喜欢‘源MAC学习,目的MAC转发’的口诀。 稍微解释一下。 所谓的‘源MAC学习’,是指交换机根据收到的以太网帧的帧头中的源MAC地址

来建立自己的MAC地址表,‘学习’是业内的习惯说法,就如同在淘宝上买东西都叫‘宝贝’一样。 所谓的‘目的MAC转发’,是指交换机根据收到的以太网帧的帧头中的目的MAC 地址和本地的MAC地址表来决定如何转发,确定的说,是如何交换。 这个过程大家应该是耳熟能详了。但为了与后面的VLAN描述对比方便,这里还是简单的举个例子。 Figure 1-1: |-------------------------------| | SW1 (Ethernet Switch) | |-------------------------------| | | |port1 |port 2 | | |-------| |-------| | PC1| | PC2| |-------| |-------| 简单描述一下PC1 ping PC2的过程:(这里假设,PC1和PC2位于同一个IP网段,IP地址分别为IP_PC1和IP_PC2,MAC地址分别为MAC_PC1和MAC_PC2) 1). PC1首先发送ARP请求,请求PC2的MAC。目的MAC=FF:FF:FF:FF:FF:FF(广播);源MAC=MAC_PC1。 SW1收到该广播数据帧后,根据帧头中的源MAC地址,首先学习到了PC1的MAC,建立MAC地址表如下: MAC地址端口 MAC_PC1 PORT 1 2). 由于ARP请求为广播帧,所以,SW1向除了PORT1之外的所有UP的端

交换机VLAN划分实验

二、交换机VLAN划分实验 一、实验目的 1、了解VLAN原理; 2、熟练掌握二层交换机VLAN的划分方法; 3、了解如何验证VLAN的划分。 二、应用环境 学校实验楼中有两个实验室位于同一楼层,一个是计算机软件实验室,一个是多媒体实验室,两个实验室的信息端口都连接在一台交换机上。学校已经为实验楼分配了固定的IP地址段,为了保证两个实验室的相对独立,就需要划分对应的VLAN,使交换机某些端口属于软件实验室,某些端口属于多媒体实验室,这样就能保证它们之间的数据互不干扰,也不影响各自的通信效率。 三、实验设备 1、DCS-3926S交换机1台 2、PC机2台 3、Console线1根 4、直通网线2根 四、实验拓扑 使用一台交换机和两台PC机,还将其中PC1作为控制台终端,使用Console口配置方式;

使用两根网线分别将PC1和PC2连接到交换机的RJ-45接口上。 五、实验要求 在交换机上划分两个基于端口的VLAN:VLAN100,VLAN200。 VLAN 端口成员 1001~8 2009~16 使得VLAN100的成员能够互相访问,VLAN200的成员能够互相访问;VLAN100和VLAN200成员之间不能互相访问。 PC1和PC2的网络设置为: 设备IP地址Mask 交换机A 192.168.1.11 255.255.255.0 PC1 192.168.1.101 255.255.255.0 PC2 192.168.1.102 255.255.255.0 PC1、PC2接在VLAN100的成员端口1~8上,两台PC互相可以ping通;PC1、PC2接在VLAN的成员端口9~16上,两台PC互相可以ping通;PC1接在VLAN100的成员端口1~8上,PC2接在VLAN200的成员端口9~16上,则互相ping不通。 若实验结果和理论相符,则本实验完成 六、实验步骤 第一步:交换机恢复出厂设置 Switch#set default Switch#write Switch#reload 第一步:给交换机设置ip地址即管理ip Config t Interface vlan 1 Ip address 192.168.1.11 255.255.255.0

实验3综合扫描及攻击工具的使用

实验3 综合扫描及攻击工具的使用 1 实验目的 1、通过使用综合扫描工具,扫描系统的漏洞并给出安全性评估报告,加深对系统漏洞的理解。 2、通过使用攻击工具了解远程攻击的方法,理解远程攻击的步骤和手段。 2 实验环境 VMware中预装Windows XP/7/2003/2008R2的计算机,X-Scan,Nmap,Winshell和NC等工具。 3 实验原理或背景知识 3.1 扫描工具的工作原理 综合扫描工具是一种自动检测系统和网络安全弱点的程序。其工作原理是,首先获得主机系统在网络服务、版本信息、Web应用等方面的相关信息,然后采用模拟攻击的方法,对目标主机系统进行攻击性的安全漏洞扫描,如测试弱口令等,如果模拟攻击成功,则视为漏洞存在。此外,也可以根据系统事先定义的系统安全漏洞库,对系统可能存在的、已知的安全漏洞逐项进行扫描和检查,按照规则匹配的原则将扫描结果与安全漏洞库进行对比,如满足匹配条件,则视为漏洞存在。 3.2 X-Scan简介 1、版本介绍 X-Scan是一个完全免费漏洞扫描软件,由“安全焦点”开发。对于黑客们来讲,X-Scan 是一款非常优秀的扫描器,现在的版本为X-Scan v3.3。从3.0及后续版本X-Scan提供了简单的插件开发包,便于有编程基础的朋友自己编写或将其他调试通过的代码修改为X-Scan插件。 2、X-Scan的使用 运行解压文件夹下的xscan_gui,即进入X-Scan,首先可以通过“普通信息”查看X-Scan 的使用,如图1所示。

上面是非常简洁的GUI界面。菜单栏如图2所示: 图2 菜单栏 我们点击第一个按钮,在弹出的“扫描参数”中,有如下几个参数可选: (1)检测范围:该模块指定您要扫描的对象,本地服务器还是网络中的计算机。默认 是localhost,这意味着你扫描的是本地计算机。范围也可以是1个IP段,方式如下: 223.221.21.0-223.221.21.100 这就说明你扫描的范围是在这两个IP范围内所有的计算机。 (2)全局设置 该功能模块包括以下4种功能子模块:扫描模块、并发扫描、扫描报告以及其他设置。 扫描模块:该列表包含了你所要扫描的项目、开放服务、NT-SERVER弱口令、NETBIOS 信息、SNMP信息等等的20个选项。 并发扫描:该模块限制了并发扫描的主机数量以及并发线程数量。 扫描报告:该功能模块是在您完成您的扫描后,X-Scan将以什么样的形式反馈扫描报 告。有3种文件参数:HTML,XML,TXT。默认的为localhost_report.HTML。 其他设置:该功能可以帮助您处理一些扫描过程中的问题,包括跳过没有响应主机,无 条件扫描等等。 (3)插件设置 该项目包括了端口相关设置,SNMP相关设置,NETBIOS相关设置,漏洞检测脚本设置, CGI相关设置,字典文件设置这6项设置。 端口相关设置:该模块将根据您的要求设置扫描的端口以及扫描方式。默认的端口扫描 参数为:7,9,13,19,21,22,23,25,53,79,80,110,111,119,135,139,143,

VLAN虚拟局域网和子网划分的区别(精解)

VLAN"虚拟局域网"和子网划分的区别 这个理解,比如同一个交换机下的两种不同状态: 1、划分VLAN ,同一个交换机下分成两个VLAN,那么这两段之间通信必须要通过三层或路由,这两段之间的广播风暴是不通的。可视为两个单独的交换机。 2、划分子网,同一个交换机下划分了两个子网,所以两子网之间通信也要通过路由,但是由于这两个子网接在同一个交换机上,所以当出现广播时,所以的端口都要接收。因为广播风暴是工作在第二层。广播是以MAC地址为依据的,所以同一个交换机上所有的端口都要接收广播。。 3、子网划分是通过路由器才能形成的,没有路由器来分隔子网是没法进行子网划分的,VLAN是在交换机上划分多个VLAN,从而划分多个广播域,这有利于阻隔广播风暴的发生!!而且不同vlan间必须通过三层设备才能相互通信!!而使用划分子网,必须增加路由器,这样就增加了组网的成本!!使用vlan来可以节约成本!! 4、从某种意义上来说,划分VLAN是一个更好的方法。 如果你只靠子网来划分,你就会发现你的交换机端口上各个子网的数据在到处跑。。。。交换机上灯闪个不停。。 而划了VLAN,如果不属于这个VLAN的数据是不是乱发的,广播包是过来的, 这是硬件上做了处理。。 只靠子网来划分,你的电脑网卡还是会收到其他子网的数据,只是会在你的电脑上被拒绝,虽然被拒绝可是对你的电脑性能是有影响的。。 VLAN和IP子网是局域网里的两个法宝一定要掌握。。。这样你才能得心应用的管理你的管理。规划。。 一、VLAN VLAN(Virtual Local Area Network)的中文名为"虚拟局域网"。VLAN是一种将局域网设备从逻辑上划分成一个个网段,从而实现虚拟工作组的新兴数据交换技术。 VLAN除了能将网络划分为多个广播域,从而有效地控制广播风暴的发生,以及使网络的拓扑结构变得非常灵活的优点外,还可以用于控制网络中不同部门、不同站点之间的互相访问。 VLAN是为解决以太网的广播问题和安全性而提出的一种协议,它在以太网帧的基础上增加了VLAN头,用VLAN ID把用户划分为更小的工作组,限制不同工作组间的用户互访,

VLAN间的通信方式

VLAN间的通信方式 摘要:在大型园区网络中,VLAN技术的应用已经很普及,在多媒体技术迅猛发展的网络应用中,VLAN间的通信问题已显得越来越重要,但到目前为止尚无统一的通信标准,各厂家的产品各有所长,在具体的网络规划中需要对各种产品进行仔细比较以便找出适合自己网络的产品,选择适合自己网络特点的通信方式。 随着交换机应用的普及,VLAN技术的应用也越来越广泛。众所周知,VLAN技术的主要作用是可将分布于不同地理位置的计算机按工作需要组合成一个逻辑网络,同时VLAN的划分可缩小广播域,以提高网络传输速度,由于处于不同VLAN的计算机之间不能直接通信,从而使网络的安全性能得到了很大提高。但事实上在很多网络中要求处于不同VLAN中的计算机间能够相互通信,如何解决VLAN间的通信问题是我们在规划VLAN时必须认真考虑的问题。在校园网络发展的初期,网络中只有10%~20%的信息在VLAN之间传播,但随着多媒体技术在校园网络中应用的迅速普及,VLAN之间信息的传输量增加了许多倍,如果VLAN之间的通信问题解决得不好,将严重影响网络的使用和安全。 在LAN的通信,是通过数据帧头中指定通信目标的MAC地址来完成的。而为了获取MAC地址,TCP/IP协议下使用ARP地址协议解析MAC地址的方法是通过广播报文来实现的,如果广播报文无法到达目的地,那么就无从解析MAC地址,亦即无法直接通信。当计算机分属不同的VLAN 时,就意味着分属不同的广播域,自然收不到彼此的广播报文。因此,属于不同VLAN的计算机之间无法直接互相通信。为了能够在VLAN间通信,需要利用OSI参照模型中更高一层——网络层的信息(IP地址)来进行路由。在目前的网络互连设备中能完成路由功能的设备主要有路由器和三层以上的交换机。 1通过路由器实现VLAN间的通信 使用路由器实现VLAN间通信时,路由器与交换机的连接方式有两种。第一种通过路由器的不同物理接口与交换机上的每个VLAN分别连接。第二种通过路由器的逻辑子接口与交换机的各个VLAN连接。 1.1通过路由器的不同物理接口与交换机上的每个VLAN分别连接。 这种方式的优点是管理简单,缺点是网络扩展难度大。每增加一个新的VLAN,都需要消耗路由器的端口和交换机上的访问,而且还需要重新布设一条网线。而路由器,通常不会带有太多LAN 接口的。新建VLAN时,为了对应增加的VLAN所需的端口,就必须将路由器升级成带有多个LAN接口的高端产品,这部分成本、还有重新布线所带来的开销,都使得这种接线法成为一种不受欢迎的办法。 1.2通过路由器的逻辑子接口与交换机的各个VLAN连接。

端口扫描器的设计与实现

河南理工大学 计算机科学与技术学院课程设计报告 2015— 2016学年第一学期 课程名称网络与信息安全 设计题目端口扫描器的设计与实现姓名范腾飞 学号311309040113 专业班级网络1301 指导教师叶青 2016 年 1 月16 日

目录 一.课程设计的目的........................................................ 二.课程设计的要求........................................................ 三.端口扫描器相关知识................................................. 3.1:端口的基本概念............................................... 3.2:常见的端口介绍............................................... 3.3:端口扫描器基本原理....................................... 3.4:端口扫描常用技术........................................... 四.实验流程.................................................................... 4.1:基本步骤............................................................. 4.2:主要函数............................................................... 4.3流程图..................................................................... 五.实验结果..................................................................... 六.总结........................................................................

基于端口模式的VLAN实现

10.基于端口模式的VLAN实现 一.实训目的 1.理解VLAN的基本概念。 2.掌握VLAN的分类方法和实现原理。 3.掌握交换机上实现静态VLAN的基本命令。 二.实训器材及环境 1.安装Windows 2000 Server操作系统的计算机。 2.安装Boson Netsim 5.31模拟软件。 3.实验环境见实训步骤中的描述。 三.实训理论基础 1.虚拟局域网简介 Virtual Local Area Network(VLAN),翻译成中文是“虚拟局域网”。VLAN所指的LAN 特指使用路由器分割的网络,也就是广播域。是指在逻辑上将物理的LAN分成不同的小的逻辑子网,每一个逻辑子网就是一个单独的广播域。简单地说,就是将一个大的物理的局域网(LAN)在交换机上通过软件划分成若干个小的虚拟的局域网(VLAN)。 2.VLAN的作用 使用集线器或交换机所构成的一个物理局域网,整个网络属于同一个广播域。网桥、集线器和交换机设备都会转发广播帧,因此任何一个广播帧或多播帧都将被广播到整个局域网中的每一台主机。在网络通讯中,广播信息是普遍存在的,这些广播帧将占用大量的网络带宽,导致网络速度和通讯效率的下降,并额外增加了网络主机为处理广播信息所产生的负荷。 目前,蠕虫病毒相当泛滥,如果不对局域网进行有效的广播域隔离,一旦病毒发起泛洪广播攻击,将会很快占用完网络的带宽,导致网络的阻塞和瘫痪。 一个VLAN就是一个网段,通过在交换机上划分VLAN,可将一个大的局域网划分成若干个网段,每个网段内所有主机间的通讯和广播仅限于该VLAN内,广播帧不会被转发到其他网段,即一个VLAN就是一个广播域,VLAN间是不能进行直接通信的,从而就实现了对广播域的分割和隔离。 从中可见,通过在局域网中划分VLAN,可起到以下方面的作用:控制网络的广播,增加广播域的数量,减小广播域的大小。便于对网络进行管理和控制。VLAN是对端口的逻辑分组,不受任何物理连接的限制,同一VLAN中的用户,可以连接在不同的交换机,并且可以位于不同的物理位置,增加了网络连接、组网和管理的灵活性。 增加网络的安全性。由于默认情况下,VLAN间是相互隔离的,不能直接通讯,对于保密性要求较高的部门,比如财务处,可将其划分在一个VLAN中,这样,其他VLAN中的用户,将不能访问该VLAN中的主机,从而起到了隔离作用,并提高了VLAN中用户的安全性。VLAN间的通讯,可通过应用VLAN的访问控制列表,来实现VLAN间的安全通讯。 3.VLAN的分类 (1)静态VLAN 静态VLAN就是明确指定各端口所属VLAN的设定方法,通常也称为基于端口的VLAN,其特点是将交换机按端口进行分组,每一组定义为一个VLAN,属于同一个VLAN的端口,可来自一台交换机,也可来自多台交换机,即可以跨越多台交换机设置VLAN。 静态指定各端口所属的VLAN,需要对每一个端口地进行设置,当要设定的端口数目较多时,工作量会比较大,通常适合于网络拓扑结构不是经常变化的情况。静态VLAN是目前最常用的一种VLAN端口划分方式。

88E6095芯片VLAN技术分析

88E6095芯片VLAN技术分析 MARVEL出产的88E6095芯片是一款较高端的交换芯片,它带有8个FE口和3个GE口,其VLAN功能分析如下(本文档只讨论基于802.1Q的VLAN): 1交换模式 6095芯片对每个端口支持不同的交换模式,可以通过配置寄存器Port Control 2 (Reg0x08)的Bit11:10来实现,提供的Dsdt接口为: GT_STATUS gvlnSetPortVlanDot1qMode ( IN GT_QD_DEV *dev, IN GT_LPORT port, IN GT_DOT1Q_MODE mode ); 包括4种模式: ●Secure模式:所带VLAN tag必须存在于VTU表中,且入端口必须是该VLAN成员, 否则丢弃报文 ●Check模式:所带VLAN tag必须存在于VTU表中,否则丢弃报文 ●Fallback模式:入端口报文不丢弃 ●802.1Q Disabled:802.1Q关闭,使用端口VLAN模式,所有报文透传 前3种模式都遵循802.1Q规则,报文进入后按照VLAN表项进行转发,不同就在于进入的时候条件限制,有的未作限制(Fallback模式),有的(Secure模式)要求严格。我们在实现基于802.1Q的VLAN时采用第1种,Secure模式。报文进来时先识别所带的VLAN tag。若所带VLAN tag未存在于VLAN表项中,或者进来的端口不属于该VLAN tag的VLAN成员,报文被丢弃,顺利进入的报文则指定VLAN tag的VID进行转发;若报文中不带VLAN tag,则判断该端口的缺省VLAN(PVID),当端口未加入缺省VLAN,报文被丢弃,当端口已经加入缺省VLAN 时,则指定PVID进行转发。 我们在实现基于端口的VLAN时采用第4种,802.1Q Disabled。此时端口不识别报文所带的VLAN tag,被认为是不带VLAN tag的报文并被加上它的PVID,结合VLANTable(Port Base VLAN Table)的取值,查找MAC表进行转发。

端口扫描工具nmap使用实验

我们可以使用ping扫描的方法(-sP),与fping的工作方式比较相似,它发送icmp回送请求到指定范围的ip地址并等待响应。现在很多主机在扫描的时候都做了处理,阻塞icmp 请求,这种情况下。nmap将尝试与主机的端口80进行连接,如果可以接收到响应(可以是

syn/ack,也可以是rst),那么证明主机正在运行,反之,则无法判断主机是否开机或者是否在网络上互连。 扫描tcp端口 这里-sR是怎样在打开的端口上利用RPC命令来判断它们是否运行了RPC服务。 nmap可以在进行端口扫描的tcp报文来做一些秘密的事情。首先,要有一个SYN扫描(-sS),它只做建立TCP连接的前面一些工作,只发送一个设置SYN标志的TCP报文,一个RESET报文,那么nmap假设这个端口是关闭的,那么就不做任何事情了。如果接收到一个响应,它并不象正常的连接一样对这个报文进行确认,而是发送一个RET报文,TCP的三次握手还没有完成,许多服务将不会记录这次连接。 有的时候,nmap会告诉我们端口被过滤,这意味着有防火墙或端口过滤器干扰了nmap,使其不能准确的判断端口是打开还是关闭的,有的防火墙只能过滤掉进入的连接。 扫描协议 如果试图访问另一端无程序使用的UDP端口,主机将发回一个icmp“端口不可达”的提示消息,IP协议也是一样。每个传输层的IP协议都有一个相关联的编号,使用最多的是ICMP(1)、TCP(6)和UDP(17)。所有的IP报文都有一个“协议”域用于指出其中的传输层报文头所使用的协议。如果我们发送一个没有传输层报文头的原始IP报文并把其协议域编号为130[该编号是指类似IPSEC协议的被称为安全报文外壳或SPS协议],就可以判断这个协议是否在主机上实现了。如果我们得到的是ICMP协议不可达的消息,意味着该协议没有被实现,否则就是已经实现了,用法为-sO. 隐蔽扫描行为 nmap给出了几个不同的扫描选项,其中一些可以配套着隐藏扫描行为,使得不被系统日志、防火墙和IDS检测到。提供了一些随机的和欺骗的特性。具体例子如下: FTP反弹,在设计上,FTP自身存在一个很大的漏洞,当使用FTP客户机连接到FTP 服务器时,你的客户机在TCP端口21上与FTP服务器对话,这个TCP连接称为控制连接。FTP服务器现在需要另一条与客户机连接,该连接称为数据连接,在这条连接上将传送实际的文件数据,客户机将开始监听另一个TCP端口上从服务器发挥的数据连接,接下来执行一个PORT命令到服务器,告诉它建立一条数据连接到客户机的IP地址和一个新打开的端口,这种操作方法称为主动传输。许多客户机使用网络地址转换或通过防火墙与外界连接,所以主动传输FTP就不能正常工作,因为由服务器建立的客户机的连接通常不允许通过。 被动传输是大多数FTP客户机和服务器所使用的方法,因为客户机既建立控制连接又建立数据连接,这样可以通过防火墙或NAT了。

vlan的意义、划分

交换机VLAN的定义、意义以及划分方式 什么是VLAN 虚拟网技术(VLAN,Virtual Local Area Network)的诞生主要源于广播。广播在网络中起着非常重要的作用,如发现新设备、调整网络路径、IP地址租赁等等,许多网络协议都 要用到广播,如。然而,随着网络内计算机数量的增多,广播包的数量也会急剧增加,当广播包的数量占到通讯总量的30%时,网络的传输效率将会明显下降。所以,当局域网内的 计算机达到一定数量后(通常限制在150~200台以内),通常采用划分VLAN的方式将网络分隔开来,将一个大的广播域划分为若干个小的广播域,以减小广播可能造成的损害。 如何分隔大的广播域呢?最简单的方案就是物理分隔,即将一个完整的网络物理地分隔 成两个或多个子网络,然后,再通过一个能够隔离广播的路由设备将彼此连接起来。除了物理分隔的方法之外,就是在交换机上采用逻辑分隔的方式,将一个大的局域网划分为若干个小的虚拟子网(如图2所示),即VLAN,从而使每一个子网都成为一个单独的广播域,子网之间进行通信必须通过三层设备。当VLAN在交换机上划分后,不同VLAN间的设备就 如同是被物理地分割。也就是说,连接到同一交换机、然而处于不同VLAN的设备,就如 同被物理地连接到两个位于不同网段的交换机上一样,彼此之间的通信一定要经过路由设备,否则,他们之间将无法得知对方的存在,将无法进行任何通信? 虽然划分VLAN的方式有许多种,但是,使用最多的仍然是基于端口的VLAN。不同厂商的交换机大多支持以下几种VLAN的划分方式: 1. 基于端口的VLAN 基于端口的VLAN是最常使用的划分VLAN的方式,几乎被所有的交换机所支持。所谓 基于端口的VLAN,是指由网络管理员使用网管软件或直接设置交换机,将某些端口直接地、强制性地分配给某个VLAN。除非网管人员重新设置,否则,这些端口将一直保持对该VLAN 的从属性,即属于该VLAN,因此,这种划分方式也称为静态VLAN。这种方法虽然在网络管理员进行VLAN划分操作时会比较麻烦,但相对安全,并且容易配置和维护。同时,由

网络工程中VLAN技术的应用分析

网络工程中VLAN技术的应用分析 发表时间:2019-01-02T14:15:21.410Z 来源:《信息技术时代》2018年2期作者:汪志斌[导读] 我国的电子计算机技术、网络技术运用范围逐渐增加,其中VLAN技术也在研究与实践中不断发展。由于网络工程中对VLAN技术的应用需求较多 (蚌埠学院,安徽蚌埠 233030) 摘要:我国的电子计算机技术、网络技术运用范围逐渐增加,其中VLAN技术也在研究与实践中不断发展。由于网络工程中对VLAN技术的应用需求较多,考虑到局域网建设也需要有关技术工作人员掌握VLAN技术,对此本文将探究VLAN技术应用实际,以期给有关技术工作人员带来借鉴参考。 关键词:网络工程;VLAN技术;应用研究 引言: VLAN技术是局域网网络构建的重要技术构成部分,也是给网络管理提供高质量的安全稳定保障体系建设的基础条件。所以考虑到现今我国网络工程的发展实际,将VLAN技术的优势作用体现,才能将VLAN技术现实研究以及指导意义对我国网络工程发展的积极指导,才能保证我国网络工程或计算机技术的全面发展。 一、VLAN技术的现今发展状况 (一)VLAN技术的梗概 VLAN技术其实就是虚拟局域网的应用,它将局域网以及相关设备进行逻辑分配,这样在虚拟环境之下,各个工作组的信息数据交换的作用就会增强。而且VLAN技术不需要考虑用户的地理位置,只要通过计算机进行逻辑区分,将其归属连接,这样VLAN技术交换模式的设备接口就会构成完整的VLAN。所以对于用户来讲在开展有关的区域资源共享期间,其位置信息也会处于一种独立完整的状态。当VLAN 工作站将各个信息资源的共享模式建立之后,在二层交换机之间的影响之下,下层交换机也没有VLAN协议。 (二)VLAN技术的类别区分 VLAN技术技术就是将端口的位置进行同区域间的交换机资源共享,其主要类型可以分为四种,根据端口进行区分,按照VLAN端口的国际定义标准进行规范统一,这样各个单元能够进行简单的设定,将其连接效果加强。但是这种模式之下,单元用户换新端口之后还需要重新设置。另外一种方式就是利用iPhone组传播的方法,将岚的概念推入到广域网之中,这样路由器的作用就会得到延伸,将端口与iP地址相互联合,按照Mac地址进行分类,其主机归属也能将VLAN区分开来,这种技术类别区分优点是能够将用户的地理位置变动所带来的影响更加便捷化,而如果系统处于初始化的阶段,用户只有统一再进行配置才能完成技术操作。还有就是利用网络层次进行区分,用户的地理位置发生变化后不需要进行再配置,根据协议进行划分其中数据包的检查对时间的耗费还需要进行优化。 (三)VLAN技术的特征 VLAN技术具备安全性和稳定性的基本特征,各个构成单元之间结构建设避免了繁琐性,后期的管理工作效率也会明显提升。此外VLAN技术能够将传统技术优势发挥,并将其缺陷问题改善。VLAN单元用户不需要受到空间位置的约束,将其灵活性的运用到网络工程之中,其技术拓展也能得到进步与发展的可能。 二、网络工程中VLAN技术的应用探究 (一)虚拟局域网的交错层叠技术 交错层叠的局域网络,也是通过统一的端口对VLAN技术运用到局域网构建之中。其中规定交换机使用功的端口归属整体,在局域网之中并不会是多个端口的对接,根据该技术的运用时间分析,其优势就是避免了突然改变网络结构,或是意外产生拟局域网问题。交错层叠技术可以采用临时性的选取及时,用户单独组成的独立虚拟网络,信息共享交流质量得以提升。将之前设定的虚拟局域网以及设备的管控到位,降低系统运行维护的成本,并保障技术的可靠性,后期网络工程中整体性能不会受到其归属整体的结构影响。 (二)VLAN技术将网络工程中的子网的划分 一般的网络结构需要根据其工程框架、设备性能等开展相关运维工作,但是其成本耗损较为严重。VLAN技术应用于网络工程中,可以将其局域网内分值网的划分机构优化。这样在社会时代发展条件之下,信息技术能够将局域网的规模扩大化,因此将信息资源安全性、可靠性提升,VLAN技术是有利的基础条件。在进行网络工程建设期间,利用VLAN技术将其子网区分类别的过程,将用户的地理位置自动清除,经过有关协议的约束与引导,满足产业发展所需。根据目前区域内的用户数量以及设备的配置效果,将用户的需求的局域网络形成根据中继进行设定,在划分基础知识将整体的局域网进行单独的划分,这样避免因为复杂性的技术优化应用,减少经济成本投入,也能更好的满足用户需求。 (三)VLAN技术解决子网单元件共享应用 对于一些商业中心或办公场所,建立一个成形的局域网结构,将整个区域进行覆盖才能满足该地区用户需求。在区域之内各个用户之间可以统一构建,将局域网与外界网络之间的连接效果增强,将外界客户的访问量提升。但是在此管控环节,需要将局域网内用户信息独立性保障,为了给用户提供更加安全、稳定的网络环境。局域网之内用户与用户之间不会发生对冲现象。所以VLAN技术在网络工程这种,可以将应对办法改进提升,建立一种独立性与稳定性兼顾的网络环境,提升同一区域之内信息传播的有效性,利用同一的协议方位,将该局域网之内的单元用户连入限制或控制,提升网络工程利用率。 三、结束语 VLAN技术在网络工程中的应用,对用户的用网需求有着至关重要的影响作用。所以局域网要将子网划分与信息资源传递、共享的效率提升,利用交错层叠技术或单元件共享控制等技术应用首单,给网络工程更为广阔的发展空间。 参考文献 [1]毕妍.VLAN技术在网络工程中的应用[J].信息与电脑(理论版),2013(6):153-154.