syslog-ng 日志服务器

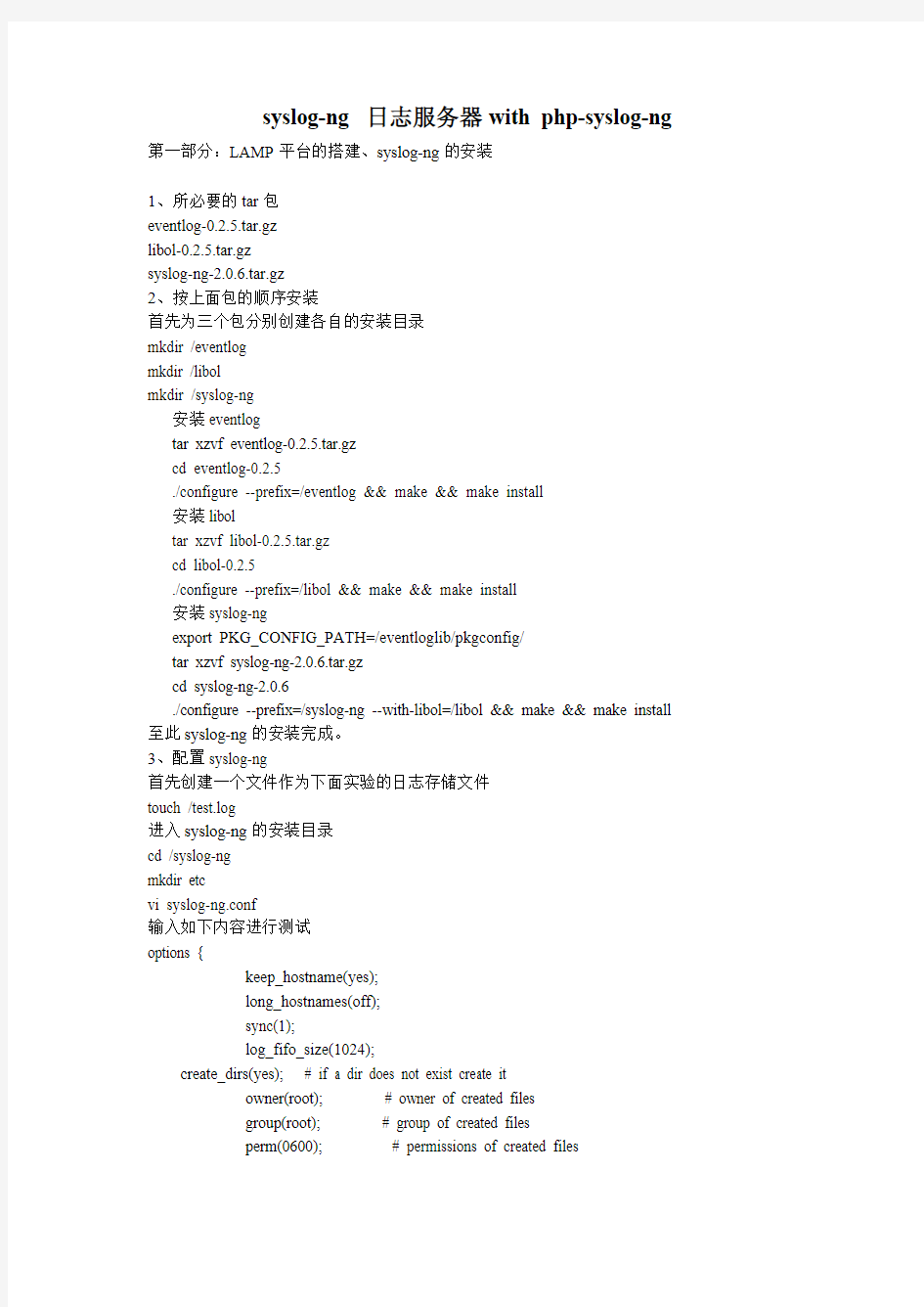

syslog-ng 日志服务器with php-syslog-ng 第一部分:LAMP平台的搭建、syslog-ng的安装

1、所必要的tar包

eventlog-0.2.5.tar.gz

libol-0.2.5.tar.gz

syslog-ng-2.0.6.tar.gz

2、按上面包的顺序安装

首先为三个包分别创建各自的安装目录

mkdir /eventlog

mkdir /libol

mkdir /syslog-ng

安装eventlog

tar xzvf eventlog-0.2.5.tar.gz

cd eventlog-0.2.5

./configure --prefix=/eventlog && make && make install

安装libol

tar xzvf libol-0.2.5.tar.gz

cd libol-0.2.5

./configure --prefix=/libol && make && make install

安装syslog-ng

export PKG_CONFIG_PA TH=/eventloglib/pkgconfig/

tar xzvf syslog-ng-2.0.6.tar.gz

cd syslog-ng-2.0.6

./configure --prefix=/syslog-ng --with-libol=/libol && make && make install 至此syslog-ng的安装完成。

3、配置syslog-ng

首先创建一个文件作为下面实验的日志存储文件

touch /test.log

进入syslog-ng的安装目录

cd /syslog-ng

mkdir etc

vi syslog-ng.conf

输入如下内容进行测试

options {

keep_hostname(yes);

long_hostnames(off);

sync(1);

log_fifo_size(1024);

create_dirs(yes); # if a dir does not exist create it

owner(root); # owner of created files

group(root); # group of created files

perm(0600); # permissions of created files

dir_perm(0700); # permissions of created dirs

};

source sudp {udp();};

destination test {file("/test.log");};

log {source(sudp);destination(test);};

配置文件的内容结束。

启动syslog-ng

/syslog-ng/sbin/syslog-ng start

然后netstat -antu看一下是不是打开了UDP 514端口,如有进程启动成功

如果想开机自启动syslog-ng则写入/etc/rc.local

4、测试syslog-ng是不是能收到远程主机发过来的日志,在此我们用windows下的一个syslog sender小程序来模拟日志的发送。

发完打开/test.log如果文件中有了你发送的内容则表示syslog-ng可以正常工作了。

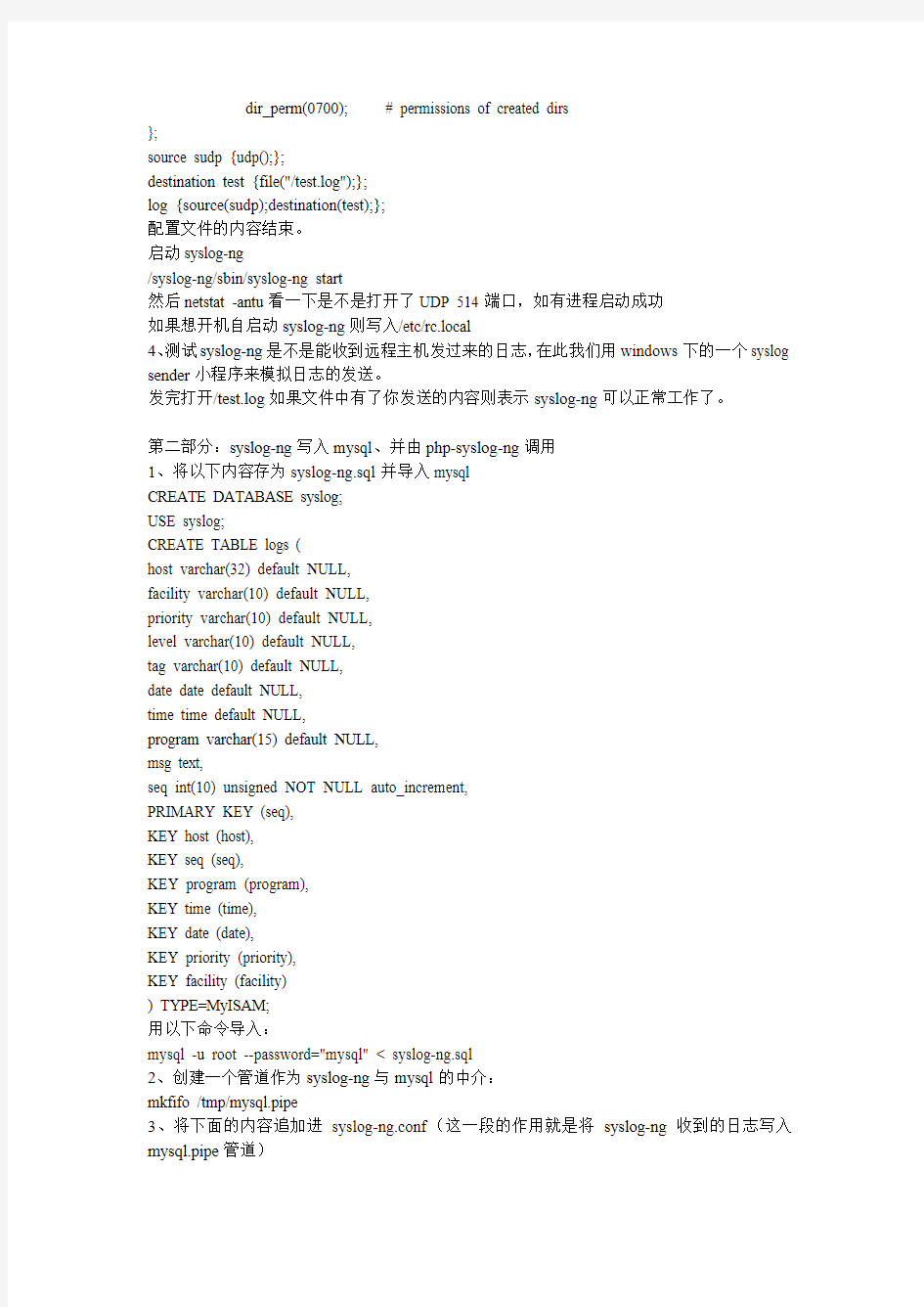

第二部分:syslog-ng写入mysql、并由php-syslog-ng调用

1、将以下内容存为syslog-ng.sql并导入mysql

CREATE DATABASE syslog;

USE syslog;

CREATE TABLE logs (

host varchar(32) default NULL,

facility varchar(10) default NULL,

priority varchar(10) default NULL,

level varchar(10) default NULL,

tag varchar(10) default NULL,

date date default NULL,

time time default NULL,

program varchar(15) default NULL,

msg text,

seq int(10) unsigned NOT NULL auto_increment,

PRIMARY KEY (seq),

KEY host (host),

KEY seq (seq),

KEY program (program),

KEY time (time),

KEY date (date),

KEY priority (priority),

KEY facility (facility)

) TYPE=MyISAM;

用以下命令导入:

mysql -u root --password="mysql" < syslog-ng.sql

2、创建一个管道作为syslog-ng与mysql的中介:

mkfifo /tmp/mysql.pipe

3、将下面的内容追加进syslog-ng.conf(这一段的作用就是将syslog-ng收到的日志写入mysql.pipe管道)

destination d_mysql {

pipe("/tmp/mysql.pipe"

template("INSERT INTO logs (host, facility, priority, level, tag, date,

time, program, msg) V ALUES ( '$HOST', '$FACILITY', '$PRIORITY', '$LEVEL', '$TAG', '$YEAR-$MONTH-$DAY', '$HOUR:$MIN:$SEC', '$PROGRAM', '$MSG' ); ") template-escape(yes));

};

log { source(sudp); destination(d_mysql);

};

重启syslog-ng

/syslog-ng/sbin/syslog-ng restart

4、创建一个账户与密码都是syslog的用户作为syslog-ng写mysql的权限

mysql> grant all on syslog.logs to "syslog"@"localhost" identified by "syslog" with grant option;

5、将mysql.pipe管道中的内容写入syslog库:

mysql -u syslog --password=syslog syslog < /tmp/mysql.pipe &

6、安装php-syslog-ng来利用php调出数据库中的日志内容

tar xzvf php-syslog-ng-2.5.1.tar.gz

mv php-syslog-ng-2.5.1 /web/httpd/htdocs/html/

将解压出来的目录移到httpd的网页目录下并将/web/httpd/htdocs/html/web/作为目录

修改/web/httpd/htdocs/html/web/includes下的db_fns.php为

function db_connect_syslog()

{

$result = mysql_pconnect("localhost", "syslog", "syslog");

if (!$result)

return false;

if (!mysql_select_db("syslog"))

return false;

return $result;

7、至此OK,浏览器打开服务器IP

系统下收集日志方法

收集日志操作如下: HPS 1、将附件HPSRPT_Enhanced_v9.0.00r2.zip 文件copy到目标服务器,存放在c:\ 2、解压到当前文件夹后双击运行HPSRPT_Enhanced_v9.0.00r2.cmd文件 3、不要关闭DOS运行窗口大约15分钟左右会自动消失说明运行完成。 4、完成后需要到C:\WINDOWS\HPSReports\Enhanced\Report\cab 目录下查看生成文件信息 5、收集对应时间点的cab文件即可。 第一个日志:ADU报告 2、打开开始——程序——HP System Tools——HP Array Configuration Utility——HP Array Configuration Utility。

3、选择Local Applcation Mode,本地应用模式。 4、打开了HP Array Configuration Utility工具后,点中间的Diagnostics选项卡,选中左侧的

阵列卡,右侧会出现2个按钮,查看和提取日志报告,我们选择Generate Diagnostic Report。 5、提示Reprot Generation Complete日志提取完毕,这时可以选择右下角Save report按钮。

6、选择保存,弹出保存菜单,点保存。 7、可以选择保存到桌面上。

第二个报告:survey报告 打开开始——程序——HP System Tools——HP Insight Diagnostics online Edition for Windows ——HP Insight Diagnostics online Edition for Windows。 9、提示安全证书报警,选择是,继续。

最新天融信日志服务器配置说明书.pdf

天融信日志服务器配置说明书 (Topsec_Auditor_Server_2.0专用版) VER: 2.0 杭州市工商行政管理局网络安全二期项目工程文档 --------日志服务器配置说明书 北京天融信网络安全技术有限公司杭州分公司 2004年12月 天融信安全技术高品质的保证

文档管理 文档信息 文档名称杭州市工商局网络安全二期项目工程文档保密级别内部文档文档版本编号V1.0 制作人杭州天融信公司制作日期2004-12-04 复审人复审日期 适用范围本文档为杭州市工商局网络安全实施文档,提交给杭州市工商局网络安全项目组相关人员审阅、备案。 分发控制 编号读者文档权限与文档的主要关系 1 杭州天融信项目组创建、修改、读取文档制作者 2 杭州市工商局审阅直接客户 3 杭州市万事达公司审阅网络安全项目集成商 版本控制 时间版本说明修改人2004-12-04 V0.9 文档创建王余 2004-12-06 V1.0 文档修订王余

目录 3安装数据库服务器........................................................................................................ 6安装并配置审计服务器................................................................................................ 11安装并配置审计管理器.............................................................................................. 17配置防火墙日志权限..................................................................................................

华为9312交换机log信息下载操作指引

华为9312交换机log信息下载操作指引 通过display logbuffer命令可以查询到华为9312交换机上的log信息,但是由于logbuffer 的大小有限,往往只能看到很短时间内的日志信息,历史的log信息就无法通过该命令进行查看;需要查询历史log信息,需要通过FTP方式登陆9312交换机,下载历史log信息,具体操作步骤如下 1、开启9312交换机的FTP访问权限,在全局模式下输入命令: [GDGZ-MA-IPMAN-FC-SW01-S9312]ftp server enable 2、登陆账号FTP访问权限放通。在service-type中增加ftp,另外需要配置ftp-directory,没有配置ftp-directory,则无法成功FTP登陆 [GDGZ-MA-IPMAN-FC-SW01-S9312-aaa] local-user hjy139******** service-type ftp telnet [GDGZ-MA-IPMAN-FC-SW01-S9312-aaa]local-user hjy139******** ftp-directory cfcard:/ 3、在全局模式下查看9312交换机的历史log文件,历史log文件存放位置在cfcard:/ logfile

服务器维护

一、入侵检测和数据备份 (一)入侵检测工作 作为服务器的日常管理,入侵检测是一项非常重要的工作,在平常的检测过程中,主要包含日常的服务器安全例行检查 和遭到入侵时的入侵检查,也就是分为在入侵进行时的安全检查和在入侵前后的安全检查。系统的安全性遵循木桶原理,木 桶原理指的是:一个木桶由许多块木板组成,如果组成木桶的这些木板长短不一,那么这个木桶的最大容量不取决于长的木 板,而取决于最短的那块木板。应用到安全方面也就是说系统的安全性取决于系统中最脆弱的地方,这些地方是日常的安全 检测的重点所在。 日常的安全检测 日常安全检测主要针对系统的安全性,工作主要按照以下步骤进行: 1、查看服务器状态: 打开进程管理器,查看服务器性能,观察CPU和内存使用状况。查看是否有CPU和内存占用过高等异常情况。 2、检查当前进程情况 切换“任务管理器”到进程,查找有无可疑的应用程序或后台进程在运行。用进程管理器查看进程时里面会有一项 taskmgr,这个是进程管理器自身的进程。如果正在运行windows更新会有一项wuauclt.exe 进程。对于拿不准的进程或者说 不知道是服务器上哪个应用程序开启的进程,可以在网络上搜索一下该进程名加以确定[进程知识库: https://www.sodocs.net/doc/437728767.html,/]。通常的后门如果有进程的话,一般会取一个与系统进程类似的名称,如svch0st.exe,此时要仔 细辨别[通常迷惑手段是变字母o为数字0,变字母l为数字1] 3、检查系统帐号 打开计算机管理,展开本地用户和组选项,查看组选项,查看administrators组是否添加有新帐号,检查是否有克隆 帐号。 4、查看当前端口开放情况 使用activeport,查看当前的端口连接情况,尤其是注意与外部连接着的端口情况,看是否有未经允许的端口与外界 在通信。如有,立即关闭该端口并记录下该端口对应的程序并记录,将该程序转移到其他目录下存放以便后来分析。打开计

IBM服务器日志搜集方法

IBM X-Server日志收集方法 -------------------------------Memory Minidump--------------------------------- Minidump调试方法: 1. 到https://www.sodocs.net/doc/437728767.html,/whdc/devtools/debugging/default.mspx下载dbg_x86_6.9.3.113.msi 2. 建立临时目录c:\temp 3. 启动windbg,打开file->symbol file path (ctrl+s),输入 SRV*c:\temp*https://www.sodocs.net/doc/437728767.html,/download/symbols,确定 4. 打开file->open crash dump (ctrl+d),打开%systemroot%\Minidump目录下dmp后缀的文件 5. 在左下角状态提示“kd>”后,输入“!analyze -v”,回车,下面会出现分析结果 -------------------------------BMC日志 --------------------------------- 收集BMC日志需要您准备一台笔记本和一根交叉网线连接到服务器的网络1口。 一、BMC收集 1. 到IBM网站 (https://www.sodocs.net/doc/437728767.html,/systems/support/supportsite.wss/docdisplay?ln docid=MIGR-64636&brandind=5000008)下载一个压缩包 osa_utl_smbr_2.0.24.1_anyos_noarch.zip,下载好之后解压,将windows下的SMBridge安装程序拷贝到笔记本中。 2. 在服务器BIOS中设置BMC的IP地址。重启服务器,按F1进BIOS,依次选择Advanced Setup-> Baseboard Management Controller (BMC) Settings -> BMC Network Configuration,将IP地址获取方式改为静态,IP地址为10.1.1.97;子网掩码是255.255.255.0。设置完之后要选择下面的选项保存信息。 3. 设置笔记本的IP地址为10.1.1.100(建议)子网掩码为255.255.255.0。 4. 在笔记本上安装SMBridge Utility,安默认设置进行安装,程序将会被安装到C:\Program Files\SMBridge的目录下。 5. 在MS-DOS的方式下:进入到C:\Program Files\SMBridge的目录,输入命令: smbridge -ip 10.1.1.97 -u USERID -p PASSW0RD sel get > C:\bmc_log.txt

中国移动上网日志留存系统GbIuPS采集解析设备规范

中国移动通信企业标准 QB-W-025-2011 中国移动上网日志留存系统规 范G b/I u P S采集解析设备规范 E q u i p m e n t S p e c i f i c a t i o n o f C h i n a M o b i l e N e t l o g S y s t e m (S i g n a l C o l l e c t i o n G b/I u P S P a r t) 版本号:1.0.0 2013-6-25发布2013-6-27实施中国移动通信集团公司发布

目录 前言 .................................................................... III 1 范围 (1) 2 规范性引用文件 (1) 3 术语、定义和缩略语 (1) 4 设备在系统中的位置 (2) 5 功能要求 (3) 5.1 Gb/IuPS采集位置要求 (4) 5.2 数据旁路功能要求 (6) 5.3 数据接入功能要求 (7) 5.4 协议解码功能要求 (7) 5.5 DPI功能要求(可选) (8) 5.6 数据存储功能要求 (9) 5.7 数据输出功能要求 (10) 5.8 上报告警功能要求 (10) 6 性能指标和可靠性要求 (11) 6.1 性能要求 (11) 6.2 软件要求 (11) 6.3 硬件要求 (12) 6.4 可扩展要求 (12) 6.5 部署要求 (12) 6.6 可靠性 (13) 7 接口要求 (13) 7.1 千兆以太网接口 (13) 7.1.1 1000BaseT接口 (14) 7.1.2 1000Base-SX接口 (14) 7.1.3 1000Base-LX接口 (14) 7.2 10G以太网接口 (14) 7.2.1 10GBase-S接口 (14) 7.2.2 10GBase-L接口 (14) 7.2.3 10GBase-E接口 (14) 8 时间同步要求 (15) 9 网管要求 (15) 9.1 配置管理 (15) 9.2 查询设备信息 (17) 9.2.1 设备硬件信息 (17) 9.2.2 设备网络信息 (17) 9.3 查询设备状态 (18) 9.3.1 设备负荷 (18) 9.4 设备状态管理 (19) 9.4.1 故障管理 (19) 9.5 性能管理 (20) 9.6 安全管理 (20)

服务器安全维护合同

服务器安全维护合同 甲方: 地址: 电话: 电子邮件: 乙方: 地址: 电话: 电子邮件: 服务项目: 服务器: 由乙方处理以上_ 两 _台服务器所有的安全问题,包括服务器日常维护工作和突发事件的应急处理。若甲方服务器更换需要提前至少一天通知乙方,合同期内甲方最多可以更换三次。 日常维护:乙方负责服务器的安全配置及防护、反入侵、清除木马等安全工作,及时排除服务器系统和网站的安全隐患,保障服务器正常运行。 应急处理:如服务器遭到意外攻击而出现问题,乙方必须在接到甲方通知的1小时内进行处理,2小时内解决问题或给出解决问题的方案(非工作时间可酌情放宽)。 乙方保证甲方每台服务器每月因安全问题而停运的总时间少于12小时。 乙方在每次处理安全问题后,向甲方提交电子版形式的书面报告,并向甲方提供安全措施建议,对甲方提出的疑问进行解答和有限的咨询服务。 注:乙方不负责帮甲方修改或开发程序代码,不负责服务器硬件故障引发的问题,不负责因服务器所在机房的网络故障和遭受外部网络攻击造成的问题。 乙方在规定的责权范围之外,可协助甲方处理一些程序上的漏洞和能够快速解决的小问题。如有重大问题需要改编程序等较高难度和较大工作量的,乙方要另行收费,价格待议。 维护期间每出现一次严重问题,如果下一年续费的话,安全服务延期一个月。

服务和保密 乙方对甲方所属服务器相关数据和资料进行严格保密,不得将任何资料以任何形式外泄。 如乙方违约,甲方保留依法追究其法律责任的权力,并要求乙方赔偿所造成的经济损失。 服务期限与价款 乙方为甲方提供服务的期限为_2016_年_5 _月_ 9 _日至_2017_年_ 5_月_ 10 _日。 共_ 两 _台服务器的安全代理维护费用为人民币_ *000 _元整。 合同的解释、法律适用、生效条件及其他 合同有效期为_ 12 _个月,在合同到期时,双方如需要继续合作并对本合同无异议,则另签合同。 合同的订立、实施、履行和争议的解决均适用中华人民共和国法律、法规。 合同正本一式两份分,签约双方各持一份,具有同等法律效力。双方签字盖章后生效。 甲方:***乙方: *** 2018年5月22日 2018年5月22日

System X服务器日志收集的方法

System X服务器日志收集的方法 一、通过SVCCON收集BMC日志 1、下载SVCCON工具ibm_utl_svccon_112_windows_anycpu.exe https://www.sodocs.net/doc/437728767.html,/jct01004c/systems/support/supportsite.wss/ docdisplay?brandind=5000008&lndocid=MIGR-63877 2、设置服务器BMC的IP地址和终端(有网卡和windows操作系统的机器都 可以)的IP地址 A、BMC 管理端口共享的是服务器主板上面的第一个网络口(NIC Port 1), 缺省的模式是enable的,默认IP是10.1.1.97;子网掩码是255.255.255.0。 网络设置可以通过下面的方法去核实或设置:在F1 Setup under Advanced Setup-> Baseboard Management Controller (BMC) Settings -> BMC Network Configuration (see below): (IP地址也可以根据USER的实际情况进行更改,这里没有做强制要求) B、设置终端的IP地址为10.1.1.100(建议)子网掩码为255.255.255.0(see below) 3、使用SVCCON工具收集BMC日志 A、直接运行下载程序ibm_utl_svccon_112_windows_anycpu.exe,会弹 出一个窗口(see below),10.1.1.97是默认的IP,也可以更改成USER 自定义的IP。 B、然后点击Logon,登陆成功后,最下面的信息栏中显示的是Connecting 状态(see below) 。 C、点击Dump SEL键,会弹出一个对话框,在对话框中键入需要保存信 息的文件名,【建议使用服务器的型号序列号命名(see below)】,选 择保存。 D、日志保存完后状态恢复到Connecting状态(see below) ,点击 Disconnect键,断开连接,关闭SVCCON的窗口。 E、将日志文件发给IBM工程师。 二、通过 SMBridge 工具收集日志 1、下载SMBridge工具osa_utl_smbr_2.0.17.1_anyos_anycpu.zip https://www.sodocs.net/doc/437728767.html,/jct01004c/systems/support/supportsite.wss/ docdisplay?lndocid=MIGR-64636&brandind=5000008 2、设置服务器BMC的IP地址和终端(有网卡和windows操作系统的机器 都可以)的IP地址 A、BMC 管理端口共享的是服务器主板上面的第一个网络口(NIC Port 1), 缺省的模式是enable的,默认IP是10.1.1.97;子网掩码是255.255.255.0。 网络设置可以通过下面的方法去核实或设置:在F1 Setup under Advanced Setup-> Baseboard Management Controller (BMC) Settings -> BMC Network Configuration (see below): (IP地址也可以根据USER的实际情况进行更改,这里没有做强制要求)

华为交换机基本配置命令

华为交换机基本配置命令 一、单交换机VLAN划分 命令命令解释 system 进入系统视图 system-view 进入系统视图 quit 退到系统视图 undo vlan 20 删除vlan 20 sysname 交换机命名 disp vlan 显示vlan vlan 20 创建vlan(也可进入vlan 20) port e1/0/1toe1/0/5 把端口1-5放入VLAN 20 中 5700系列 单个端口放入VLAN [Huawei]intg0/0/1 [Huawei]port link-typeaccess(注:接口类型access,hybrid、trunk) [Huawei]port default vlan 10 批量端口放入VLAN [Huawei]port-group 1 [Huawei-port-group-1]group-member ethernet G0/0/1 to ethernet G0/0/20 [Huawei-port-group-1]port hybrid untagged vlan 3 删除group(组)vlan 200内的15端口 [Huawei]intg0/0/15 [Huawei-GigabitEthernet0/0/15]undo port hybrid untagged vlan 200 通过group端口限速设置 [Huawei]Port-group 2 [Huawei]group-member g0/0/2 to g0/0/23 [Huawei]qos lr outbound cir 2000 cbs 20000 disp vlan 20 显示vlan里的端口20 int e1/0/24 进入端口24 undo port e1/0/10 表示删除当前VLAN端口10 disp curr 显示当前配置 return 返回 Save 保存 info-center source DS channel 0 log state off trap state off通过关闭日志信息命令改变 DS模块来实现(关闭配置后的确认信息显示) info-center source DS channel 0 log state on trap state on 通过打开日志信息命令改变DS模块来实现(打开配置后的确认信息显示)

服务器、网络设备以及安全设备日常维护管理制度

服务器、网络设备以及安全设备日常维护管理制度 第一条 服务器、网络设备及安全设备的安全、性能检查。每台服务器、网络设备及安全设备至少保证每周检查两次,每次检查的结果要求进行登记记录。 第二条 数据备份工作。定期对服务器、网络设备、安全设备的配置文件进行备份,每次更改配置、策略后,都要及时更新备份文件,保证当前为备份最新数据。 第三条 服务器、网络设备及安全设备的监控工作。每天正常工作期间必须保证监视所有服务器、网络设备及安全设备状态,一旦发现服务器、网络设备或安全设备异常,要及时采取相应措施。 第四条 服务器、网络设备及安全设备的相关日志操作。每台服务器、网络设备及安全设备保证每周或依据数据情况对相关日志进行整理,整理前对应的各项日志如应用程序日志、安全日志、系统日志等应进行保存。 第五条 要及时做好服务器的补丁升级和漏洞修复工作。对于新发布的漏洞补丁和应用程序方面的安全更新,要及时分发给每台服务器。 第六条 服务器、网络设备及安全设备的安全检查主要包括CPU利用率、运行状态、性能、网络流量等方面。安全管理员必须保证对服务器、网络设备及安全设备每月进行一次安全检查。每次的检查结果必须做好记录,并生成检查报告。 第七条 不定时的相关工作。每台服务器如有应用软件更改、需要安装新的应用程序或卸载应用程序等操作,应提前告知所有管理员。 第八条 密码定期更改工作。每台服务器、网络设备及安全设备保证至少每一个月更改一次密码,密码长度不少于8位,且要满足复杂度要求。

第九条 系统管理人员要定时对系统服务器进行病毒检查,发现病毒要及时处理。 第十条 未经许可,任何人不得在服务器上安装新软件,若确实需要安装,安装前应得到授权并进行病毒例行检查。 第十一条 经远程通信传送的程序或数据,必须经过检测确认无病毒后方可使用。 第十二条 定时对硬件进行检查、调试和修理,确保其运行完好。 第十三条 关键设备应指定专人保管,未经授权的人员不得进行单独操作。 第十四条 所有设备未经许可一律不得借用,特殊情况须经批准后办理借用手续,借用期间如有损坏应由借用部门或借用人负责赔偿。 第十五条 硬件设备发生损坏、丢失等事故,应及时上报,填写报告单并按有关规定处理。 第十六条 业务系统设备及其附属设备的管理(登记)与维修由系统、网络管理员负责。设备管理人员每半年要核对一次设备登记情况。 第十七条 系统服务器、网络设备及安全设备应由相关管理人员每周进行一次例行检查和维护,并详细记录检查过程及检查结果。 第十八条

基于Flume的美团日志收集系统

基于Flume的美团日志收集系统(一)架构和设计

Agent 丰 富程度提供丰富的Agent,包括avro/thrift socket, text, tail等 主要是thrift端口 Store丰富程度可以直接写hdfs, text, console, tcp;写 hdfs时支持对text和sequence的压 缩; 提供buffer, network, file(hdfs, text)等 代码结构系统框架好,模块分明,易于开发代码简单 3 美团日志收集系统架构 美团的日志收集系统负责美团的所有业务日志的收集,并分别给Hadoop平台提供离线数据和Storm平台提供实时数据流。美团的日志收集系统基于Flume设计和搭建而成。目前每天收集和处理约T级别的日志数据。 下图是美团的日志收集系统的整体框架图。 a. 整个系统分为三层:Agent层,Collector层和Store层。其中Agent层每个机器部署一个进程,负责对单机的日志收集工作;Collector层部署在中心服务器上,负责接收Agent 层发送的日志,并且将日志根据路由规则写到相应的Store层中;Store层负责提供永久或者临时的日志存储服务,或者将日志流导向其它服务器。 b. Agent到Collector使用LoadBalance策略,将所有的日志均衡地发到所有的Collector上,达到负载均衡的目标,同时并处理单个Collector失效的问题。 c. Collector层的目标主要有三个:SinkHdfs, SinkKafka和SinkBypass。分别提供离线的数据到Hdfs,和提供实时的日志流到Kafka和Bypass。其中SinkHdfs又根据日志量的大小分为SinkHdfs_b,SinkHdfs_m和SinkHdfs_s三个Sink,以提高写入到Hdfs的性能,具体见后面介绍。 d. 对于Store来说,Hdfs负责永久地存储所有日志;Kafka存储最新的7天日志,并给Storm 系统提供实时日志流;Bypass负责给其它服务器和应用提供实时日志流。

企业里网络安全:认识服务器的安全维护

企业里网络安全:认识服务器的安全维护 作者:dblearn 服务器的安全问题在一定意义上讲是不容忽视的。那么该怎么样对服务器进行安全维护也就成了重点,下面我们就向大家介绍几种技巧供大家参阅。 技巧一:从基本做起 当我们谈论网络服务器的安全的时候,我所能给你的最好的建议就是不要做门外汉。当黑客开始对你的网络发起攻击的时候,他们首先会检查是否存在一般的安全漏洞,然后才会考虑难度更加高一点的突破安全系统的手段。因此,比方说,当你服务器上的数据都存在于一个FAT的磁盘分区的时候,即使安装上世界上所有的安全软件也不会对你有多大帮助的。 因为这个原因,你需要从基本做起。你需要将服务器上所有包含了敏感数据的磁盘分区都转换成NTFS格式的。同样,你还需要将所有的反病毒软件及时更新。我建议你同时在服务器和桌面终端上运行反病毒软件。这些软件还应该配置成每天自动下载最新的病毒数据库文件。你还更应该知道,可以为Exchange Server安装反病毒软件。这个软件扫描所有流入的电子邮件,寻找被感染了的附件,当它发现一个病毒时,会自动将这个被感染的邮件在到达用户以前隔离起来。 另一个保护网络的好方法是以用户待在公司里的时间为基础限定他们访问网络的时间。一个通常在白天工作的临时员工不应该被允许在临晨三点的时候访问网络,除非那个员工的主管告诉你那是出于一个特殊项目的需要。 最后,记住用户在访问整个网络上的任何东西的时候都需要密码。必须强迫大家使用高强度的由大小写字母,数字和特殊字符组成的密码。在Windows NT Server资源包里有一个很好的用于这个任务的工具。你还应该经常将一些过期密码作废并更新还要要求用户的密码不得少于八个字符。如果你已经做了这所有的工作但还是担心密码的安全,你可以试一试从互联网下载一些黑客工具然后自己找出这些密码到底有多安全。 技巧二:保护你的备份 每一个好的网络管理员都知道每天都备份网络服务器并将磁带记录远离现场进行保护以防意外灾害。但是,安全的问题远不止是备份那么简单。大多数人都没有意识到,你的备份实际上就是一个巨大的安全漏洞。 要理解这是为什么,试想一下,大多数的备份工作都是在大约晚上10:00或是11:00的时候开始的。整个备份的过程通常是在半夜的时候结束,这取决于你有多少数据要备份。现在,想象一下,时间已经到了早晨四点,你的备份工作已经结束。但是,没有什么东西能够阻止一些人偷走你磁带记录上的数据并将它们在自己家中或是你竞争对手办公室里的一台服务器上恢复它们。 不过,你可以阻止这种事情的发生。首先,可以通过密码保护你的磁带并且如果你的备份程序支持加密功能,你还可以加密这些数据。其次,你可以将备份程序完成工作的时间定在你早晨上班的时间。这样的话,即使有人前一天半夜想要溜进来偷走磁带的话,他们也会因为磁带正在使用而无法得逞。如果窃贼还是把磁带弹出来带走的话,磁带上的数据也就毫无价值了。 技巧三:对RAS使用回叫功能 Windows NT最酷的功能之一就是对服务器进行远程访问(RAS)的支持。不幸的是,一个RAS服务器对一个企图进入你的系统的黑客来说是一扇敞开的大门。黑客们所需要的一切只是一个电话号码,有时还需要一点耐心,然后就能通过RAS进入一台主机了。但你可以采取一些方法来保证RAS服务器的安全。 你所要使用的技术将在很大程度上取决于你的远程用户如何使用RAS.如果远程用户经常是从家里或是类似的不太变动的地方呼叫主机,我建议你使用回叫功能,它允许远程用户登录

服务器搭建流程

windows server R2 2008 web 服务器搭建流程 标签:windows身份验证server虚拟主机超时2010-09-21 17:34 相对于windows server 2003的IIS6来说,windows server R2 2008推出的IIS7.0为管理员提供了统一的web平台,为管理员和开发人员提供了一个一致的web解决方案。并针对安全方面做了改进,可以减少利用自定义服务器以减少对服务器的攻击面。 东方瑞通这次讲述分为两个模块,我们先来安装IIS服务,并讲述新的功能和基本配置,再来讲述如何利用虚拟目录和虚拟主机来优化我们的web服务器。 通过前几篇博文的内容我们就可以想到如何安装IIS服务了,因为至少我觉得这是windows server 2008 中的一大特点,服务器管理器。我们打开服务器管理器,添加我们需要的IIS服务。 在我们选择服务后,系统会默认的帮我们选择一些常用的功能,这些功能在IIS6.0系统中都是全部安装的,但也是IIS6.0容易受到攻击的一大重要的原因,需要我们安装好IIS6.0后再去卸载掉我们不用的功能,给网络管理员增加了负担,而在IIS7.0中,系统只装了少许的功能,保证我们的web服务器能够正常的运行,大大减少了攻击面,提高了安全性。 在IIS6.0中,在安装好后并没有默认的网站,而在IIS7.0中,我们一但安装成功,系统就会自动绑我们创建首页面,再也不用看“网站建设中”了。 个人认为这个图片还是不错的,看这张图片上有很多种文字,并不是为了好看,这里微软向大家宣布,在IIS7.0中,是支持全球语言的! 我们打开管理工具中的IIS管理器,选择网站中的默认网站,选择默认文档,这个默认文档就是我们网站的内容,系统默认会帮我创建下面5条。如果我们给网站内添加新的页面,只需要在这里添加就可以了。系统默认会将网站的根目录放在C盘的inetpub下的wwwroot文件夹中。 在IIS管理器的右边有我们的操作栏,同样的操作目标对应的是左边树状的目录。网站拿的基本配置,权限和限制,包括超时都是在这里实现的。

服务器网络设备以及安全设备日常维护管理制度

服务器、网络设备以及安全设备 日常维护管理制度 第一条服务器、网络设备及安全设备的安全、性能检查。每台服务器、网络设备及安全设备至少保证每周检查两次,每次检查的结果要求进行登记记录。 第二条数据备份工作。定期对服务器、网络设备、安全设备的配置文件进行备份,每次更改配置、策略后,都要及时更新备份文件,保证当前为备份最新数据。 第三条服务器、网络设备及安全设备的监控工作。每天正常工作期间必须保证监视所有服务器、网络设备及安全设备状态,一旦发现服务器、网络设备或安全设备异常,要及时采取相应措施。 第四条服务器、网络设备及安全设备的相关日志操作。每台服务器、网络设备及安全设备保证每周或依据数据情况对相关日志进行整理,整理前对应的各项日志如应用程序日志、安全日志、系统日志等应进行保存。 第五条要及时做好服务器的补丁升级和漏洞修复工作。对于新发布的漏洞补丁和应用程序方面的安全更新,要及时分发给每台服务器。 第六条服务器、网络设备及安全设备的安全检查主要包括CPU利用率、运行状态、性能、网络流量等方面。安全管

理员必须保证对服务器、网络设备及安全设备每月进行一次安全检查。每次的检查结果必须做好记录,并生成检查报告。 第七条不定时的相关工作。每台服务器如有应用软件更改、需要安装新的应用程序或卸载应用程序等操作,应提前告知所有管理员。 第八条密码定期更改工作。每台服务器、网络设备及安全设备保证至少每一个月更改一次密码,密码长度不少于8位,且要满足复杂度要求。 第九条系统管理人员要定时对系统服务器进行病毒检查,发现病毒要及时处理。 第十条未经许可,任何人不得在服务器上安装新软件,若确实需要安装,安装前应得到授权并进行病毒例行检查。 第十一条经远程通信传送的程序或数据,必须经过检测确认无病毒后方可使用。 第十二条定时对硬件进行检查、调试和修理,确保其运行完好。 第十三条关键设备应指定专人保管,未经授权的人员不得进行单独操作。 第十四条所有设备未经许可一律不得借用,特殊情况须经批准后办理借用手续,借用期间如有损坏应由借用部门或借用人负责赔偿。 第十五条硬件设备发生损坏、丢失等事故,应及时上

Linux 系统日志收集分析系统

Linux 系统日志收集分析系统 一、搭建环境 系统:centos6.5 软件:lamp、rsyslog、rsyslog-mysql 、loganalyzer rsyslog用来收集远程服务器系统日志信息 rsyslog-mysql是rsyslog连接数据库的模块 loganalyzer用来分析系统日志 二、软件安装 a、httpd安装 tar -jxvf apr-1.5.1.tar.bz2 ./configure --prefix=/usr/local/apr make && make install tar -zxvf apr-util-1.5.4.tar.gz ./configure --prefix=/usr/local/apr-util --with-apr=/usr/local/apr/ make && make install tar -zxvf httpd-2.4.12.tar.gz yum install -y pcre-devel zlib-devel openssl-devel ./configure --prefix=/data/program/apache2 --enable-so --enable-rewrite --enable-ssl --enable-cgi --enab le-cgid --enable-modules=most --enable-mods-shared=most --enable- mpms-share=all --with-apr=/usr/local/apr --with-apr-util=/usr/local/apr-util --enable-deflate make -j 6 && make install ++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++ 修改httpd配置文件,添加如下两行 AddType application/x-httpd-php .php AddType application/x-httpd-php-source .phps 定位至DirectoryIndex index.htm DirectoryIndex index.php index.html 注释掉主服务的站点目录 #DocumentRoot "/data/program/apache2/htdocs" 开启虚拟主机需要加载 Include conf/extra/httpd-vhosts.conf LoadModule log_config_module modules/mod_log_config.so 添加虚拟主机

服务器日志监控

点击文章中飘蓝词可直接进入官网查看 服务器日志监控 服务器日志监控是用来分析和审计日志的系统管理软件,服务器日志监控能够对主机、服 务器、网络设备、数据库以及各种应用服务系统等产生的日志,进行收集和细致分析,通过统 一的控制台进行实时可视化的呈现。服务器日志监控帮助IT管理员从海量日志数据中准确查找关键有用的事件数据,准确定位网络故障并提前识别安全威胁,从而降低系统宕机时间、提升 网络性能、保障企业网络安全。如何选择服务器日志监控系统? 无论是大型还是小型企业,监控内部网络活动已成为其主要要求。要保护网络安全以防范 泄露和威胁,各企业需要采取积极的措施来保证其网络和数据的安全性。监控事件日志用准确 的方式来检测网络异常、数据泄露尝试及跟踪网络入侵者。 审计数据采集是整个系统的基础,为系统审计提供数据源和状态监测数据。对于用户而言,采集日志面临的挑战就是:审计数据源分散、日志类型多样、日志量大。为此,系统综合采用 多种技术手段,充分适应用户实际网络环境的运行情况,采集用户网络中分散在各个位置的各 种厂商、各种类型的海量日志。 分析引擎对采集的原始数据按照不同的维度进行数据的分类,同时按照安全策略和行为规 则对数据进行分析。系统为用户在进行安全日志及事件的实时分析和历史分析的时候提供了一 种全新的分析体验——基于策略的安全事件分析过程。用户可以通过丰富的事件分析策略对安全事件进行多视角、大跨度、细粒度的实时监测、统计分析、查询、调查、追溯、地图定位、 可视化分析展示等。 管理平台是安全审计的Web管理平台,包含了安全审计平台的管理功能和信息发布管理功能。提供了强大的日志综合审计功能,为不用层级的用户提供了多视角、多层次的审计视图。 系统提供全局监视仪表板、实时审计视图、内置或自定义策略的统计视图、日志查询和报表管 理功能,支持日志的模糊查询和自定义报表。 南京风城云码软件技术有限公司是获得国家工信部认定的“双软”企业,具有专业的软件 开发与生产资质。多年来专业从事IT运维监控产品及大数据平台下网络安全审计产品研发。开

相关文档

- System X服务器日志收集的方法

- IMM日志收集方法

- IBM服务器收集日志方法

- 最新天融信日志服务器配置说明书.pdf

- 服务器日志监控

- u盘搜集服务器日志

- IBM服务器日志收集

- HP-GEN8服务器收集日志的操作文档

- 如何收集服务器各类日志

- SystemX 服务器日志收集的方法

- DL380 G9服务器收集AHS日志

- IBM X服务器M4系列日志收集

- 系统下收集HP服务器日志

- IBM服务器日志搜集方法

- AHS日志收集的三种方法

- DELL服务器收集日志DSET

- 戴尔13G服务器日志收集方法(TSR)

- SystemX_服务器日志收集的方法

- HP服务器-windows系统下收集硬件日志方法(Survey IML ADU)

- windows server2008系统下HP服务器收集硬件日志方法(Survey IML ADU)