思科ASA和PIX配置手册++(中文+)

思科ASA和PIX防火墙配置手册

根据互联网资料整理

By Mast

2007年11月9日

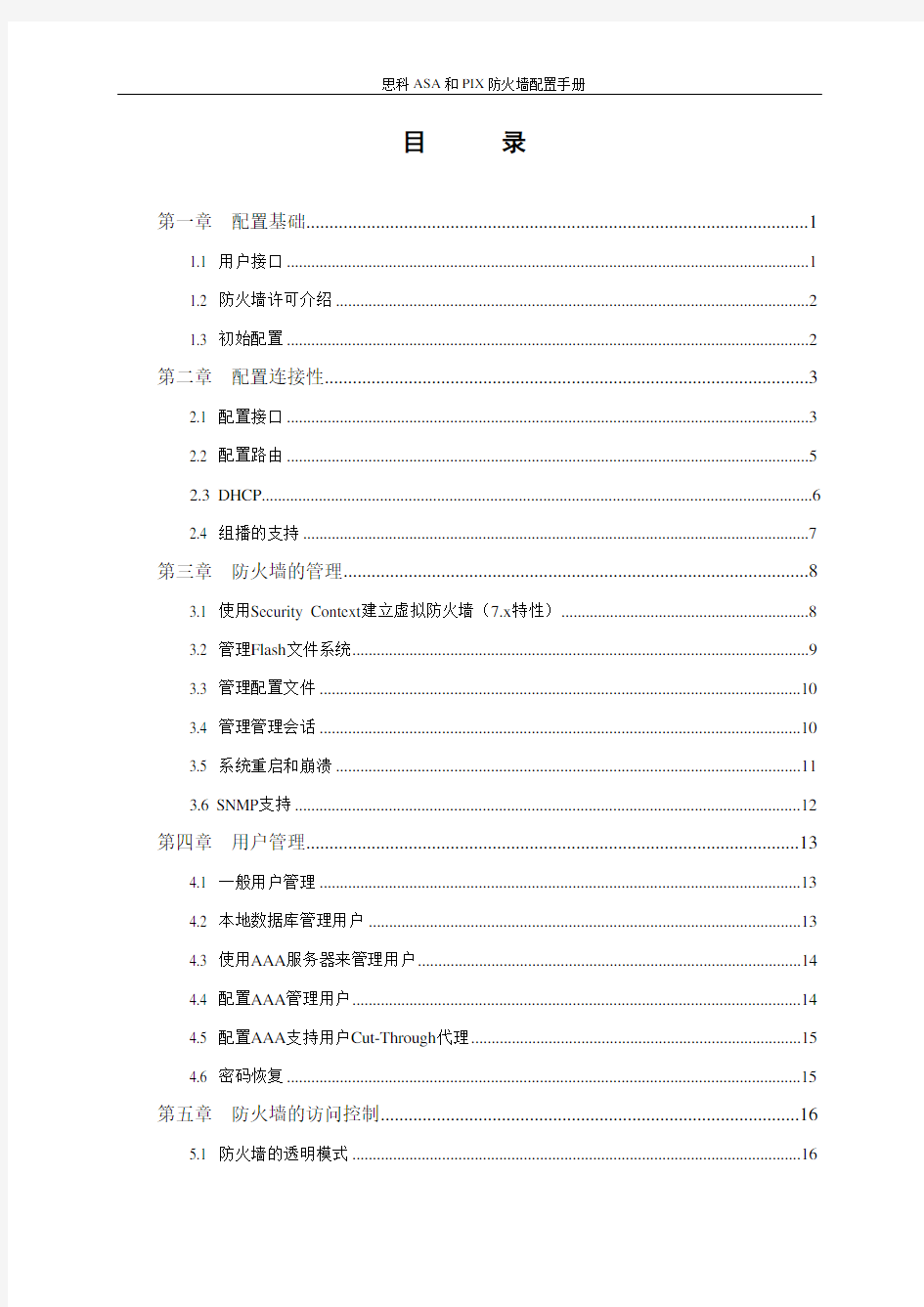

目 录

第一章配置基础 (1)

1.1 用户接口 (1)

1.2 防火墙许可介绍 (2)

1.3 初始配置 (2)

第二章配置连接性 (3)

2.1 配置接口 (3)

2.2 配置路由 (5)

2.3 DHCP (6)

2.4 组播的支持 (7)

第三章防火墙的管理 (8)

3.1 使用Security Context建立虚拟防火墙(7.x特性) (8)

3.2 管理Flash文件系统 (9)

3.3 管理配置文件 (10)

3.4 管理管理会话 (10)

3.5 系统重启和崩溃 (11)

3.6 SNMP支持 (12)

第四章用户管理 (13)

4.1 一般用户管理 (13)

4.2 本地数据库管理用户 (13)

4.3 使用AAA服务器来管理用户 (14)

4.4 配置AAA管理用户 (14)

4.5 配置AAA支持用户Cut-Through代理 (15)

4.6 密码恢复 (15)

第五章防火墙的访问控制 (16)

5.1 防火墙的透明模式 (16)

5.2 防火墙的路由模式和地址翻译 (17)

5.3 使用ACL进行访问控制 (20)

第六章配置Failover增加可用性 (23)

6.1 配置Failover (23)

6.2 管理Failover (25)

6.3 升级Failover模式防火墙的OS镜像 (25)

第七章配置负载均衡 (26)

7.1 配置软件实现(只在6500 native ios模式下) (26)

7.2 配置硬件实现 (27)

7.3 配置CSS实现 (29)

第八章日志管理 (30)

8.1 时钟管理 (30)

8.2 日志配置 (30)

8.3 日志消息输出的微调 (32)

8.4 日志分析 (33)

第九章防火墙工作状态验证 (34)

9.1 防火墙健康检查 (34)

9.2 流经防火墙数据的监控 (34)

9.3 验证防火墙的连接性 (35)

第一章配置基础

1.1 用户接口

思科防火墙支持下列用户配置方式:

Console,Telnet,SSH(1.x或者2.0,2.0为7.x新特性,PDM的http方式(7.x 以后称为ASDM)和VMS的Firewall Management Center。

支持进入Rom Monitor模式,权限分为用户模式和特权模式,支持Help,History 和命令输出的搜索和过滤。

注:Catalyst6500的FWSM(防火墙服务模块Firewall Service Module)没有物理接口接入,通过下面CLI命令进入:

Switch# session slot slot processor 1 (FWSM所在slot号)

用户模式:

Firewall> 为用户模式,输入enable进入特权模式Firewall#。特权模式下可以进入配置模式,在6.x所有的配置都在一个全局模式下进行,7.x以后改成和IOS类似的全局配置模式和相应的子模式。通过exit,ctrl-z退回上级模式。

配置特性:

在原有命令前加no可以取消该命令。Show running-config 或者 write terminal显示当前配置,7.x后可以对show run 的命令输出进行搜索和过滤。Show running-config all显示所有配置,包含缺省配置。Tab可以用于命令补全,ctrl-l可以用于重新显示输入的命令(适用于还没有输入完命令被系统输出打乱的情况),help和history相同于IOS命令集。

Show命令支持 begin,include,exclude,grep 加正则表达式的方式对输出进行过滤和搜索。

Terminal width 命令用于修改终端屏幕显示宽度,缺省为80个字符,pager命令用于修改终端显示屏幕显示行数,缺省为24行,pager lines 0

命令什么效果可以自己试试。

1.2 防火墙许可介绍

防火墙具有下列几种许可形式,通过使用show version命令可以看设备所支持的特性:

Unrestricted (UR) 所有的限制仅限于设备自身的性能,也支持Failover

Restricted (R) 防火墙的内存和允许使用的最多端口数有限制,不支持Failover Failover (FO) 不能单独使用的防火墙,只能用于Failover

Failover-Active/Active (FO-AA) 只能和UR类型的防火墙一起使用,支持active/active failover

注:FWSM内置UR许可。

activation-key 命令用于升级设备的许可,该许可和设备的serial number有关(show version输出可以看到),6.x为16字节,7.x为20字节。

1.3 初始配置

跟路由器一样可以使用setup进行对话式的基本配置。

第二章配置连接性

2.1 配置接口

接口基础:

防火墙的接口都必须配置接口名称,接口IP地址和掩码(7.x开始支持IPv6)和安全等级。接口可以是物理接口也可以是逻辑接口(vlan),从6.3开始支持SPAN、trunk,但只支持802.1Q封装,不支持DTP协商。

接口基本配置:

注:对于FWSM所有的接口都为逻辑接口,名字也是vlan后面加上vlanid。例如FWSM位于6500的第三槽,配置三个接口,分别属于vlan 100,200,300.

Switch(config)# firewall vlan-group 1 100,200,300

Switch(config)# firewall module 3 vlan-group 1

Switch(config)# exit

Switch# session slot 3 processor 1

经过此配置后形成三个端口vlan100,vlan200,vlan300

PIX 6.x:

Firewall(config)# interface hardware-id [hardware-speed] [shutdown] (Hardware-id 可以用show version命令看到)

PIX 7.x:

Firewall(config)# interface hardware-id

Firewall(config-if)# speed {auto | 10 | 100 | nonegotiate}

Firewall(config-if)# duplex {auto | full | half}

Firewall(config-if)# [no] shutdown

命名接口:

FWSM 2.x:

Firewall(config)# nameif vlan-id if_name securitylevel

PIX 6.x:

Firewall(config)# nameif {hardware-id | vlan-id} if_name securitylevel

PIX 7.x:

Firewall(config)# interface hardware_id[.subinterface]

Firewall(config-if)# nameif if_name

Firewall(config-if)# security-level level

注:Pix 7.x和FWSM 2.x开始支持不同接口有相同的security level,前提是全局配置模式下使用same-security-traffic permit inter-interface命令。

配置IP地址:

静态地址:

Firewall(config)# ip address if_name ip_address [netmask]

动态地址:

Firewall(config)# ip address outside dhcp [setroute] [retry retry_cnt]

注:setroute参数可以同时获得来自DHCP服务器的缺省路由,再次输入此命令可以renew地址。

PPPOE:

Firewall(config)# vpdn username JohnDoe password JDsecret

Firewall(config)# vpdn group ISP1 localname JohnDoe

Firewall(config)# vpdn group ISP1 ppp authentication chap

Firewall(config)# vpdn group ISP1 request dialout pppoe

Firewall(config)# ip address outside pppoe setroute

验证接口:

Firewall# show ip

IPv6地址配置(7.x新特性)

暂略

ARP配置

配置一个静态的ARP条目:

Firewall(config)# arp if_name ip_address mac_address [alias]

配置timeout时间:

Firewall(config)# arp timeout seconds 缺省为4小时

注:一般情况下使用clear arp会清除所有的ARP缓存,不能针对单个的条目,但是可以通过以下变通方法:配置一个静态的条目,映射有问题的ip为一个假的mac 地址,然后no掉该命令就会重新建立一个arp条目。

MTU和分段

配置MTU:

Firewall(config)# mtu if_name bytes

使用show mtu (6.3) 或者show running-config mtu (7.x)来验证分段(fragment)的几个命令:

限制等待重组的分段数:

Firewall(config)# fragment size database-limit [if_name]

限制每个包的分段数:

Firewall(config)# fragment chain chain-limit [if_name]

限制一个数据包分段到达的时间:

Firewall(config)# fragment timeout seconds [if_name]

配置接口的优先队列(7.x新特性)

暂略

2.2 配置路由

启用PRF防止地址欺骗:

Firewall(config)# ip verify reverse-path interface if_name

配置静态路由:

Firewall(config)# route if_name ip_address netmask gateway_ip [metric]

配置RIP被动听RIP更新(v1,v2):

Firewall(config)# rip if_name passive [version 1] (Firewall(config)# rip if_name

passive version 2 [authentication [text | md5 key (key_id)]])

宣告该接口为缺省路由:

Firewall(config)# rip if_name default version [1 | 2 [authentication [text | md5 key key_id]]

配置OSPF:

定义OSPF进程:

Firewall(config)# router ospf pid

指定相应网络到OSPF区域:

Firewall(config-router)# network ip_address netmask area area_id

可选:定义Router ID:

Firewall(config-router)# router-id ip_address

记录OSPF邻居状态更新:

Firewall(config-router)# log-adj-changes [detail]

启用OSPF更新认证:

Firewall(config-router)# area area_id authentication [message-digest]

宣告缺省路由:

Firewall(config-router)# default-information originate [always] [metric value] [metric-type {1 | 2}] [route-map name]

调节OSPF参数:

Firewall(config-router)# timers {spf spf_delay spf_holdtime |lsa-group-pacing seconds}

2.3 DHCP

配置成为DHCP Server:

配置地址池:

Firewall(config)# dhcpd address ip1[-ip2] if_name (最多256个客户端)

配置DHCP参数:

Firewall(config)# dhcpd dns dns1 [dns2]

Firewall(config)# dhcpd wins wins1 [wins2]

Firewall(config)# dhcpd domain domain_name

Firewall(config)# dhcpd lease lease_length Firewall(config)# dhcpd ping_timeout timeout

启用DHCP服务:

Firewall(config)# dhcpd enable if_name

验证:show dhcdp, show dhcpd bindings, show dhcpd statistics

配置DHCP中继:

定义真实DHCP Server:

Firewall(config)# dhcprelay server dhcp_server_ip server_ifc(最多4个)

中继参数:

Firewall(config)# dhcprelay timeout seconds

Firewall(config)# dhcprelay setroute client_ifc

启用中继:

Firewall(config)# dhcprelay enable client_ifc

验证show dhcprelay statistics

2.4 组播的支持

暂略

第三章防火墙的管理

3.1 使用Security Context建立虚拟防火墙(7.x特性)

特性介绍:从PIX7.0和FWSM 2.2(1)开始,可以把物理的一个防火墙配置出多个虚拟的防火墙,每个防火墙称为context,这样一个防火墙就支持两种工作模式:single-context和multiple-context,处于后者工作模式的防火墙被分为三个功能模块:system execution space(虽然没有context的功能,但是是所有的基础),administrative context(被用来管理物理的防火墙) 和 user contexts(虚拟出来的防火墙,所有配置防火墙的命令都适用)

配置:首先使用show activation-key来验证是否有multiple-context的许可,然后通过mode multiple和mode single命令在这两个模式之间进行切换,当然也可以用show mode来验证现在工作在什么模式下。在不同context下进行切换使用:Firewall# changeto {system | context name}

由于所有的context的定义都必须在system execution space下,所以要首先使用changeto system转入该模式:

Firewall(config)#context name

接着要把物理接口映射到context中只要这样才能在相应的context下显示出物理接口,从而配置其属性:

Firewall(config-ctx)# allocate-interface physical-interface [map-name]

最后定义context 的startup-config的存放位置:

Firewall(config-ctx)# config-url url

通过show context验证

注:当防火墙工作在multiple-context模式下,admin context就自动生成。(show context来验证)由于所有的context都共享设备的资源,所以要限制各个context的资源分配首先定义class:

Firewall(config)# class name

然后

Firewall(config-class)# limit-resource all number%

Firewall(config-class)#limit-resource [rate] resource_name number[%]

最后在相应的context配置下

Firewall(config-ctx)# member class

通过以下命令验证 show class,show resource allocation, show resource usage等注:缺省telnet,ssh,IPsec 5 sessions,MAC address 65535条目

3.2 管理Flash文件系统

6.x文件系统只有六种文件可以保存到Flash,没有文件名只有代号,没有目录结构:

0-OS镜像 1-启动文件 2-VPN和密匙证书 3-PDM镜像 4-崩溃信息 5-0的文件大小

show flashfs 显示flash文件;

7.x和FWSM文件系统:

7.x和FWSM更像IOS的文件系统,具有层级目录,要被格式化后才可以使用,7.x使用flash:/代表Flash文件系统,FWSM分别使用flash:/ (系统镜像)和disk:/(配置文件)。由于该系统使用类Unix的指令,所以可以使用下列常用命令来对该文件系统操作:

dir pwd cd more delete copy rename mkdir rmdir format erase fsck(检查文件系统完整性)。

6.x在Flash裡面只能保存一个系统镜像,

7.x则废除了此种限制通过使用

Firewall(config)# boot system flash:filename

来选取不同的系统镜像,show bootvar进行验证

OS升级见附录

3.3 管理配置文件

7.0以后可以使用多个启动配置文件:

Firewall(config)# boot config url

显示启动配置文件:

Firewall# show startup-config

Firewall# show configuration (6.x为show configure)

保存当前配置文件 write memory, copy running-config startup-config, write net [[server-ip-address]:[filename]] (7.x也支持copy至tftp)

强制standby同步当前配置文件 write standby 删除启动配置文件 write erase

合并启动配置文件为当前配置文件 configure memory 从Web导入配置文件configure http[s]://[user:password@]location[:port]/ http-pathname (7.x支持copy自以上源)

合并配置文件自自动更新服务器:

Firewall(config)# auto-update device-id {hardware-serial | hostname | ipaddress [if_name] | mac-address [if_name] | string text}

Firewall(config)# auto-update server

http[s]://[username:password@]AUSserver-IP-address[:port]/autoupdate/AutoUpdateServle t[verify-certificate]

3.4 管理管理会话

Firewall(config)# console timeout minutes 配置console登录的超时(缺省0不超时) 禁止来自outside端口的telnet,启用telnet:

Firewall(config)# telnet ip_address netmask if_name

Firewall(config)# telnet timeout minutes 配置telnet超时

启用SSH配置

首先生成RSA密钥对:

Firewall(config)# domain-name name

Firewall(config)# ca generate rsa key [modulus] (7.x 使用crypto key generate rsa general-keys [modulus modulus])

Firewall(config)# ca save all (7.x自动保存)

使用show ca mypubkey rsa来验证(7.x show crypto key mypubkey rsa) ca zeroize rsa 作废原有密匙对(7.x crypto key zeroize rsa default)

最后允许ssh会话:

Firewall(config)# ssh ip_address netmask if_name

ssh version命令可以选择ssh的版本,ssh timeout定义超时时间;

PDM/ASDM配置:

由于PDM存放位置固定,所以不需要指定镜像的位置,ASDM使用:

Firewall(config)# asdm image device:/path

来指定镜像位置,如果没有可以使用copy命令来安装。然后配置访问许可:

Firewall# http ip_address subnet_mask if_name

启用HTTP进程:

Firewall# http server enable

使用https://ip-address/admin来访问。

Banner配置:

Firewall(config)# banner {exec | login | motd} text 对banner不能修改,只能用no 来删除,或者clear banner来清除所有的banner(7.0 clear configure banner)监控管理会话: who监控telnet会话 kill telnet-id来清除会话,show ssh sessions 监控ssh会话,ssh disconnect session-id清除ssh会话,show pdm sessions监控pdm会话,pdm disconnect session-id清除pdm会话

3.5 系统重启和崩溃

通常使用reload命令重启系统,从7.0以后支持在特定的时间重启系统:

Firewall# reload at hh:mm [month day | day month] [max-hold-time {minutes |

hhh:mm}] [noconfirm] [quick] [save-config] [reason text]

或者经过一定的时间间隔后重启:

Firewall# reload in {minutes | hh:mm} [max-hold-time {minutes | hhh:mm}] [noconfirm] [quick] [save-config] [reason text]

启用崩溃信息生成:

Firewall(config)# crashinfo save enable (7.0 no crashinfo save disable)

show crashinfo 来看崩溃信息

clear crashinfo删除信息(FWSM使用crashdump)

3.6 SNMP支持

系统SNMP信息:

Firewall(config)# snmp-server location string (contact string)

SNMP访问许可:

Firewall(config)# snmp-server host if_name ip_addr [poll | trap]

Firewall(config)# snmp-server community key

第四章用户管理

4.1 一般用户管理

注:缺省情况下认证用户仅需要password,这样的一般用户缺省用户名就是enable_1,在ssh情况下缺省用户名就是pix,然后用password来认证。

非特权模式密码配置:

Firewall(config)# {password | passwd} password [encrypted] (恢复缺省密码cisco 用clear {password | passwd})

特权模式密码配置:

Firewall(config)# enable password [pw] [level priv_level] [encrypted]

4.2 本地数据库管理用户

定义用户:

Firewall(config)# username username [{nopassword | password password}[encrypted]] privilege level

启用本地认证:

Firewall(config)# aaa authentication {serial | telnet | ssh | http} console LOCAL

注:缺省情况特权模式密码使用enable password定义,这样用户通过认证后使用enable来进入特权模式,而不管用户初始什么等级的权限,所有用户使用相同的密码。这里也可以使用本地enable认证(aaa authentication enable console LOCAL),用户使用username password的密码来进入enable,用户enable密码独立从而增加安全性。

本地授权:

Firewall(config)# aaa authorization command LOCAL

配置命令的特权等级:

Firewall(config)# privilege {show | clear | configure} level level [mode {enable | configure}] command command

使用show privilege来看当前命令的特权等级(7.x使用show run all privilege)

4.3 使用AAA服务器来管理用户

定义AAA服务器组和协议:

Firewall(config)# aaa-server server_tag protocol {tacacs+ | radius} (7.x还增加了kerberos,ldap,nt,sdi协议的支持)

加入服务器到组:

Firewall(config)# aaa-server server_tag [(if_name)] host server_ip [key] [timeout seconds]

可选命令:

定义服务器失败阀值:

FWSM:Firewall(config)# aaa-server server_tag max-attempts number

PIX 6.x:Firewall(config)# aaa-server server_tag max-failed-attempts number

PIX 7.x:Firewall(config-aaa-server-group)# max-failed-attempts number

定义统计策略(7.x特性):

Firewall(config-aaa-server-group)# accounting-mode {single | simultaneous}

具体各协议参数配置暂略

4.4 配置AAA管理用户

启用认证:

Firewall(config)# aaa authentication {serial | telnet | ssh | http} consoleserver_tag [LOCAL]

启用授权:

Firewall(config)# aaa authorization command server_tag [LOCAL]

启用统计:

Firewall(config)# aaa accounting command [privilege level] server_tag

注:AAA服务器配置略

4.5 配置AAA支持用户Cut-Through代理4.6 密码恢复

第五章防火墙的访问控制

5.1 防火墙的透明模式

特性介绍:从PIX 7.0和FWSM 2.2开始防火墙可以支持透明的防火墙模式,接口不需要配置地址信息,工作在二层。只支持两个接口inside和outside,当然可以配置一个管理接口,但是管理接口不能用于处理用户流量,在多context模式下不能复用物理端口。由于连接的是同一地址段的网络,所以不支持NAT,虽然没有IP地址但是同样可以配置ACL来检查流量。进入透明模式Firewall(config)# firewall transparent (show firewall 来验证当前的工作模式,由于路由模式和透明模式工作方式不同,所以互相切换的时候会清除当前配置文件)。

配置接口:

Firewall(config)# interface hardware-id

Firewall(config-if)# speed {auto | 10 | 100 |nonegotiate}

Firewall(config-if)# duplex {auto | full | half}

Firewall(config-if)# [no] shutdown

Firewall(config-if)# nameif if_name

Firewall(config-if)# security-level level

注:不用配置IP地址信息,但是其它的属性还是要配置的,接口的安全等级一般要不一样,same-security-traffic permit inter-interface 命令可以免除此限制。

配置管理地址:

Firewall(config)# ip address ip_address subnet_mask

Firewall(config)# route if_name foreign_network foreign_mask gateway [metric]

MAC地址表的配置:

Firewall# show mac-address-table 显示MAC地址表

Firewall(config)# mac-address-table aging-time minutes 设置MAC地址表过期时间Firewall(config)# mac-address-table static if_name mac_address 设置静态MAC条目

Firewall(config)# mac-learn if_name disable 禁止特定接口地址学习(show mac-learn验证)

ARP检查:

Firewall(config)# arp if_name ip_address mac_address 静态ARP条目

Firewall(config)# arp-inspection if_name enable [flood | no-flood] 端口启用ARP检查

为非IP协议配置转发策略:

Firewall(config)# access-list acl_id ethertype {permit | deny} {any | bpdu | ipx | mpls-unicast | mpls-multicast | ethertype}

Firewall(config)# access-group acl_id {in | out} interface if_name

5.2 防火墙的路由模式和地址翻译

特性介绍:从高安全等级到低安全等级的访问称为outbound访问,需要配置地址翻译和outbound访问控制,PIX缺省情况下不用配置ACL就允许此类访问,FWSM 则需要配置ACL来允许此类型的访问。而从低安全等级到高安全等级的访问称为inboud访问,也需要配置地址翻译和inboud访问控制,此类型必须配置ACL.同一安全等级的访问也可以配置地址翻译。

支持下列几种NAT类型

Translation Type

Application

Basic Command

Direction in Which Connections Can Be Initiated

Static NAT

Real source addresses (and ports) are translated to mapped addresses (and ports) static Inbound or outbound

Policy NAT

Conditionally translates real source addresses (and ports) to mapped addresses static

cisco3750三层交换机配置说明

三层交换机可以通过Telnet方式或超级终端方式连上,第一次使用的三层交换机需要进行配置,具体步骤如下: 1)、用Cisco 3750三层交换机自带的一条串行电缆将其Console口与1台维护笔记本的串口(需要知道是Com1还是Com2)相连。 2)在维护笔记本上执行以下操作:“开始→程序→附件→通讯→超级终端”,在“连接描述”对话框的名称一栏中输入“cisco3750”(此名字没有实际意义,可以随便输入),创建一个叫做"cisco3750"的新连接,点击"确定",缺省的使用COM1(根据维护计算机连接的端口选择),在"串口设置"中将波特率改为9600波特,其他参数不变,点击"确定"就可以得到三层交换机的控制台。 3)、设置结束,打开三层交换机电源,就会出现三层交换机的启动信息。这时就可以像在终端一样对三层交换机进行操作了。此时不要进行任何操作,以免破坏三层交换机的启动进程,直到三层交换机出现了: “Copyright (c) 1986-2006 by Cisco Systems, Inc. Compiled Fri 28-Jul-06 08:46 by yenanh” 回车,提示“Would you like to terminate autoinstall? [yes]:”是否要终止自动安装,输入N,进入配置页面: “--- System Configuration Dialog --- Would you like to enter the initial configuration dialog? [yes/no]:” 输入N,选择不需要,提示“Switch>00:14:58: %LINK-5-CHANGED: Interface Vlan1, changed state to administratively down”,出现“switch>”就可以输入命令进行配置。 switch >en(进入特权模式) switch #configure(进入组态模式) switch ( config ) #hostname 3750 (交换机重命名) 3750( config )#Interface vlan 1 (进入vlan1设置) 3750( config-if ) #ip add 171.100.12.1 255.255.255.0(设置vlan1的IP,连接其端口的设备必须以其IP作为网关) 3750( config-if ) #no shutdown (激活vlan1的端口)

Cisco ASA 5500防火墙个人基本配置手册

Cisco ASA 5500不同安全级别区域实现互访实验 一、 网络拓扑 二、 实验环境 ASA 防火墙eth0接口定义为outside 区,Security-Level:0,接Router F0/0;ASA 防火墙eth1接口定义为insdie 区,Security-Level:100,接Switch 的上联口;ASA 防火墙Eth2接口定义为DMZ 区,Security-Level:60,接Mail Server 。 三、 实验目的 实现inside 区域能够访问outside ,即Switch 能够ping 通Router 的F0/0(202.100.10.2);dmz 区能够访问outside ,即Mail Server 能够ping 通Router 的F0/0(202.100.10.2); outside 能够访问insdie 区的Web Server 的http 端口(80)和dmz 区的Mail Server 的pop3端口(110)、smtp 端口(25). 最新【 2009 C C I E R S L a b (160,N 1-N 7)版本视频】【w o l f c c v p c c i e 安全视频】全套视 频 Q Q :986942623 C C I E s e r v i c e 提供

四、 详细配置步骤 1、端口配置 CiscoASA(config)# interface ethernet 0 CiscoASA(config)#nameif ouside CiscoASA(config-if)# security-level 0 CiscoASA(config-if)# ip address 202.100.10.1 255.255.255.0 CiscoASA(config-if)# no shut CiscoASA(config)# interface ethernet 1 CiscoASA(config)#nameif inside CiscoASA(config-if)# security-level 100 CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0 CiscoASA(config-if)# no shut CiscoASA(config)# interface ethernet 2 CiscoASA(config)#nameif dmz CiscoASA(config-if)# security-level 50 CiscoASA(config-if)# ip address 172.16.1.1 255.255.255.0 CiscoASA(config-if)# no shut 2、路由配置 CiscoASA(config)# route outside 0.0.0.0 0.0.0.0 202.100.10.2 1 #默认路由 CiscoASA(config)# route inside 10.0.0.0 255.0.0.0 192.168.1.2 1 #外网访问内网服务器的路由 3、定义高安全接口区域需要进行地址转换的IP 范围CiscoASA(config)# nat (inside) 1 0 0 CiscoASA(config)# nat (dmz) 1 0 0 4、定义低安全接口区域用于高安全接口区域进行IP 转换的地址范围CiscoASA(config)# global (outside) 1 interface CiscoASA(config)# global (dmz) 1 interface 5、定义静态IP 映射(也称一对一映射)CiscoASA(config)# static (inside,outside) tcp 202.100.10.1 www 10.1.1.1 www netmask 255.255.255.255 #实现从outside 区访问inside 区10.1.1.1的80端口时,就直接访问10.1.1.1:80 对outside 区的映射202.100.10.1:80 CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 pop3 172.16.1.2 pop3 netmask 255.255.255.255 #实现从outside 区访问dmz 区172.16.1.2的110时,就直接访问172.16.1.2:110 对outside 区的映射202.100.10.1:110 CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 smtp 172.16.1.2 smtp netmask 255.255.255.255 #实现从outside 区访问dmz 区172.16.1.2的25时,就直接访问172.16.1.2:25 对outside 区的映射202.100.10.1:25 6、定义access-list CiscoASA(config)# access-list 101 extended permit ip any any CiscoASA(config)# access-list 101 extended permit icmp any any CiscoASA(config)# access-list 102 extended permit tcp any host 10.1.1.1 eq www CiscoASA(config)# access-list 102 extended permit icmp any any CiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq pop3 CiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq smtp 最新【 2009 C C I E R S L a b (160,N 1-N 7)版本视频】【w o l f c c v p c c i e 安全视频】全套视频 Q Q :986942623 C C I E s e r v i c e 提供

dlyAAA思科3750交换机中文配置手册

先把这个学会吧,再去搞哪个,会容易入手,是一样的结构。思科的命令和这不同,我这有路由模拟器要的话告诉我你的邮箱我发给你。 SWITCH笔记 1. Switch command 2. Switch setup 3. Vlan setup 4. VLAN TRUNK 5. Switch interface setup 6. SHOW command 7. Cisco catalyst 2950交换机的密码恢复 8. VTP 9. STP 10. 三层交换 11. 12. 13. 14. 15. Switch command Switch > en 进入特权模式 Switch # conf t 进入全局配置模式 Switch(config)# interface interface-num 进入接口 Switch(config)# hostname name 给交换机命名 Switch(config)# enable password password 设置明文密码 Switch(config)# enable secret password 设置加密的启用秘密口令。如果设置则取代明文口令 Switch # copy running-config startup-config Switch # write 保存设置 保存设置 Switch # erase startup-config 恢复交换机出厂值 置顶 Switch setup switch(config)# interface vlan 1 switch(config-if)# ip address ip-address netmask switch(config-if)# no shut switch(config-if)# exit switch(config)# ip default-gateway ip-address

思科交换机实用配置步骤详解

1.交换机支持的命令: 交换机基本状态: switch: ;ROM状态,路由器是rommon> hostname> ;用户模式 hostname# ;特权模式 hostname(config)# ;全局配置模式 hostname(config-if)# ;接口状态交换机口令设置: switch>enable ;进入特权模式 switch#config terminal ;进入全局配置模式 switch(config)#hostname ;设置交换机的主机名 switch(config)#enable secret xxx ;设置特权加密口令 switch(config)#enable password xxa ;设置特权非密口令switch(config)#line console 0 ;进入控制台口 switch(config-line)#line vty 0 4 ;进入虚拟终端 switch(config-line)#login ;允许登录 switch(config-line)#password xx ;设置登录口令xx switch#exit ;返回命令

交换机VLAN设置: switch#vlan database ;进入VLAN设置 switch(vlan)#vlan 2 ;建VLAN 2 switch(vlan)#no vlan 2 ;删vlan 2 switch(config)#int f0/1 ;进入端口1 switch(config-if)#switchportaccess vlan 2 ;当前端口加入vlan 2 switch(config-if)#switchport mode trunk ;设置为干线 switch(config-if)#switchport trunk allowed vlan 1,2 ;设置允许的vlan switch(config-if)#switchport trunk encap dot1q ;设置vlan 中继switch(config)#vtp domain ;设置发vtp域名 switch(config)#vtp password ;设置发vtp密码 switch(config)#vtp mode server ;设置发vtp模式 switch(config)#vtp mode client ;设置发vtp模式 交换机设置IP地址: switch(config)#interface vlan 1 ;进入vlan 1 switch(config-if)#ipaddress ;设置IP地址 switch(config)#ip default-gateway ;设置默认网关

CISCO+ASA+5520配置手册

CD-ASA5520# show run : Saved : ASA Version 7.2(2) ! hostname CD-ASA5520 //给防火墙命名 domain-name default.domain.invalid //定义工作域 enable password 9jNfZuG3TC5tCVH0 encrypted // 进入特权模式的密码 names dns-guard ! interface GigabitEthernet0/0 //内网接口: duplex full //接口作工模式:全双工,半双,自适应 nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别 0~100 值越大越安全 ip address 192.168.1.1 255.255.255.0 //设置本端口的IP地址 ! interface GigabitEthernet0/1 //外网接口 nameif outside //为外部端口命名:外部接口outside security-level 0 ip address 202.98.131.122 255.255.255.0 //IP地址配置 ! interface GigabitEthernet0/2 nameif dmz security-level 50 ip address 192.168.2.1 255.255.255.0 ! interface GigabitEthernet0/3 shutdown no nameif no security-level no ip address ! interface Management0/0 //防火墙管理地址 shutdown no nameif no security-level no ip address ! passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive clock timezone CST 8 dns server-group DefaultDNS domain-name default.domain.invalid access-list outside_permit extended permit tcp any interface outside eq 3389 //访问控制列表 access-list outside_permit extended permit tcp any interface outside range 30000 30010 //允许外部任何用户可以访问outside 接口的30000-30010的端口。 pager lines 24 logging enable //启动日志功能

Cisco+3750交换机配置

3750交换机(EMI) 简明配置维护手册 目录 说明 (2) 产品特性 (2) 配置端口 (3) 配置一组端口 (3) 配置二层端口 (5) 配置端口速率及双工模式 (5) 端口描述 (6) 配置三层口 (7) 监控及维护端口 (9) 监控端口和控制器的状态 (9) 刷新、重置端口及计数器 (11) 关闭和打开端口 (12) 配置VLAN (13) 理解VLAN (13) 可支持的VLAN (14) 配置正常范围的VLAN (14) 生成、修改以太网VLAN (14) 删除VLAN (16) 将端口分配给一个VLAN (17) 配置VLAN Trunks (18) 使用STP实现负载均衡 (21)

说明 本手册只包括日常使用的有关命令及特性,其它未涉及的命令及特性请参考英文的详细配置手册。 产品特性 3750EMI是支持二层、三层功能(EMI)的交换机 支持VLAN ?到1005 个VLAN ?支持VLAN ID从1到4094(IEEE 802.1Q 标准) ?支持ISL及IEEE 802.1Q封装 安全 ?支持IOS标准的密码保护 ?静态MAC地址映射 ?标准及扩展的访问列表支持,对于路由端口支持入出双向的访问列表,对于二层端口支持入的访问列表 ?支持基于VLAN的访问列表 3层支持(需要多层交换的IOS) ?HSRP ?IP路由协议 o RIP versions 1 and 2 o OSPF o IGRP及EIGRP o BGP Version 4 监视

?交换机LED指示端口状态 ?SPAN及远端SPAN (RSPAN) 可以监视任何端口或VLAN的流量 ?内置支持四组的RMON监控功能(历史、统计、告警及事件) ?Syslog功能 其它功能: 支持以下的GBIC模块: ?1000BASE-T GBIC: 铜线最长100 m ?1000BASE-SX GBIC: 光纤最长1804 feet (550 m) ?1000BASE-LX/LH GBIC: 光纤最长32,808 feet (6 miles or 10 km) ?1000BASE-ZX GBIC: 光纤最长328,084 feet (62 miles or 100 km) 配置端口 配置一组端口

(完整版)思科路由器查看配置命令.doc

思科路由器查看配置命令 show run// 看运行状况 show ip route// 看路由表 show int// 看断口 * show ip int br// 看端口 ip 地址 show cdp nei// 察看 cdp 邻居 show ip pro// 察看 ip 协议 查看配置信息用 show 命令,该命令可以在用户模式和特权模式下执行,且在特权模式下看 到的信息比用户模式多。 show 命令很多,常用的有: 1、查看运行配置文件: Router#show running-config 运行配置文件 running-config 位于路由器的 RAM 中,存放的是路由器当前使用的配置信息。 2、查看启动配置文件: Router#show startup-config 启动配置文件 startup-config 位于路由器的 NVRAM 中,可以长期保存。它在启动路由器时装入 RAM ,成为 running-config 。 3、查看路由器的版本信息: Router#show version' 4、查看路由器的接口状态: Router#show ip interface brief 如果接口状态标识为“ Down ”,表示此接口未激活,如果标识为“ Up”,表示此接口已经激活。 5、查看路由表:

Router#show ip route 通过路由表可以看出该路由器已经识别的网络。 6、查看 NAT 翻译情况: Router#show ip nat translation 应该先进行内网与外网的通讯(如:用 ping 命令 ),然后再查看,才能看到翻译情况。

思科交换机配置维护手册

思科交换机配置维护手册

目录

一、端口配置 1.1 配置一组端口 当使用interface range命令时有如下的规则: ?有效的组范围: o vlan从1 到4094 o fastethernet槽位/{first port} - {last port}, 槽位为0 o gigabitethernet槽位/{first port} - {last port},槽位为0 o port-channel port-channel-number - port-channel-number, port-channel号从1到64 ?端口号之间需要加入空格,如:interface range fastethernet 0/1 – 5是有效的,而interface range fastethernet 0/1-5是无效的. ?interface range命令只能配置已经存在的interface vlan ?所有在同一组的端口必须是相同类别的。

见以下例子: Switch# configure terminal Switch(config)# interface range fastethernet0/1 - 5 Switch(config-if-range)# no shutdown 以下的例子显示使用句号来配置不同类型端口的组: Switch# configure terminal Switch(config)# interface range fastethernet0/1 - 3, gigabitethernet0/1 - 2 Switch(config-if-range)# no shutdown 1.2 配置二层端口 1.2.1 配置端口速率及双工模式

思科路由器基本配置与常用配置命令

思科路由器基本配置与常用配置命令(simple for CCNA) 启动接口,分配IP地址: router> router> enable router# router# configure terminal router(config)# router(config)# interface Type Port router(config-if)# no shutdown router(config-if)# ip address IP-Address Subnet-Mask router(config-if)# ^z 配置RIP路由协议:30秒更新一次 router(config)# router rip router(config-if)# network Network-Number router(config-if)# ^z 配置IGRP路由协议:90秒更新一次 router(config)# router igrp AS-Number router(config-if)# network Network-Number router(config-if)# ^z配置Novell IPX路由协议:Novell RIP 60秒更新一次 router(config)# ipx routing [node address] router(config)# ipx maximum-paths Paths router(config)# interface Type Port router(config-if)# ipx network Network-Number [encapsulation encapsulation-type] [secondary] router(config-if)# ^z配置DDR: router(config)# dialer-list Group-Number protocol Protocol-Type permit [list ACL-Number] router(config)# interface bri 0 router(config-if)# dialer-group Group-Number router(config-if)# dialer map Protocol-Type Next-Hop-Address name Hostname Telphone-Number router(config-if)# ^z配置ISDN: router(config)# isdn swith-type Swith-Type router(config-if)# ^z 配置Frame Relay: router(config-if)# encapsulation frame-relay [cisco | ietf ] router(config-if)# frame-relay lmi-type [ansi | cisco | q933a ] router(config-if)# bandwidth kilobits router(config-if)# frame-relay invers-arp [ Protocol ] [dlci ] router(config-if)# ^z配置标准ACL: router(config)# access-list Access-List-Number [ permit | deny ] source [ source-mask ] router(config)# interface Type Port router(config-if)# ip access-group Access-List-Number [ in | out ] router(config-if)# ^z配置扩展ACL: router(config)# access-list Access-List-Number [ permit | deny ] [ Protocol | Protocol-Number ] source source-wildcard [ Source-Port ] destination destination-wildcard [ Destination-Port ] [ established ]

cisco防火墙配置的基本配置

cisco防火墙配置的基本配置 1、nameif 设置接口名称,并指定安全级别,安全级别取值范围为1~100,数字越大安全级别越高。 使用命令: PIX525(config)#nameifethernet0outsidesecurity0 PIX525(config)#nameifethernet1insidesecurity100 PIX525(config)#nameifethernet2dmzsecurity50 2、interface 配置以太口工作状态,常见状态有:auto、100full、shutdown。 auto:设置网卡工作在自适应状态。 100full:设置网卡工作在100Mbit/s,全双工状态。 shutdown:设置网卡接口关闭,否则为激活。 命令: PIX525(config)#interfaceethernet0auto PIX525(config)#interfaceethernet1100full PIX525(config)#interfaceethernet1100fullshutdown 3、ipaddress 配置网络接口的IP地址 4、global 指定公网地址范围:定义地址池。 Global命令的配置语法:

global(if_name)nat_idip_address-ip_address[netmarkglobal_mask] 其中: (if_name):表示外网接口名称,一般为outside。 nat_id:建立的地址池标识(nat要引用)。 ip_address-ip_address:表示一段ip地址范围。 [netmarkglobal_mask]:表示全局ip地址的网络掩码。 5、nat 地址转换命令,将内网的私有ip转换为外网公网ip。 6、route route命令定义静态路由。 语法: route(if_name)00gateway_ip[metric] 7、static 配置静态IP地址翻译,使内部地址与外部地址一一对应。 语法: static(internal_if_name,external_if_name)outside_ip_addrinside_ip_addre ss 8、conduit 管道conduit命令用来设置允许数据从低安全级别的接口流向具有较高安全级别的接口。 语法: conduitpermit|denyprotocolglobal_ipport[-port]foreign_ip[netmask]

Cisco交换机配置手册

2950交换机 简明配置维护手册

目录 说明 (3) 产品特性 (3) 配置端口 (4) 配置一组端口 (4) 配置二层端口 (6) 配置端口速率及双工模式 (6) 端口描述 (7) 监控及维护端口 (8) 监控端口和控制器的状态 (8) 刷新、重置端口及计数器 (10) 关闭和打开端口 (10) 配置VLAN (11) 理解VLAN (11) 可支持的VLAN (12) 配置正常范围的VLAN (12) 生成、修改以太网VLAN (13) 删除VLAN (14) 将端口分配给一个VLAN (15) 配置VLAN Trunks (16) 使用STP实现负载均衡 (19) 配置Cluster (23)

说明 本手册只包括日常使用的有关命令及特性,其它未涉及的命令及特性请参考英文的详细配置手册。 产品特性 2950是只支持二层的交换机 支持VLAN ?到250 个VLAN ?支持VLAN ID从1到4094(IEEE 802.1Q 标准) ?支持ISL及IEEE 802.1Q封装 安全 ?支持IOS标准的密码保护 ?支持标准及扩展的访问列表来定义安全策略 ?支持基于VLAN的访问列表 监视 ?交换机LED指示端口状态 ?SPAN及远端SPAN (RSPAN) 可以监视任何端口或VLAN的流量 ?内置支持四组的RMON监控功能(历史、统计、告警及事件)

配置端口 配置一组端口 当使用interface range命令时有如下的规则: ?有效的组范围: o vlan从1 到4094 o fastethernet槽位/{first port} - {last port}, 槽位为0 o gigabitethernet槽位/{first port} - {last port},槽位为0 o port-channel port-channel-number - port-channel-number, port-channel号从1到64 ?端口号之间需要加入空格,如:interface range fastethernet 0/1 – 5是有效的,而interface range fastethernet 0/1-5是无效的. ?interface range命令只能配置已经存在的interface vlan ?所有在同一组的端口必须是相同类别的。

CISCO路由器简要配置手册

CISCO路由器简要配置手册 编者: 审核: 中兴通讯网络事业部南京用服部

修订记录

目录 第1章路由器配置基础 (1) 1.1IP地址概览 (1) 1.1.1 IP地址的类别 (1) 1.1.2 子网掩码 (2) 1.2路由器基本知识介绍 (2) 1.2.1 路由器物理端口介绍 (2) 1.2.2 路由器型号 (2) 1.2.3 内存体系结构介绍 (3) 1.3基本设置方式 (4) 1.4命令状态 (5) 1.5设置对话过程 (5) 1.6常用命令 (9) 1.7配置IP寻址 (11) 1.8配置静态路由 (14) 第2章广域网协议设置 (16) 2.1HDLC (16) 2.2PPP (21) 2.3 X.25 (23) 2.4F RAME R ELAY (29) 2.5ISDN (34) 2.6PSTN (47) 第3章路由协议设置 (68) 3.1RIP协议 (68) 3.2IGRP协议 (69) 3.3OSPF协议 (70) 3.4重新分配路由 (76) 3.5IPX协议设置 (79) 第4章访问控制 (83) 4.1标准IP访问列表 (83) 4.2扩展IP访问列表 (87) 第5章配置举例 (89)

5.1组网描述 (89) 5.2路由器配置举例 (89)

第1章路由器配置基础 摘要: 路由器是处于网络层的设备,它负责把IP数据包从一个网络中的主机转发到另一个网络上的主机(中间可能用到多个路由器的转发)。路由器可以有多个接口连接局域网络和广域网络。 它有两个基本的功能:路径判断和交换。交换功能让路由器从一个接口接收数据包并转发到其它的接口。路径判断功能使得路由器能选择最合适的接口来转发数据包,即选择最佳的路径到达目的网络。下图中蓝线表示两台计算机IP数据包的传输最佳路径。 1.1 IP地址概览 1.1.1 IP地址的类别 为了同时容纳大型网络和小型网络,网络信息中心(NIC)将32比特IP地址分为A类、B类、C类、D类和E类。每种地址类别分别允许在其网络中有某一数量的网络地址和某一数量的主机地址。 类别地址范围网络数主机数 A类 1.0.0.0到126.0.0.0128(27)16777214 B类128.0.0.0 到191.255.0.016386(214)65532 C类192.0.0.0 到 223.255.255.0大约200万(221)254 D类224.0.0.0 到 239.255.255.254为多组播地址保留 E类240.0.0.0 到 254.255.255.255为研究保留

思科3750标准配置手册

3750交换机 标准配置维护手册

目录 说明 (3) 产品特性 (3) 配置端口 (4) 配置一组端口 (4) 配置二层端口 (6) 配置端口速率及双工模式 (6) 端口描述 (7) 配置三层口 (8) 监控及维护端口 (10) 监控端口和控制器的状态 (10) 刷新、重置端口及计数器 (12) 关闭和打开端口 (13) 配置VLAN (14) 理解VLAN (14) 可支持的VLAN (15) 配置正常范围的VLAN (15) 生成、修改以太网VLAN (15) 删除VLAN (17) 将端口分配给一个VLAN (18) 配置VLAN Trunks (19) 使用STP实现负载均衡 (22)

说明 本手册只包括日常使用的有关命令及特性,其它未涉及的命令及特性请参考英文的详细配置手册。 产品特性 3750EMI是支持二层、三层功能(EMI)的交换机 支持VLAN ?到1005 个VLAN ?支持VLAN ID从1到4094(IEEE 802.1Q 标准) ?支持ISL及IEEE 802.1Q封装 安全 ?支持IOS标准的密码保护 ?静态MAC地址映射 ?标准及扩展的访问列表支持,对于路由端口支持入出双向的访问列表,对于二层端口支持入的访问列表 ?支持基于VLAN的访问列表 3层支持(需要多层交换的IOS) ?HSRP ?IP路由协议 o RIP versions 1 and 2 o OSPF o IGRP及EIGRP o BGP Version 4 监视

?交换机LED指示端口状态 ?SPAN及远端SPAN (RSPAN) 可以监视任何端口或VLAN的流量 ?内置支持四组的RMON监控功能(历史、统计、告警及事件) ?Syslog功能 其它功能: 支持以下的GBIC模块: ?1000BASE-T GBIC: 铜线最长100 m ?1000BASE-SX GBIC: 光纤最长1804 feet (550 m) ?1000BASE-LX/LH GBIC: 光纤最长32,808 feet (6 miles or 10 km) ?1000BASE-ZX GBIC: 光纤最长328,084 feet (62 miles or 100 km) 配置端口 配置一组端口

思科路由器配置命令和方法

第一章:路由器配置基础 一、基本设置方式 一般来说,可以用5种方式来设置路由器: 1.Console口接终端或运行终端仿真软件的微机; 2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器; 4.通过Ethernet上的TELNET程序; 5.通过Ethernet上的SNMP网管工作站。 但路由器的第一次设置必须通过第一种方式进行,此时终端的硬件设置如下: 波特率:9600 数据位:8 停止位:1 奇偶校验: 无 二、命令状态 1. router> 路由器处于用户命令状态,这时用户可以看路由器的连接状态,访问其它网络和主机,但不能看到和更改路由器的设置内容。 2. router# 在router>提示符下键入enable,路由器进入特权命令状态router#,这时不但可以执行所有的用户命令,还可以看到和更改路由器的设置内容。 3. router(config)# 在router#提示符下键入configure terminal,出现提示符router(config)#,此时路由器处于全局设置状态,这时可以设置路由器的全局参数。 4. router(config-if)#; router(config-line)#; router(config-router)#;… 路由器处于局部设置状态,这时可以设置路由器某个局部的参数。 5. > 路由器处于RXBOOT状态,在开机后60秒内按ctrl-break可进入此状态,这时路由器不能完成正常的功能,只能进行软件升级和手工引导。 设置对话状态 这是一台新路由器开机时自动进入的状态,在特权命令状态使用SETUP命令也可进入此状态,这时可通过对话方式对路由器进行设置。 三、设置对话过程 显示提示信息 全局参数的设置 接口参数的设置 显示结果 利用设置对话过程可以避免手工输入命令的烦琐,但它还不能完全代替手工设置,一些特殊的设置还必须通过手工输入的方式完成。 进入设置对话过程后,路由器首先会显示一些提示信息: --- System Configuration Dialog --- At any point you may enter a question mark '?' for help. Use ctrl-c to abort configuration dialog at any prompt. Default settings are in square brackets '[]'. 这是告诉你在设置对话过程中的任何地方都可以键入“?”得到系统的帮助,按ctrl-c可以退

CISCO ASA5520配置手册

CISCO ASA5520配置手册 CD-ASA5520# show run: Saved : ASA V ersion 7.2(2) ! hostname CD-ASA5520 //给防火墙命名 domain-name default.domain.invalid //定义工作域 enable password 9jNfZuG3TC5tCVH0 encrypted // 进入特权模式的密码 Names dns-guard ! interface GigabitEthernet0/0 //内网接口: duplex full //接口作工模式:全双工,半双,自适应 nameif inside //为端口命名:内部接口inside security-level 100 //设置安全级别0~100 值越大越安全 ip address 192.168.1.1 255.255.255.0 //设置本端口的IP地址 ! interface GigabitEthernet0/1 //外网接口 nameif outside //为外部端口命名:外部接口outside security-level 0 ip address 202.98.131.122 255.255.255.0 //IP地址配置 ! interface GigabitEthernet0/2 nameif dmz security-level 50 ip address 192.168.2.1 255.255.255.0 ! interface GigabitEthernet0/3 Shutdown no nameif no security-level no ip address ! interface Management0/0 //防火墙管理地址shutdown no nameif no security-level no ip address !passwd 2KFQnbNIdI.2KYOU encrypted ftp mode passive clock timezone CST 8 dns server-group DefaultDNS domain-name default.domain.invalid access-list outside_permit extended permit tcp any interface outside eq 3389 //访问控制列表 access-list outside_permit extended permit tcp any interface outside range 30000 30010

思科6000系列交换机简要配置手册(中文)

6000交换机配置维护手册 (Native IOS) sobey数码科技股份有限公司网络系统项

目录 1. 连接设备 (4) 1.1.从CONSOLE连接 (4) 1.2.远程TELNET连接 (6) 2. 基本信息配置 (6) 2.1.配置机器名、TELNET、密码 (6) 2.2.配置SNMP网管串 (6) 3. 冗余及系统高可用性配置 (7) 3.1.同步S UPERVISOR E NGINE配置 (7) 3.2.查看S UPERVISOR E NGINE冗余 (8) 3.3.向冗余S UPERVISOR E NGINE拷贝IOS文件 (9) 4. 端口设置 (10) 4.1.基本设置 (10) 4.2.配置三层端口 (11) 5. 配置二层端口 (11) 5.1.配置T RUNK: (11) 6. 配置HSRP (12) 6.1.配置二层普通交换接口 (13) 6.2.清除二层接口配置 (13) 7. 配置VLAN (13) 8. 动态路由协议--OSPF配置 (14) 8.1.启用OSPF动态路由协议 (15) 8.2.定义参与OSPF的子网 (15) 8.3.OSPF区域间的路由信息汇总 (15) sobey数码科技股份有限公司网络系统项

8.4.配置密码验证 (16) 8.5.设置产生缺省路由 (16) 9. 交换机维护 (17) 9.1.交换机IOS保存和升级 (17) 9.2.交换机密码恢复 (17) sobey数码科技股份有限公司网络系统项

1. 连接设备 1.1. 从console连接 第一次对6000交换机进行配置,必须从console进入。 首先先将机器上架,按要求接好电源,然后用随机附带的Console线和转接头将交换机的console口与PC的串口相联,如下: Com口设置如下: ?9600 baud ?8 data bits ?No parity ? 2 stop bits 检查电源无误后,开电,可能会出现类似下面的显示,按黑粗体字回答: System Bootstrap, Version 6.1(2) Copyright (c) 1994-2000 by cisco Systems, Inc. c6k_sup2 processor with 131072 Kbytes of main memory rommon 1 > boot slot0:c6sup22-jsv-mz.121-5c.EX.bin Self decompressing the image : ################################################# ############################################################################### ############################################################################### ############################################################################### ############################################################################### [OK]

相关文档

- 手把手教你配置cisco路由器(图示)

- 思科路由器基本配置与常用配置命令

- cisco交换机和路由器配置命令全集

- CISCO路由器配置手册(强烈推荐)

- 图解思科路由器配置

- 图解思科路由器配置教程

- Cisco路由器配置命令

- 使用命令行界面的基本的Cisco路由器IP地址配置

- cisco路由器基本命令配置及维护

- (完整版)思科路由器查看配置命令.doc

- cisco+2811路由器配置手册

- 思科路由器配置命令简写与完整对照

- CISCO路由器入门配置手册(详细)

- 思科路由器配置命令详解及实例(免积分)

- 思科路由器配置命令和方法

- cisco路由器配置说明

- cisco路由器基本配置及远程登录

- 思科路由器配置命令

- 思科交换机实用配置步骤详解

- CISCO路由器配置办法