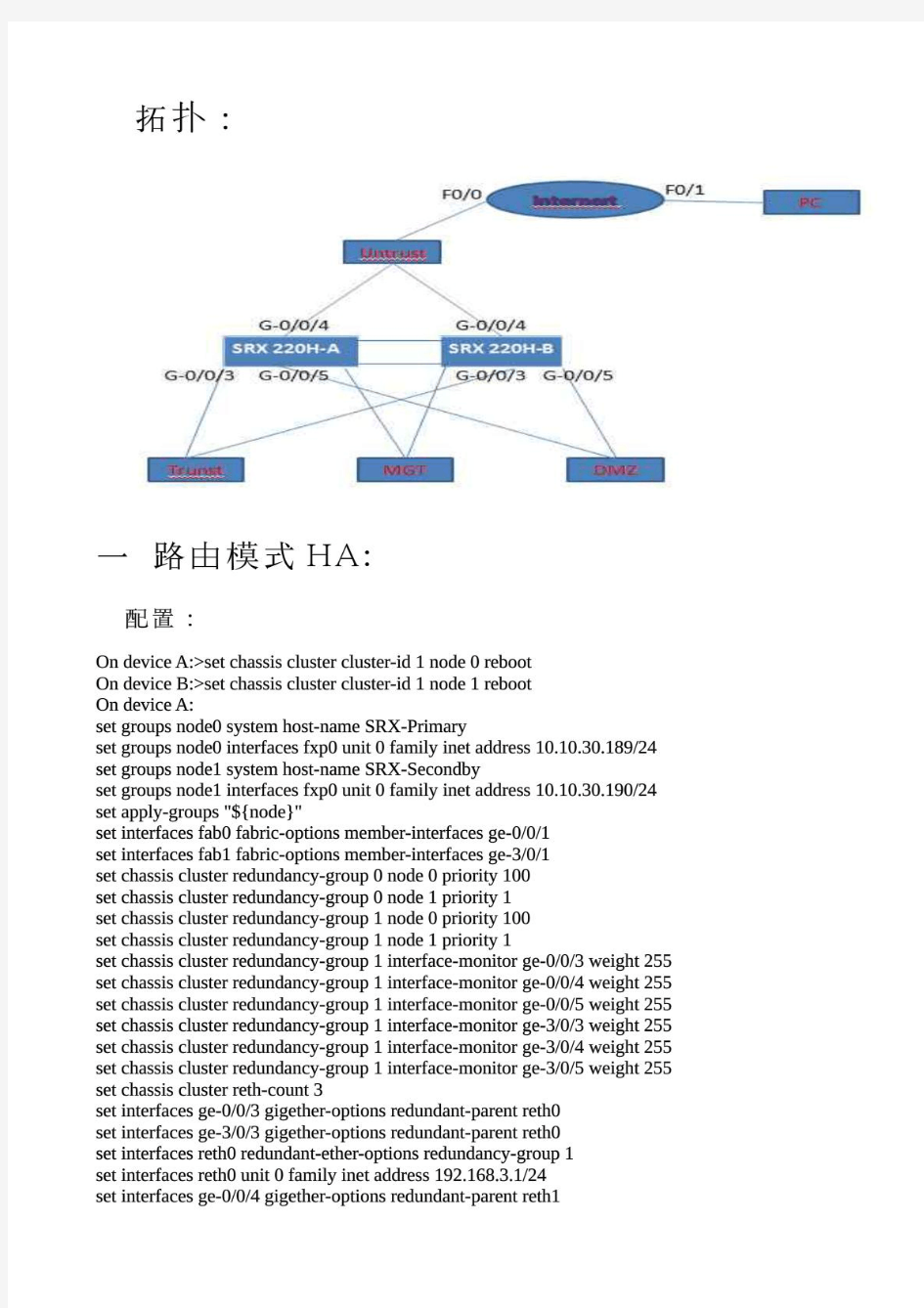

Juniper SRX HA 配置实例路由和透明模式

华为路由器路由策略和策略路由

路由策略和策略路由 一、路由策略简介 路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可达性)来改变网络流量所经过的路径。 路由协议在发布、接收和引入路由信息时,根据实际组网需求实施一些策略,以便对路由信息进行过滤和改变路由信息的属性,如: 1、控制路由的接收和发布 只发布和接收必要、合法的路由信息,以控制路由表的容量,提高网络的安全性。 2、控制路由的引入 在一种路由协议在引入其它路由协议发现的路由信息丰富自己的路由信息时,只引入一部分满足条件的路由信息。 3、设置特定路由的属性 修改通过路由策略过滤的路由的属性,满足自身需要。 路由策略具有以下价值: 通过控制路由器的路由表规模,节约系统资源;通过控制路由的接收、发布和引入,提高网络安全性;通过修改路由属性,对网络数据流量进行合理规划,提高网络性能。 二、基本原理 路由策略使用不同的匹配条件和匹配模式选择路由和改变路由属性。在特定的场景中,路由策略的6种过滤器也能单独使用,实现路由过滤。若设备支持BGP to IGP功能,还能在IGP引入BGP路由时,使用BGP私有属性作为匹配条件。 图1 路由策略原理图 如图1,一个路由策略中包含N(N>=1)个节点(Node)。路由进入路由策略后,按节点序号从小到大依次检查各个节点是否匹配。匹配条件由If-match子句定义,涉及路由信息的属性和路由策略的6种过滤器。 当路由与该节点的所有If-match子句都匹配成功后,进入匹配模式选择,不再匹配其他节点。 匹配模式分permit和deny两种: permit:路由将被允许通过,并且执行该节点的Apply子句对路由信息的一些属性进行设置。 deny:路由将被拒绝通过。 当路由与该节点的任意一个If-match子句匹配失败后,进入下一节点。如果和所有节点都匹配失败,路由信息将被拒绝通过。 过滤器 路由策略中If-match子句中匹配的6种过滤器包括访问控制列表ACL(Access Control List)、地址前缀列表、AS路径过滤器、团体属性过滤器、扩展团体属性过滤器和RD属性过滤器。 这6种过滤器具有各自的匹配条件和匹配模式,因此这6种过滤器在以下的特定情况中可以单独使用,实现路由过滤。 1、ACL

实验三 路由器及其基本配置

实验三路由器及其基本配置 项目1 路由器基本配置命令 一.实验目的: 掌握手工对路由器进行初始配置的步骤和方法 二.实验要点: 通过控制台电缆,利用超级终端软件对路由器进行手工初始配置。 三.实验设备: 路由器Cisco 2621一台,工作站PC 一台,控制台电缆一条。 四、“路由器基本配置”实验环境 Com 口学名RS232 五.实验步骤: 1.使用控制台电缆,按图1 连接路由器Router和PC 工作站。 2.启动超级终端程序,并设置相关参数。 3.打开路由器电源,待路由器启动完毕出现“Press RETURN to get started!”提示后,按“回 车”键直到出现用户EXEC 模式提示符Router>。(若为新路由器或空配置的路由器,则在路由 器启动结束出现配置向导时键入“N”退回到路由器CLI提示符Router>)。 4.练习常用路由器基本配置命令,如下: 路由器显示命令: 设置口令: router>enable 进入特权模式 router#config terminal 进入全局配置模式 router(config)#hostname

router(config-line)#password ccc 设置控制线密码为ccc router(config-line)#line vty 0 4 进入虚拟终端virtual vty router(config-line)#login 允许登录 router(config-line)#password ddd 设置登录口令ddd router(config)# (Ctrl+z) 返回特权模式 router#exit 返回命令 六.实验总结: 1.总结如何利用超级终端控制路由器。 2.总结路由器的有关基本配置命令。 项目2 路由器的密码设置、保存与破解方法 一.实验目的: 1.掌握路由器的密码设置与保存方法。 2.熟悉路由器的密码破解方法。 二.实验要点: 1.对路由器设置密码保证路由器的登录安全。 2.能够对Cisco 2621路由器进行密码破解。 三.实验设备: 路由器Cisco 2621一台,工作站PC 一台,控制台电缆一条,交叉双绞线一条。 四、实验环境 五.实验步骤: 5.1 路由器密码设置 router>enable 进入特权模式 router#config terminal 进入全局配置模式 1. 设置特权非加密口令 router(config)#enable password aaa 2.设置特权加密口令 router(config)#enable secret bbb

HC路由器配置实例精编版

H C路由器配置实例 公司内部编号:(GOOD-TMMT-MMUT-UUPTY-UUYY-DTTI-

通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,E t h e r n e t0/1为外网口。 1、配置内网接口(E t h e r n e t0/0):[M S R20-20]i n t e r f a c e E t h e r n e t0/0 [M S R20-20 2、使用动态分配地址的方式为局域网中的P C分配地址[M S R20-20]d h c p s e r v e r i p-p o o l 1 [M S R20-20-d h c p-p o o l-1]n e t w o r k192.168.1.024 [M S R20-20 [M S R20-20 3、配置n a t [M S R20-20]n a t a d d r e s s-g r o u p1公网I P公网I P [MSR20-20]acl number 3000 [MSR20-20-acl-adv-3000]rule 0 permit ip 4、配置外网接口(Ethernet0/1) [MSR20-20] interface Ethernet0/1 [MSR20-20- Ethernet0/1]ip add 公网IP [MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1 5.加默缺省路由 [MSR20-20]route-stac 0.0.0外网网关 总结: 在2020路由器下面,

华为路由器路由策略和策略路由配置与管理

路由策略和策略路由配置管理 一、路由策略简介 路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可达性)来改变网络流量所经过的路径。 路由协议在发布、接收和引入路由信息时,根据实际组网需求实施一些策略,以便对路由信息进行过滤和改变路由信息的属性,如: 1、控制路由的接收和发布 只发布和接收必要、合法的路由信息,以控制路由表的容量,提高网络的安全性。 2、控制路由的引入 在一种路由协议在引入其它路由协议发现的路由信息丰富自己的路由信息时,只引入一部分满足条件的路由信息。 3、设置特定路由的属性 修改通过路由策略过滤的路由的属性,满足自身需要。 路由策略具有以下价值: 通过控制路由器的路由表规模,节约系统资源;通过控制路由的接收、发布和引入,提高网络安全性;通过修改路由属性,对网络数据流量进行合理规划,提高网络性能。 二、基本原理 路由策略使用不同的匹配条件和匹配模式选择路由和改变路由属性。在特定的场景中,路由策略的6种过滤器也能单独使用,实现路由过滤。若设备支持BGP to IGP功能,还能在IGP引入BGP路由时,使用BGP私有属性作为匹配条件。 图1 路由策略原理图 如图1,一个路由策略中包含N(N>=1)个节点(Node)。路由进入路由策略后,按节点序号从小到大依次检查各个节点是否匹配。匹配条件由If-match子句定义,涉及路由信息的属性和路由策略的6种过滤器。 当路由与该节点的所有If-match子句都匹配成功后,进入匹配模式选择,不再匹配其他节点。

匹配模式分permit和deny两种: permit:路由将被允许通过,并且执行该节点的Apply子句对路由信息的一些属性进行设置。 deny:路由将被拒绝通过。 当路由与该节点的任意一个If-match子句匹配失败后,进入下一节点。如果和所有节点都匹配失败,路由信息将被拒绝通过。 过滤器 路由策略中If-match子句中匹配的6种过滤器包括访问控制列表ACL(Access Control List)、地址前缀列表、AS 路径过滤器、团体属性过滤器、扩展团体属性过滤器和RD属性过滤器。 这6种过滤器具有各自的匹配条件和匹配模式,因此这6种过滤器在以下的特定情况中可以单独使用,实现路由过滤。 1、ACL ACL是将报文中的入接口、源或目的地址、协议类型、源或目的端口号作为匹配条件的过滤器,在各路由协议发布、接收路由时单独使用。在Route-Policy的If-match子句中只支持基本ACL。 2、地址前缀列表(IP Prefix List) 地址前缀列表将源地址、目的地址和下一跳的地址前缀作为匹配条件的过滤器,可在各路由协议发布和接收路由时单独使用。 每个地址前缀列表可以包含多个索引(index),每个索引对应一个节点。路由按索引号从小到大依次检查各个节点是否匹配,任意一个节点匹配成功,将不再检查其他节点。若所有节点都匹配失败,路由信息将被过滤。 根据匹配的前缀不同,前缀过滤列表可以进行精确匹配,也可以进行在一定掩码长度范围内匹配。 说明: 当IP地址为0.0.0.0时表示通配地址,表示掩码长度范围内的所有路由都被Permit或Deny。 3、AS路径过滤器(AS_Path Filter) AS路径过滤器是将BGP中的AS_Path属性作为匹配条件的过滤器,在BGP发布、接收路由时单独使用。 AS_Path属性记录了BGP路由所经过的所有AS编号。 4、团体属性过滤器(Community Filter) 团体属性过滤器是将BGP中的团体属性作为匹配条件的过滤器,在BGP发布、接收路由时单独使用。 BGP的团体属性是用来标识一组具有共同性质的路由。 5、扩展团体属性过滤器(Extcommunity Filter) 扩展团体属性过滤器是将BGP中的扩展团体属性作为匹配条件的过滤器,可在VPN配置中利用VPN Target区分路由时单独使用。 目前,扩展团体属性过滤器仅应用于对VPN中的VPN Target属性的匹配。VPN Target属性在BGP/MPLS IP VPN 网络中控制VPN路由信息在各Site之间的发布和接收。 6、RD属性过滤器(Route Distinguisher Filter) RD团体属性过滤器是将VPN中的RD属性作为匹配条件的过滤器,可在VPN配置中利用RD属性区分路由时单独使用。 VPN实例通过路由标识符RD实现地址空间独立,区分使用相同地址空间的前缀。 BGP to IGP功能 BGP to IGP功能使IGP能够识别BGP路由的Community、Extcommunity、AS-Path等私有属性。 在IGP引入BGP路由时,可以应用路由策略。只有当设备支持BGP to IGP功能时,路由策略中才可以使用BGP 私有属性作为匹配条件。如果设备不支持BGP to IGP功能,那么IGP就不能够识别BGP路由的私有属性,将导致匹配条件失效。

华为路由器静态路由配置命令

华为路由器静态路由配置命令 4.6.1 ip route 配置或删除静态路由。 [ no ] ip route ip-address { mask | mask-length } { interfacce-name | gateway-address } [ preference preference-value ] [ reject | blackhole ] 【参数说明】 ip-address和mask为目的IP地址和掩码,点分十进制格式,由于要求掩码32位中‘1’必须是连续的,因此点分十进制格式的掩码可以用掩码长度mask-length来代替,掩码长度为掩码中连续‘1’的位数。 interfacce-name指定该路由的发送接口名,gateway-address为该路由的下一跳IP地址(点分十进制格式)。 preference-value为该路由的优先级别,范围0~255。 reject指明为不可达路由。 blackhole指明为黑洞路由。 【缺省情况】 系统缺省可以获取到去往与路由器相连子网的子网路由。在配置静态路由时如果不指定优先级,则缺省为60。如果没有指明reject或blackhole,则缺省为可达路由。 【命令模式】 全局配置模式 【使用指南】 配置静态路由的注意事项: 当目的IP地址和掩码均为0.0.0.0时,配置的缺省路由,即当查找路由表失败后,根据缺省路由进行包的转发。 对优先级的不同配置,可以灵活应用路由管理策略,如配置到达相同目的地的多条路由,如果指定相同优先级,则可实现负载分担;如果指定不同优先级,则可实现路由备份。 在配置静态路由时,既可指定发送接口,也可指定下一跳地址,到底采用哪种方法,需要根据实际情况而定:对于支持网络地址到链路层地址解析的接口或点到点接口,指定发送接口即可;对于NBMA接口,如封装X.25或帧中继的接口、拨号口等,支持点到多点,这时除了配置IP路由外,还需在链路层建立二次路

华为AR1220路由器配置参数实际应用实例解说一

华为AR1220路由器配置参数实际应用实例解说一 1. 配置参数 [GZ]dis cu [V200R001C00SPC200] //路由器软件版本,可从官方网站下载 # sysname GZ //路由器名字GZ ftp server enable //ftp 服务开通以便拷贝出配置文件备份 # voice # http server port 1025 //http undo http server enable # drop illegal-mac alarm # l2tp aging 0 # vlan batch 10 20 30 40 50 //本路由器设置的VLAN ID # igmp global limit 256 # multicast routing-enable //开启组播 #

dhcp enable //全局下开启DHCP服务然后在各VLAN上开启单独的DHCP # ip vpn-instance 1 ipv4-family # acl number 2000 rule 10 permit # acl number 2001 //以太网访问规则列表。 rule 6 permit source 172.23.68.0 0.0.0.255 //允许此网段访问外网 rule 7 permit source 172.23.69.0 0.0.0.255 //允许此网段访问外网 rule 8 permit source 172.23.65.0 0.0.0.3 //允许此网段的前三个IP访问外网rule 9 deny //不允许其他网段访问外网 # acl number 3000 //此规则并未应用 rule 40 permit ip source 172.23.65.0 0.0.0.255 destination 172.23.69.0 0.0.0.25 5 # acl number 3001//定义两个网段主机互不访问,学生不能访问65网段。 rule 5 deny ip source 172.23.65.0 0.0.0.255 destination 172.23.68.0 0.0.0.255 rule 10 deny ip source 172.23.68.0 0.0.0.255 destination 172.23.65.0 0.0.0.255 # aaa //默认视图窗口定义本地登录帐号和密码

路由器的基本配置

实验一:路由器的基本配置 实验目的 1、掌握配置线、直通线、交叉线的使用 2、子网划分(地址块192.168.1.0/24) 3、路由器不同模式之间的关系和转换 4、通过超级终端对路由器进行基本配 5、路由器密码的配置 6、利用telnet登陆路由器并对其配置 7、验证并保存配置 实验设备 1、路由器1台 2、PC机4台 3、配置线(console)线1条、交叉线1条、直通线3条 实验过程分解 1、一个网段的配置 (1)目标:PC2能ping通路由器对应接口或PC1\PC0能ping通路由器对应接口 使用的命令(略) 2、两个网段的配置 (1)目标:PC0、PC1、PC2能相互ping通 (2)配置PC0、PC1、PC2网关前:PC0、PC1、PC2互ping的结果 (3)配置PC0、PC1、PC2网关后:PC0、PC1、PC2互ping的结果 实验过程 1.先向界面中添加一台router0 ,4台pc机和一台switch,先用控制线(console)连 接router0的console接口和pc0的RS232接口,用交叉线(copper cross-over)连接router0的FastEthernet 0/1接口和pc3的FastEthernet接口,用直通线(copper straight-through)连接router0的FastEthernet 0/0接口和switch,pc1,pc2的FastEthernet接口。如图(配置钱的网络拓扑)

2.点击pc0进入Desktop的Terminal,如图 3.进入Terminal后,如图 4.点击OK进入代码,进入代码编辑界面,如图

H3C路由器配置实例

通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。 1、配置内网接口(E t h e r n e t0/0):[M S R20-20]i n t e r f a c e E t h e r n e t0/0 [M S R20-20 2、使用动态分配地址的方式为局域网中的P C分配地址[M S R20-20]d h c p s e r v e r i p-p o o l 1 [M S R20-20-d h c p-p o o l-1]n e t w o r k2 4 [M S R20-20 [M S R20-20 3、配置n a t [M S R20-20]n a t a d d r e s s-g r o u p1公网I P公网I P [MSR20-20]acl number 3000 [MSR20-20-acl-adv-3000]rule 0 permit ip 4、配置外网接口(Ethernet0/1) [MSR20-20] interface Ethernet0/1 [MSR20-20- Ethernet0/1]ip add 公网IP [MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1 5.加默缺省路由 [MSR20-20]route-stac 0.0.0外网网关 总结: 在2020路由器下面, 配置外网口, 配置内网口, 配置acl 作nat, 一条默认路由指向电信网关. ok! Console登陆认证功能的配置 关键词:MSR;console; 一、组网需求: 要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。 二、组网图: 三、配置步骤:

华为策略路由配置实例

华为策略路由配置实例 1、组网需求 ?????????????????图1?策略路由组网示例图 ????公司希望上送外部网络的报文中,IP优先级为4、5、6、7的报文通过高速链路传输,而IP优先级为0、1、2、3的报文则通过低速链路传输。 2、配置思路 1、创建VLAN并配置各接口,实现公司和外部网络设备互连。 2、配置ACL规则,分别匹配IP优先级4、5、6、7,以及IP优先级0、1、2、3。 3、配置流分类,匹配规则为上述ACL规则,使设备可以对报文进行区分。 5、配置流策略,绑定上述流分类和流行为,并应用到接口GE2/0/1的入方向上,实现策略路由。 3、操作步骤 3.1、创建VLAN并配置各接口 #?在Switch上创建VLAN100和VLAN200。

[Switch]?interfacegigabitethernet1/0/2 [Switch-GigabitEthernet1/0/2]?portlink-typetrunk [Switch-GigabitEthernet1/0/2]?porttrunkallow-passvlan100200 [Switch-GigabitEthernet1/0/2]?quit [Switch]?interfacegigabitethernet2/0/1 [Switch-GigabitEthernet2/0/1]?portlink-typetrunk [Switch-GigabitEthernet2/0/1]?porttrunkallow-passvlan100200 [Switch-GigabitEthernet2/0/1]?quit 配置LSW与Switch对接的接口为Trunk类型接口,并加入VLAN100和VLAN200。#?创建VLANIF100和VLANIF200,并配置各虚拟接口IP地址。 [Switch]?interfacevlanif100 [Switch-Vlanif100]?ipaddress24 [Switch-Vlanif100]?quit [Switch]?interfacevlanif200 [Switch-Vlanif200]?ipaddress24 [Switch-Vlanif200]?quit 3.2、配置ACL规则 #?在Switch上创建编码为3001、3002的高级ACL,规则分别为允许IP优先级0、1、2、3和允许IP优先级4、5、6、7的报文通过。 [Switch]?acl3001 [Switch-acl-adv-3001]?rulepermitipprecedence0 [Switch-acl-adv-3001]?rulepermitipprecedence1 [Switch-acl-adv-3001]?rulepermitipprecedence2

华为路由器dhcp简单配置实例

华为路由器dhcp简单配置实例 session 1 DHCP的工作原理 DHCP(Dynamic Host Configuration Protocol,动态主机配置协议)是一个局域网的网络协议,使用UDP协议工作,主要有两个用途:给内部网络或网络服务供应商自动分配IP地址,给用户或者内部网络管理员作为对所有计算机作中央管理的手段,在RFC 2131中有详细的描述。DHCP有3个端口,其中UDP67和UDP68为正常的DHCP 服务端口,分别作为DHCP Server和DHCP Client的服务端口;546号端口用于DHCPv6 Client,而不用于DHCPv4,是为DHCP failover服务,这是需要特别开启的服务,DHCP failover是用来做“双机热备”的。 DHCP协议采用UDP作为传输协议,主机发送请求消息到DHCP服务器的67号端口,DHCP服务器回应应答消息给主机的68号端口,DHCP的IP地址自动获取工作原理及详细步骤如下: 1、DHCP Client以广播的方式发出DHCP Discover报文。 2、所有的DHCP Server都能够接收到DHCP Client发送的DHCP Discover报文,所有的DHCP Server都会给出响应,向DHCP Client发送一个DHCP Offer报文。DHCP Offer报文中“Your(Client) IP Address”字段就是DHCP Server 能够提供给DHCP Client使用的IP地址,且DHCP Server会将自己的IP地址放在“option”字段中以便DHCP Client 区分不同的DHCP Server。DHCP Server在发出此报文后会存在一个已分配IP地址的纪录。 3、DHCP Client只能处理其中的一个DHCP Offer报文,一般的原则是DHCP Client处理最先收到的DHCP Offer报文。DHCP Client会发出一个广播的DHCP Request报文,在选项字段中会加入选中的DHCP Server的IP地址和需要的IP地址。 4、DHCP Server收到DHCP Request报文后,判断选项字段中的IP地址是否与自己的地址相同。如果不相同,DHCP Server不做任何处理只清除相应IP地址分配记录;如果相同,DHCP Server就会向DHCP Client响应一个DHCP ACK 报文,并在选项字段中增加IP地址的使用租期信息。 5、DHCP Client接收到DHCP ACK报文后,检查DHCP Server分配的IP地址是否能够使用。如果可以使用,则DHCP Client成功获得IP地址并根据IP地址使用租期自动启动续延过程;如果DHCP Client发现分配的IP地址已经被使用,则DHCP Client向DHCPServer发出DHCP Decline报文,通知DHCP Server禁用这个IP地址,然后DHCP Client 开始新的地址申请过程。 6、DHCP Client在成功获取IP地址后,随时可以通过发送DHCP Release报文释放自己的IP地址,DHCP Server收到DHCP Release报文后,会回收相应的IP地址并重新分配。

史上最详细H3C路由器NAT典型配置案例

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。 NAT典型配置举例 内网用户通过NAT地址访问外网(静态地址转换) 1. 组网需求 内部网络用户使用外网地址访问Internet。 2. 组网图 图1-5 静态地址转换典型配置组网图 3. 配置步骤 # 按照组网图配置各接口的IP地址,具体配置过程略。 # 配置内网IP地址到外网地址之间的一对一静态地址转换映射。

There are 1 outbound static NAT mappings. IP-to-IP: Local IP : Global IP : Interfaces enabled with static NAT: There are 1 interfaces enabled with static NAT. Interface: GigabitEthernet1/2 # 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。[Router] display nat session verbose Initiator: Source IP/port: Destination IP/port: VPN instance/VLAN ID/VLL ID: -/-/- Protocol: ICMP(1) Responder: Source IP/port: Destination IP/port: VPN instance/VLAN ID/VLL ID: -/-/- Protocol: ICMP(1) State: ICMP_REPLY Application: INVALID Start time: 2012-08-16 09:30:49 TTL: 27s Interface(in) : GigabitEthernet1/1 Interface(out): GigabitEthernet1/2 Initiator->Responder: 5 packets 420 bytes Responder->Initiator: 5 packets 420 bytes Total sessions found: 1 内网用户通过NAT地址访问外网(地址不重叠) 1. 组网需求

华为静态路由配置实例

RA配置 System-view Sysname RA Interface ethernet 0/0 Ip address 192.168.1.1 255.255.255.0 Interface ethernet 0/1 Ip address 192.168.2.1 255.255.255.0 quit ip route-static 192.168.3.0 255.255.255.0 192.168.2.2 ip route-static 192.168.4.0 255.255.255.0 192.168.2.2 RB配置 System-view Sysname RB Interface ethernet 0/0 Ip address 192.168.3.1 255.255.255.0 Interface ethernet 0/1 Ip address 192.168.2.2 255.255.255.0 quit ip route-static 192.168.1.0 255.255.255.0 192.168.2.1 ip route-static 192.168.4.0 255.255.255.0 192.168.3.2 RC配置 System-view Sysname RC Interface ethernet 0/0 Ip address 192.168.3.2 255.255.255.0 Interface ethernet 0/1 Ip address 192.168.4.1 255.255.255.0 quit ip route-static 192.168.1.0 255.255.255.0 192.168.3.1 ip route-static 192.168.2.0 255.255.255.0 192.168.3.1

华为AR1200 路由器策略路由配置

华为AR1200 路由器策略路由配置 [Huawei]display current-configuration [V200R007C00SPC900] # drop illegal-mac alarm # l2tp enable # ipv6 # ip load-balance hash src-ip # dns resolve dns server 219.141.136.10 dns server 219.141.140.10 dns proxy enable # vlan batch 2 # dhcp enable #

pki realm default enrollment self-signed # ssl policy default_policy type server pki-realm default # aclnumber 2999 rule 5 permit source 172.16.10.0 0.0.1.255 # acl number 3000 1;创建用于策略路由的ACL rule 5 permit ip source 192.168.1.0 0.0.0.255 acl number 3001 用于策略路由及默认路由两个网段之间互通的ACL rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.1.1 0 rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 172.16.10.0 0.0.1.255 # traffic classifier 2 operator or 2;创建traffic classifier 匹配acl两个网段互通 if-match acl 3001 traffic classifier 1 operator or创建traffic classifier 匹配acl策略路由 if-match acl 3000 # traffic behavior 2 3创建流行为网段互通不做任何行为

华为 浮动静态路由路径备份配置实例

华为浮动静态路由路径备份配置实例 作者:救世主220 实验日期:2015.7.3 实验拓扑如下: AR1配置: [AR1]dis current-configuration [V200R003C00] # sysname AR1 # interface GigabitEthernet0/0/0 ip address 100.1.1.1 255.255.255.0 # interface GigabitEthernet0/0/1 ip address 10.0.21.1 255.255.255.0 # interface LoopBack0 ip address 1.1.1.1 255.255.255.0 ospf network-type broadcast # ospf 1 router-id 1.1.1.1 import-route direct area 0.0.0.0 network 1.1.1.1 0.0.0.0 network 10.0.21.1 0.0.0.0 # ip route-static 3.3.3.0 255.255.255.0 100.1.1.2 preference 10 ip route-static 10.0.23.0 255.255.255.0 100.1.1.2 preference 10

注意:AR1上g0/0/0 断开前后AR1路由表变化 AR2配置: [AR2]dis current-configuration [V200R003C00] # sysname AR2 # interface GigabitEthernet0/0/0 ip address 100.1.1.2 255.255.255.0 #

三层交换机与路由器的配置_实例(图解)

三层交换机与路由器的配置实例(图解) 目的:学会使用三层交换与路由器让处于不同网段的网络相互通信 实验步骤:一:二层交换机的配置: 在三个二层交换机上分别划出两VLAN,并将二层交换机上与三层交换或路由器上的接线设置为trunk接口 二:三层交换机的配置: 1:首先在三层交换上划出两个VLAN,并进入VLAN为其配置IP,此IP将作为与他相连PC的网关。 2:将与二层交换机相连的线同样设置为trunk接线,并将三层交换与路由器连接的线设置为路由接口(no switchsport) 3:将路由器和下面的交换机进行单臂路由的配置 实验最终结果:拓扑图下各个PC均能相互通信

交换机的配置命令: SW 0: Switch> Switch>en Switch#conf Configuring from terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#vlan 2 Switch(config-vlan)#exit Switch(config)#int f0/2 Switch(config-if)#switchport access vlan 2 Switch(config-if)#no shut Switch(config-if)#int f0/3 Switch(config-if)#switchport mode trunk %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to up Switch(config-if)#exit Switch(config)# SW 1: Switch>en Switch#conf Configuring from terminal, memory, or network [terminal]? Enter configuration commands, one per line. End with CNTL/Z. Switch(config)#int f0/2 Switch(config-if)#switchport access vlan 2 % Access VLAN does not exist. Creating vlan 2 Switch(config-if)#no shut Switch(config-if)#exit Switch(config)#int f0/3 Switch(config-if)#switchport mode trunk %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to down %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/3, changed state to up Switch(config-if)# SW 2: Switch>en Switch#conf Configuring from terminal, memory, or network [terminal]?

C路由器配置实例

C路由器配置实例 Document serial number【NL89WT-NY98YT-NC8CB-NNUUT-NUT108】

通过在外网口配置nat基本就OK了,以下配置假设Ethernet0/0为局域网接口,Ethernet0/1为外网口。 1、配置内网接口(Ethernet0/0): [MSR20-20] interface Ethernet0/0 [MSR20-20- Ethernet0/0]ip add 24 2、使用动态分配地址的方式为局域网中的PC分配地址 [MSR20-20]dhcp server ip-pool 1 [MSR20-20-dhcp-pool-1]network 24 [MSR20-20-dhcp-pool-1]dns-list [MSR20-20-dhcp-pool-1] gateway-list 3、配置nat [MSR20-20]nat address-group 1 公网IP 公网IP [MSR20-20]acl number 3000 [MSR20-20-acl-adv-3000]rule 0 permit ip 4、配置外网接口(Ethernet0/1) [MSR20-20] interface Ethernet0/1 [MSR20-20- Ethernet0/1]ip add 公网IP [MSR20-20- Ethernet0/1] nat outbound 3000 address-group 1 5.加默缺省路由 [MSR20-20]route-stac 0.0.0.0 外网网关 总结: 在2020路由器下面, 配置外网口, 配置内网口, 配置acl 作nat, 一条默认路由指向电信网关. ok! Console登陆认证功能的配置 关键词:MSR;console; 一、组网需求: 要求用户从console登录时输入已配置的用户名h3c和对应的口令h3c,用户名和口令正确才能登录成功。

华为三层交换机配置方法、命令及实例

华为三层交换机配置方法(1) (2008-07-21 11:27:34) 转载 标签: 分类:工作汇报 杂谈 本文以河南平临高速所使用的华为华三通信的H3C S3600-28P-SI为例,配置前首先要确定型号后缀是SI还是EI,EI的支持所有协议,SI的不支持OSPS动态协议,因此SI配置路由时可以使用静态协议和RIP协议,具体配置如下:

description Uplink-to-Putian vlan 9 description link-to-pingxicentre //第二步:给VLAN 划网关 interface Vlan-interface2 description link to wenquan ip address 10.41.77.41 255.255.255.192 interface Vlan-interface3 description link to ruzhou ip address 10.41.77.105 255.255.255.192 interface Vlan-interface4 description link to xiaotun ip address 10.41.77.169 255.255.255.192 interface Vlan-interface5 description link to baofeng ip address 10.41.77.233 255.255.255.192 interface Vlan-interface6 description link to pingxi ip address 10.41.78.41 255.255.255.192 interface Vlan-interface7 description link to pingnan ip address 10.41.78.105 255.255.255.192 interface Vlan-interface8 description uplink to putian ip address 10.41.244.102 255.255.255.252 interface Vlan-interface9 description link to pingxicentre ip address 10.41.80.233 255.255.255.192

相关文档

- 华为交换机策略路由配置

- 华为交换机的策略路由配置

- 华为路由器路由策略和策略路由配置与管理

- 华为路由器路由策略和策略路由配置与管理

- 华为策略路由配置实例

- 华为策略路由配置实例

- 华为路由器路由策略和策略路由.doc

- 策略路由和NAT实现负载均衡实例(华为防火墙)

- 华为路由器交换机配置实例

- 华为交换机策略路由配置

- 华为交换机策略路由配置

- 华为路由器配置实例

- 华为防火墙web配置教程,华为防火墙典型案例

- 华为交换机的策略路由配置

- 华为路由器路由策略和策略路由

- 华为路由器简单配置及VLAN配置实例.

- 华为路由器路由策略和策略路由

- 策略路由和NAT实现负载均衡实例(华为防火墙)

- (完整word版)策略路由和NAT实现负载均衡实例(华为防火墙)

- 华为AR路由器配置参数实际应用实例解说一