week one suggested solutions (1)

?Chapter 1

– 1.1 Capital: What are the two basic sources of funds for all businesses?

?Debt and equity.

– 1.6 Management role: What is capital structure, and why is it important to a company?

?Capital structure shows how a company is financed. It is the mix of debt and equity on the liability side of the balance sheet. It is important as it affects the risk and the value of

the company. In general, companies with higher debt-to-equity ratios are riskier.

– 1.8 Organisational form: What are the three basic forms of business organisation??Sole trader, partnership, and company.

– 1.12 Organisational form: Explain what is meant by shareholders’ limited liability.?Limited Liability for a shareholder means that the shareholder’s legal liability extends only to the capital contributed or the amount invested.

– 1.19 Agency conflicts: What is an agency relationship, and what is an agency conflict?

How can agency conflicts be reduced in a company?

?Agency relationships develop when a principal hires an agent to perform some service or represent the company. An agency conflict arises when the agent’s interests and

behaviors are at odds with those of the principal. Agency conflicts can be reduced

through the following three mechanisms: management compensation, control of the

company, and the board of directors.

?Chapter 2

– 2.5 Financial markets: Suppose you own a security that you know can be easily sold in the secondary market, but the security will sell at a lower price than you paid

for it. What would this mean for the security's marketability and liquidity??Marketability is similar to liquidity, except that liquidity implies that the value of the security is preserved, whereas marketability simply indicates that the security can be

bought and sold easily. So the security has high marketability but low liquidity.

– 2.8 Primary markets: What is a primary market? What does IPO stand for?

? A primary market is where new securities are sold for the first time. IPO stands for initial public offering.

– 2.16 Share market index: What is a share market index? List three share market indexes.

? A share market index is a tool used to measure the overall performance of the share.

Australian indexes: Australian All Ordinaries index and S&P/ASX 200 index. US

indexes: Dow Jones Industrial Average and S&P 500 index.

– 2.18 Share market index: What does the S&P/ASX 200 represent?

?The S&P/ASX 200 is regarded as the pre-eminent benchmark index for market participants in Australia. It contains the 200 largest companies listed on the ASX and

represents about 75 percent of the total market capitalisation of all shares on the ASX. – 2.30 Interest rates: When are the nominal and real interest rates equal?

?When the expected rate of inflation over the contract period is zero.

?Chapter 5

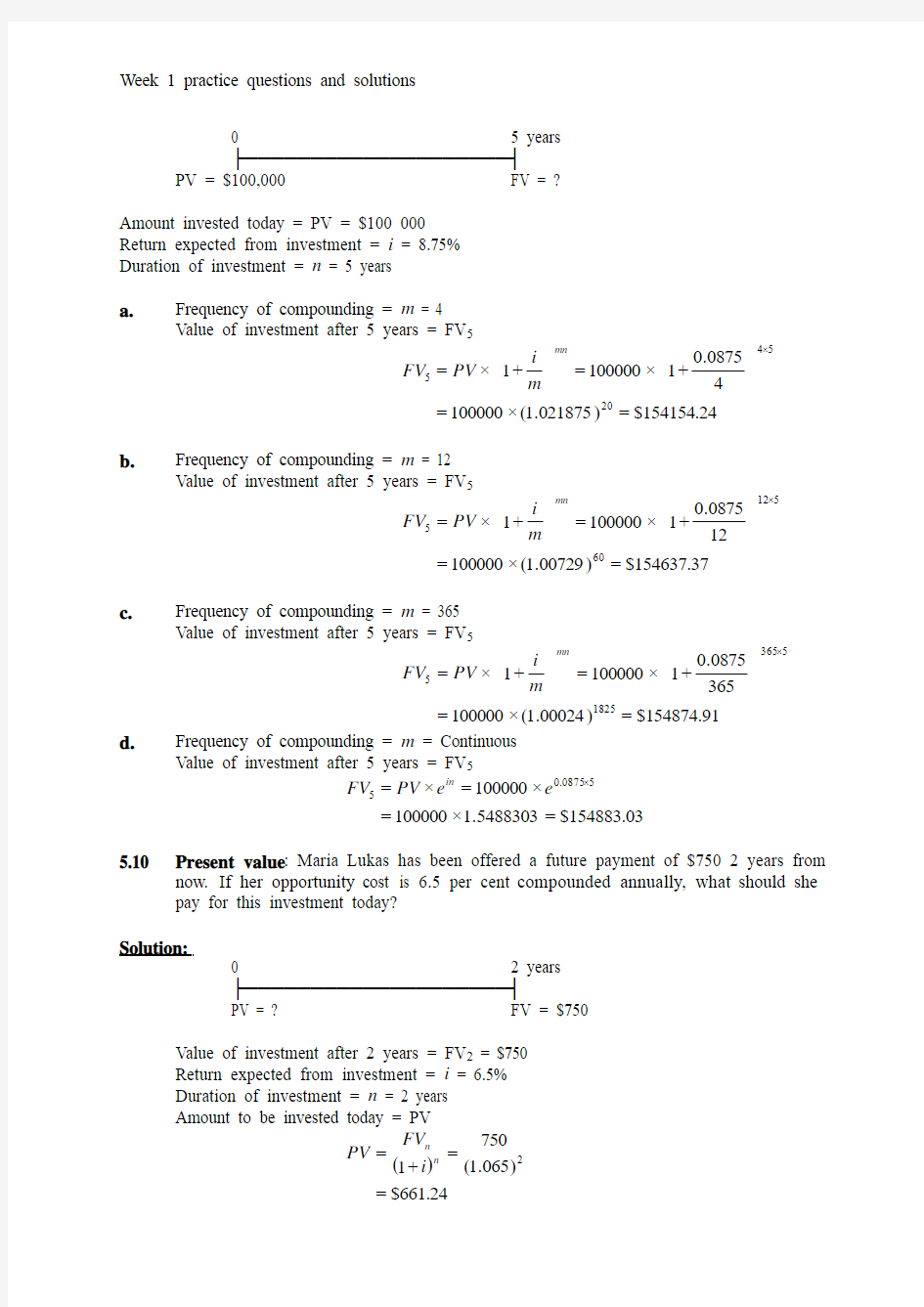

– 5.7 Multiple compounding periods: Find the future value of an investment of $100 000 made today for 5 years and paying 8.75 per cent for the

following compounding periods:

? a. Quarterly

? b. Monthly

? c. Daily

? d. Continuous

Solution:

0 5 years

├────────────────────┤

PV = $100,000 FV = ?

Amount invested today = PV = $100 000

Return expected from investment = i = 8.75%

Duration of investment = n = 5 years

a. Frequency of compounding = m = 4

Value of investment after 5 years = FV 5

$154154.24

=)021875.1(×100000=40875.0+1×100000=+1×=205×45mn m i PV FV

b. Frequency of compounding = m = 12

Value of investment after 5 years = FV 5

$154637.37

=)00729.1(×100000=120875.0+1×100000=+1×=605×125mn m i PV FV

c. Frequency of compounding = m = 365

Value of investment after 5 years = FV 5

$154874.91=)00024.1(×100000=3650875.0+1×100000=+1×=18255×3655mn m i PV FV

d. Frequency of compounding = m = Continuous

Value of investment after 5 years = FV 5

$154883.03

=5488303.1×100000=×100000=×=5

×0875.05e e PV FV in

5.10 Present value : Maria Lukas has been offered a future payment of $750 2 years from

now. If her opportunity cost is 6.5 per cent compounded annually, what should she pay for this investment today?

Solution:

0 2 years

├────────────────────┤

PV = ? FV = $750

Value of investment after 2 years = FV 2 = $750

Return expected from investment = i = 6.5%

Duration of investment = n = 2 years

Amount to be invested today = PV

$661.24=)065.1(750=+1=2n n i FV PV

信息安全管理简要概述

第六章信息安全管理 第一节信息安全管理概述 一、信息安全管理的内容 1、什么信息安全管理? 通过计划、组织、领导、控制等环节来协调人力、物力、财力等资源,以期有效达到组织信息安全目标的活动。 2、信息安全管理的主要活动 制定信息安全目标和寻找实现目标的途径; 建设信息安全组织机构,设置岗位、配置人员并分配职责; 实施信息安全风险评估和管理;制定并实施信息安全策略; 为实现信息安全目标提供资源并实施管理; 信息安全的教育与培训;信息安全事故管理;信息安全的持续改进。 3、信息安全管理的基本任务 (1)组织机构建设(2)风险评估(3)信息安全策略的制定和实施 (4)信息安全工程项目管理(5)资源管理 ◆(1)组织机构建设 ★组织应建立专门信息安全组织机构,负责: ①确定信息安全要求和目标;②制定实现信息安全目标的时间表和预算 ③建立各级信息安全组织机构和设置相应岗位④分配相应职责和建立奖惩制度 ⑤提出信息安全年度预算,并监督预算的执行⑥组织实施信息安全风险评估并监督检查 ⑦组织制定和实施信息安全策略,并对其有效性和效果进行监督检查 ⑧组织实施信息安全工程项目⑨信息安全事件的调查和处理 ⑩组织实施信息安全教育培训⑾组织信息安全审核和持续改进工作 ★组织应设立信息安全总负责人岗位,负责: ①向组织最高管理者负责并报告工作②执行信息安全组织机构的决定 ③提出信息安全年度工作计划④总协调、联络 ◆(2)风险评估 ★信息系统的安全风险 信息系统的安全风险,是指由于系统存在的脆弱性,人为或自然的威胁导致安全事件发生的可能性及其造成的影响。 ★信息安全风险评估 是指依据国家有关信息技术标准,对信息系统及由其处理、传输和存储的信息的保密性、完整性和可用性等安全属性进行科学评价的过程 它要评估信息系统的脆弱性、信息系统面临的威胁以及脆弱性被威胁源利用后所产生的实际负面影响,并根据安全事件发生的可能性和负面影响的程度来识别信息系统的安全风险。 ★信息系统安全风险评估的总体目标是: 服务于国家信息化发展,促进信息安全保障体系的建设,提高信息系统的安全保护能力。 ★信息系统安全风险评估的目的是: 认清信息安全环境、信息安全状况;有助于达成共识,明确责任;采取或完善安全保障措施,使其更加经济有效,并使信息安全策略保持一致性和持续性。 ★信息安全风险评估的基本要素 使命:一个单位通过信息化实现的工作任务。 依赖度:一个单位的使命对信息系统和信息的依靠程度。 资产:通过信息化建设积累起来的信息系统、信息、生产或服务能力、人员能力和赢得的信誉等。 价值:资产的重要程度和敏感程度。 威胁:一个单位的信息资产的安全可能受到的侵害。威胁由多种属性来刻画:威胁的主体(威胁源)、

《伤寒论》原文整理,必背条文

001.太阳之为病,脉浮,头项强痛而恶寒。 002.太阳病,发热,汗出,恶风,脉缓者,名为中风。 003.太阳病,或已发热,或未发热,必恶寒、体痛、呕逆、脉阴阳俱紧者,名为伤寒。 016.太阳病三日,已发汗,若吐、若下、若温针,仍不解者,此为坏病,桂枝不中与之也。观其脉证,知犯何逆,随证治之。桂枝本为解肌,若其人脉浮紧,发热汗不出者,不可与之。常须识此,勿令误也。 180.阳明之为病,胃家实是也。 182.问曰:阳明病外证云何?答曰:身热,汗自出,不恶寒反恶热也。 259.伤寒发汗已,身目为黄,所以然者,以寒湿在里不解故也。以为不可下也,于寒湿中求之。 263.少阳之为病,口苦,咽干,目眩也。 265.伤寒,脉弦细,头痛发热者,属少阳。少阳不可发汗,发汗则谵语。此属胃,胃和则愈;胃不和,烦而悸。 273.太阴之为病,腹满而吐,食不下,自利益甚,时腹自痛。若下之,必胸下结硬。 277.自利不渴者,属太阴,以其脏有寒故也,当温之,宜服四逆辈。 281.少阴之为病,脉微细,但欲寐也。 326.厥阴之为病,消渴,气上撞心,心中疼热,饥而不欲食,食则吐蛔,下之利不止。 337.凡厥者,阴阳气不相顺接,便为厥。厥者,手足逆冷者是也。 桂枝汤桂枝三两芍药三两炙甘草二两生姜三两大枣十二枚 012.太阳中风,阳浮而阴弱,阳浮者,热自发;阴弱者,汗自出。啬啬恶寒,淅淅恶风,翕翕发热,鼻鸣干呕者,桂枝汤主之。-013.太阳病,头痛、发热、汗出、恶风,桂枝汤主之。 053.病常自汗出者,此为荣气和。荣气和者,外不谐,以卫气不共荣气谐和故尔。以荣行脉中,卫行脉外。复发其汗,荣卫和则愈。宜桂枝汤。 054.病人脏无他病,时发热,自汗出,此为荣弱卫强,故使汗出。欲救邪风者,宜桂枝汤。 090.本发汗,而复下之,此为逆也;若先发汗,治不为逆。本先下之,而反汗之,为逆;若先下之,治不为逆。 091.伤寒医下之,续得下利清谷不止,身疼痛者,急当救里;后身疼痛,清便自调者,急当救表。救里宜四逆汤,救表宜桂枝汤。 桂枝加附子汤桂枝汤+附子一枚过汗致阳虚汗漏,表未解 020.太阳病,发热,遂漏不止,其人恶风,小便难,四肢微急,难以屈伸者,桂枝加附子汤主之。

比较遵照原文语言结构的译法就是直译

比较遵照原文语言结构的译法就是直译,并不专指“逐字”的程度 在经济、科学、新闻、政论等语篇中,语言形式不是关键因素,在英汉翻译中发挥中文的优势是译者始终要努力的方向。 功能对等>形式对等 既然已传达信息为主,那么介绍原语文化不应以牺牲译入语为代价,否则靠近原语的译法会生成很多不符合译入语习惯的句子。 以读者为中心而非作者,在英译汉中尤为突出 翻译本身就是一件让人左右为难的事。 英汉语义对比:举例如democracy 中西感觉是不一样的;It is not funny 译成这不好笑,根本没有将说话人愤怒的情感表达出来。 汉语是人治的语言,印欧语系是法治的语言 句法对比: 一、英语重形合,汉语则重意合:鸡声茅店月,人迹板桥霜。何等简洁,不须加动词即可表情达意。汉语结构较为松散,重意念。 将一个重形合的语言转化成重意合的语言,最常犯的错误就是将形合的特点transfer 到意合的语言中,现在很多译文充斥着洋腔洋调,却美其名曰“忠实原文”。 二、状语对比------------------------状语从句的译法,参考中国翻译和本书翻译技巧 定语对比--------------------------定语从句的译法,参考中国翻译和本书翻译技巧 被动句对比-----------------------译法参考中国翻译和本书翻译技巧 篇章结构的不同实际上是思维结构不同在语言上的反映。汉语中所谓的“布局谋篇”就是我们翻译当中牵涉到的语段篇章的安排问题。英汉翻译是否保留原句的布局特征,还是应该采用译入语的布局特征是一个值得注意的问题。 其实大多数情况下采用贪懒的办法也是译者不得已而为之,因为译者根本就没有真正看懂原文。第二个问题是译者的翻译思想有问题,认为这类贴近原文的译法才是忠实的译法。正确的翻译思想应该是译文必须像中文,不带翻译腔,因为原文有原文读者读时并没有翻译腔。eg there are no limitations in self except those you believe in. 思果:人的一己没有种种局限,除非你画地为牢。对比:人的一己没有局限,除非那些你相信的局限。 各种比喻和形象语言的译法-------------------------------参考中国翻译 1、照译原文比喻 2、将原文比喻改成地道的译入语中的比喻(惯用) 3、照译原文中的比喻,但附加一个说明(这里是把附加说明加进译文)如The tongue is fire.口舌如火,火能伤人,口舌亦然。 4、舍弃比喻,改用普通语言来表达比喻的意思 文章承载的各层意义:指示意义;关联意义;结构意义(有结构引起的意义不同) 不学理论只论技巧则会后劲不足。 翻译技巧篇:(结合其他翻译技巧书细细体会) 解包袱法:即不要死译,深刻理解原文的基础上将某些词揪出来翻译让意思更明白,句子更通顺。 The kiss represents the symbolic loss of the most famous American child.那轻轻的一吻是一个象征,代表着这个美国最著名的孩子已经长大成人了。 this is a thought-provokingly different explanation. 这个解释与众不同,却很能给人启示。 the consensus strategy for managing the world…s forests sustainably 既能获得各方同意,又能使全球森林得以可持续生长的管理策略。 增词似乎用的勤一些,而减词却仍需多多体会。英文中的某个词剪掉,但是这些词代表的意义却一点不漏的在译文中复现。 减词技巧:eg

全国计算机等级考试三级信息安全技术知识点总结71766

第一章 信息安全保障概述 ??信息安全保障背景 ?什么是信息? 事物运行的状态和状态变化的方式。 ?信息技术发展的各个阶段? ??电讯技术的发明 ??计算机技术发展 ??互联网的使用 ?信息技术的消极影响? 信息泛滥、信息污染、信息犯罪。 ?信息安全发展阶段? ??信息保密 ??计算机安全 ??信息安全保障 ?信息安全保障的含义? 运行系统的安全、系统信息的安全 ?信息安全的基本属性? 机密性、完整性、可用性、可控性、不可否认性 信息安全保障体系框架? 保障因素:技术、管理、工程、人员 安全特征:保密性、完整性、可用性

生命周期:规划组织、开发采购、实施交付、运行维护、废弃 ?????模型? 策略?核心?、防护、监测、响应 ?????信息保障的指导性文件? 核心要素:人员、技术?重点?、操作 ???????中 个技术框架焦点域? ??保护本地计算环境 ??保护区域边界 ??保护网络及基础设施 ??保护支持性基础设施 ??信息安全保障工作的内容? ??确定安全需要 ??设计实施安全方案 ??进行信息安全评测 ??实施信息安全监控和维护 ??信息安全评测的流程? 见课本???图 ?? 受理申请、静态评测、现场评测、风险分析 ??信息监控的流程? 见课本???图 ?? 受理申请、非现场准备、现场准备、现场监控、综合分析

????信息技术及其发展阶段 信息技术两个方面:生产:信息技术产业;应用:信息技术扩散 信息技术核心:微电子技术,通信技术,计算机技术,网络技术 第一阶段,电讯技术的发明;第二阶段,计算机技术的发展;第三阶段,互联网的使用 ????信息技术的影响 积极:社会发展,科技进步,人类生活 消极:信息泛滥,信息污染,信息犯罪 ??信息安全保障基础 ????信息安全发展阶段 通信保密阶段( ?世纪四十年代):机密性,密码学 计算机安全阶段( ?世纪六十和七十年代):机密性、访问控制与认证,公钥密码学( ????? ??●●???, ??),计算机安全标准化(安全评估标准) 信息安全保障阶段:信息安全保障体系(??), ???模型:保护(??????????)、检测(?????????)、响应??????????、恢复(???????),我国 ?????模型:保护、预警(???????)、监测、应急、恢复、反击(??◆???????????), ????? ????标准(有代表性的信息安全管理体系标准):信息安全管理实施细则、信息安全管理体系规范 ????信息安全的含义 一是运行系统的安全,二是系统信息的安全:口令鉴别、用户存取权限控制、数据存取权限方式控制、审计跟踪、数据加密等 信息安全的基本属性:完整性、机密性、可用性、可控制性、不可否认性 ????信息系统面临的安全风险 ????信息安全问题产生的根源:信息系统的复杂性,人为和环境的威胁 ????信息安全的地位和作用

企业信息安全管理条例

信息安全管理条例第一章信息安全概述 1.1、公司信息安全管理体系 信息是一个组织的血液,它的存在方式各异。可以是打印,手写,也可以是电子,演示和口述的。当今商业竞争日趋激烈,来源于不同渠道的威胁,威胁到信息的安全性。这些威胁可能来自内部,外部,意外的,还可能是恶意的。随着信息存储、发送新技术的广泛使用,信息安全面临的威胁也越来越严重了。 信息安全不是有一个终端防火墙,或者找一个24小时提供信息安全服务的公司就可以达到的,它需要全面的综合管理。信息安全管理体系的引入,可以协调各个方面的信息管理,使信息管理更为有效。信息安全管理体系是系统地对组织敏感信息进行管理,涉及到人,程序和信息科技系统。 改善信息安全水平的主要手段有: 1)安全方针:为信息安全提供管理指导和支持; 2)安全组织:在公司内管理信息安全; 3)资产分类与管理:对公司的信息资产采取适当的保护措施; 4)人员安全:减少人为错误、偷窃、欺诈或滥用信息及处理设施的风险; 5)实体和环境安全:防止对商业场所及信息未授权的访问、损坏及干扰;

6)通讯与运作管理:确保信息处理设施正确和安全运行; 7)访问控制:妥善管理对信息的访问权限; 8)系统的获得、开发和维护:确保将安全纳入信息系统的整个生命周期; 9)安全事件管理:确保安全事件发生后有正确的处理流程与报告方式; 10)商业活动连续性管理:防止商业活动的中断,并保护关键的业务过程免受重大故 障或灾害的影响; 11)符合法律:避免违反任何刑法和民法、法律法规或者合同义务以及任何安全要求。 1.2、信息安全建设的原则 1)领导重视,全员参与; 2)信息安全不仅仅是IT部门的工作,它需要公司全体员工的共同参与; 3)技术不是绝对的; 4)信息安全管理遵循“七分管理,三分技术”的管理原则; 5)信息安全事件符合“二、八”原则; 6)20%的安全事件来自外部网络攻击,80%的安全事件发生在公司内部; 7)管理原则:管理为主,技术为辅,内外兼防,发现漏洞,消除隐患,确保安全。

《与汝州卢郎中论荐侯喜状》文言文原文及译文

《与汝州卢郎中论荐侯喜状》文言文原文及译文 原文: 进士侯喜,为文甚古,立志甚坚,行止取舍有士君子之操。家贫亲老,无援 于朝,在举场十余年,竟无知遇。愈常慕其才而恨其屈。与之还往,岁月已多。 尝欲荐之于主司,言之于上位,名卑官贱,其路无由。观其所为文,未尝不掩卷 长叹。 去年, 愈从调选, 本欲携持同行, 适遇其人自有家事, 迍遭坎坷, 又废一年。 及春末自京还,怪其久绝消息。五月初至此,自言为阁下所知。辞气激扬,面有 矜色。曰:“侯喜死不恨矣!喜辞亲入关,羁旅道路,见王公数百,未尝有如卢 公之知我也。比者分将委弃泥途,老死草野;今胸中之气,勃勃然复有仕进之路 矣。” 愈感其言,贺之以酒。谓之曰:“卢公天下之贤刺史也,未闻有所推引,盖 难其人而重其事。今子都为选首,其言‘死不恨’,固宜也。古所谓知己者,正 如此耳。身在贫贱,为天下所不知,独见遇于大贤,乃可贵耳。若自有名声,又 托形势,此乃市道之事,又何足贵乎?子之遇知于卢公,真所谓知己者也,士之 修身立节,而竟不遇知已,前古已来,不可胜数。或日接膝而不相知,或异世而 相慕。以其遭逢之难,故曰:‘士为知己者死。’不其然乎!不其然乎!” 阁下既已知侯生, 而愈复以侯生言于阁下者, 非为侯生谋也。 感知己之难遇, 大阁下之德,而怜侯生之心,故因其行而献于左右焉。谨状。 译文 : 侯喜这个人,他的文章古朴有致,他的意志坚忍不拔,他的行止及取舍具有 君子风范。侯喜家境贫寒,双亲年迈,朝中无可攀援之人。进京应举已十多年, 竟没有遇到赏识自己的人。我常羡慕他的才华,又为他的遭际不平。与他来往已 有多年,曾经想向主考官举荐,或向更高一层的官员进言,无奈我名位卑下,入 门无路。拜读他的作品,未尝不掩卷长叹的。 去年,我离开徐州入京调选,本想带他同行,恰遇他家中有事不能脱身,出 境不好,困顿坎坷,又耽误了一年时间。到春末我从京师返回徐州,责怪他长时 间与我断绝消息, 从五月初我一到徐州就遇到了他。 侯喜告诉我说自己被您了解, 言谈间语气激扬,面有得意之色。他说:“我侯喜死也无憾了。我辞别双亲入关 求仕,长年客居他乡,见到的王公大人也不在少数,但还没有遇到象卢公那样了 解我的,即使命里注定我要被抛弃于泥泞的道路、老死在乡野僻壤,也没有什么 可抱怨的。现在我只觉得胸中有勃勃生气,看来这次进士有希望了。”

1/5

现代大学英语精读thinkingasahobby原文课文对比版

T h i n k i n g a s a H o b b y by William Golding While I was still a boy, I came to the conclusion that there were three grades of thinking; and since I was later to claim thinking as my hobby, I came to an even stranger conclusion - namely, that I myself could not think at all. I must have been an unsatisfactory child for grownups to deal with. I remember how incomprehensible they appeared to me at first, but not, of course, how I appeared to them. It was the headmaster of my grammar school who first brought the subject of thinking before me - though neither in the way, nor with the result he intended. He had some statuettes in his study. They stood on a high cupboard behind his desk. One was a lady wearing nothing but a bath towel. She seemed frozen in an eternal panic lest the bath towel slip down any farther, and since she had no arms, she was in an unfortunate position to pull the towel up again. Next to her, crouched the statuette of a leopard, ready to spring down at the top drawer of a filing cabinet labeled A-AH. My innocence interpreted this as the victim's last, despairing cry. Beyond the leopard was a naked, muscular gentleman, who sat, looking down, with his chin on his fist and his elbow on his knee. He seemed utterly miserable. Some time later, I learned about these statuettes. The headmaster had placed them where they would face delinquent children, because they symbolized to him to whole of life. The naked lady was the Venus of Milo. She was Love. She was not worried about the towel. She was just busy being beautiful. The leopard was Nature, and he was being natural. The naked, muscular gentleman was not miserable. He was Rodin's Thinker, an image of pure thought. It is easy to buy small plaster models of what you think life is like. I had better explain that I was a frequent visitor to the headmaster's study, because of the latest thing I had done or left undone. As we now say, I was not integrated. I was, if anything, disintegrated; and I was puzzled. Grownups never made sense. Whenever I found myself in a penal position before the headmaster's desk, with the statuettes glimmering whitely above him, I would sink my head, clasp my hands behind my back, and writhe one shoe over the other. The headmaster would look opaquely at me through flashing spectacles. "What are we going to do with you?" Well, what were they going to do with me? I would writhe my shoe some more and stare down at the worn rug. "Look up, boy! Can't you look up?"

信息安全概论1

二、填空题 1套 1.__数字签名技术___是实现交易安全的核心技术之一,它的实现基础就是加密技术,够实现电子文档的辨认和验证。 2.根据原始数据的来源IDS可以分为:基于主机的入侵检测和基于网络的入侵检测。 3.____PKL__是创建、颁发、管理和撤销公钥证书所涉及的所有软件、硬件系统,以及所涉及的整个过程安全策略规范、法律法规和人员的集合。 4._计算机病毒_是一组计算机指令或者程序代码,能自我复制,通常嵌入在计算机程序中,能够破坏计算机功能或者毁坏数据,影响计算机的使用。 5.证书是PKI的核心元素,___CA__是PKI的核心执行者。 6.__蠕虫____是计算机病毒的一种,利用计算机网络和安全漏洞来复制自身的一段代码。 7._特洛伊木马__只是一个程序,它驻留在目标计算机中,随计算机启动而自动启动,并且在某一端口进行监听,对接收到的数据进行识别,然后对目标计算机执行相应的操作。 8.特洛伊木马包括两个部分:被控端和___控制端______。 9._网页病毒__是利用网页来进行破坏的病毒,它存在于网页之中,其实是使用一些脚本语言编写的一些恶意代码,利用浏览器漏洞来实现病毒的植入。 10._网页挂马_是指黑客自己建立带病毒的网站,或者入侵大流量网站,然后在其网页中植入木马和病毒,当用户浏览到这些网页时就会中毒。 1.主机不能保证数据包的真实来源,构成了IP地址欺骗的基础。( √ ) 2.DNS欺骗利用的是DNS协议不对转换和信息性的更新进行身份认证这一弱点。( √ ) 3.身份认证一般都是实时的,消息认证一般不提供实时性。 ( √ ) 4.防火墙无法完全防止传送已感染病毒的软件或文件。( √ ) 5.KV300杀病毒软件可以清除计算机内的所有病毒。( ×)改正:KV300杀病毒软件只能清除部分病毒,有些未知病毒清除不了。 1.数据包过滤的安全策略基于哪几种方式?答:(1)数据包的源地址,(2)数据包的目的地址,(3)数据包的TCP/UDP源端口,(4)数据包的TCP/UDP目的端口,(5)数据包的标志位,(6)传送数据包的协议。 2.简述包过滤技术。答:防火墙在网络层中根据数据包的包头信息有选择地允许通过和阻断。依据防火墙内事先设定的规则检查数据流中每个数据包的头部,根据数据包的源地址、目的地址、TCP/UDP源端口号、TCP/UDP目的端口号和数据包头中的各种标志位等因素来确定是否允许数据包通过。其核心是安全策略即过滤规则设计。 3.计算机病毒的特征是什么?答:1)传染性:病毒通过各种渠道从已被感染的计算机扩散 到未被感染的计算机。2)隐蔽性:病毒一般是具有很高的编程技巧的、短小精悍的一段代码,躲在合法程序当中。很难与正常程序区别开来。3)潜伏性:病毒进入系统后一般不会马上发作,可以在一段时间内隐藏起来,默默地进行传染扩散而不被发现。一旦触发条件满足就发作。4)多态性:病毒试图在每次感染时改变形态;使对它的检测变得困难。病毒代码的主要部分相同,但表达方式发生了变化。5)破坏性:病毒一旦 1

ISO27001-2013信息安全管理体系要求.

目录 前言 (3 0 引言 (4 0.1 总则 (4 0.2 与其他管理系统标准的兼容性 (4 1. 范围 (5 2 规范性引用文件 (5 3 术语和定义 (5 4 组织景况 (5 4.1 了解组织及其景况 (5 4.2 了解相关利益方的需求和期望 (5 4.3 确立信息安全管理体系的范围 (6 4.4 信息安全管理体系 (6 5 领导 (6 5.1 领导和承诺 (6 5.2 方针 (6 5.3 组织的角色,职责和权限 (7 6. 计划 (7 6.1 应对风险和机遇的行为 (7

6.2 信息安全目标及达成目标的计划 (9 7 支持 (9 7.1 资源 (9 7.2 权限 (9 7.3 意识 (10 7.4 沟通 (10 7.5 记录信息 (10 8 操作 (11 8.1 操作的计划和控制措施 (11 8.2 信息安全风险评估 (11 8.3 信息安全风险处置 (11 9 性能评价 (12 9.1监测、测量、分析和评价 (12 9.2 内部审核 (12 9.3 管理评审 (12 10 改进 (13 10.1 不符合和纠正措施 (13 10.2 持续改进 (14 附录A(规范参考控制目标和控制措施 (15

参考文献 (28 前言 0 引言 0.1 总则 本标准提供建立、实施、保持和持续改进信息安全管理体系的要求。采用信息安全管理体系是组织的一项战略性决策。组织信息安全管理体系的建立和实施受组织的需要和目标、安全要求、所采用的过程、规模和结构的影响。所有这些影响因素可能随时间发生变化。 信息安全管理体系通过应用风险管理过程来保持信息的保密性、完整性和可用性,并给相关方建立风险得到充分管理的信心。 重要的是,信息安全管理体系是组织的过程和整体管理结构的一部分并集成在其中,并且在过程、信息系统和控制措施的设计中要考虑到信息安全。信息安全管理体系的实施要与组织的需要相符合。 本标准可被内部和外部各方用于评估组织的能力是否满足自身的信息安全要求。 本标准中表述要求的顺序不反映各要求的重要性或实施顺序。条款编号仅为方便引用。 ISO/IEC 27000参考信息安全管理体系标准族(包括ISO/IEC 27003[2]、ISO/IEC 27004[3]、ISO/IEC 27005[4]及相关术语和定义,给出了信息安全管理体系的概述和词汇。 0.2 与其他管理体系标准的兼容性

文言文比较阅读

【甲】明有奇巧人曰王叔远,能以径寸之木,为宫室、器皿、人物,以至鸟兽、木石,罔不因势象形,各具情态。尝贻余核舟一,盖大苏泛赤壁云。 舟首尾长约八分有奇,高可二黍许。中轩敞者为舱,箬篷覆之。旁开小窗,左右各四,共八扇。启窗而观,雕栏相望焉。闭之,则右刻“山高月小,水落石出”,左刻“清风徐来,水波不兴”,石青糁之。 【乙】沪邑元宵灯火,以伞灯为最。灯作伞形,或圆,或六角,咸以五色锦笺缀成,磨薄令如蝉翼,上镂人物、花鸟,细若茧丝。一灯之制,经岁始成,虽费百金不惜,但伞灯之出最迟,每俟诸灯兴阑,于百花生日前后始盛。多至二三百盏,间以五彩吴绫折枝花灯,偶缀禽、鱼、蝉、蝶,飞舞若生。又扎彩为亭,高可三四丈,名曰“抬阁”,间饰龙凤,以云母石为鳞甲,上下通明,光照数丈;或二层,或三层,每层以纹绣孩童,扮演杂剧,常扮《长生殿?玉环拜月》,兽炉中香烟一缕,烟际现月宫,姮娥立殿左,左右侍女,各执宫扇,肩上立牛女二星,望之如在霄汉也。每灯过处,绵亘数里,光耀如昼。笙箫鼓乐声彻夜不绝。而自通商后,无复有此盛事矣。同里张秋浦茂才《岁事衢歌》有“月夜笙箫步绿塍,珠常垂处小楼凭。吴绫输与谈笺纸,妙擅江乡算伞灯。”盖伞灯之制,纸贵于绫,谈笺,邑之土产也。雨苍氏曰:琐事耳,而插一叹想句,便寓绝大感慨。 【注释】锦笺,精致华美的纸。兴阑,兴尽。绫,比绸缎还薄的一种丝织品。抬阁:一种民间的游艺项目。在木制的小阁里有人扮饰戏曲人物,由别人抬着游行。姮娥,嫦娥。茂才:秀才。塍:田埂。擅:独揽,独占。 (选自毛祥麟《墨余录》,有删改) 1.请用“/”标出下面句子的朗读停顿。(只标—处)(2分) 笙箫鼓乐声彻夜不绝 2.解释文中加点词语。(4分) 为宫室()罔不因势象形() 或六角()高可三四丈() 3.把下列句子翻译成现代汉语。(6分) 尝贻余核舟一。 译 文: 舟首尾长约八分有奇。 译 文: 每灯过处,绵亘数里,光耀如昼。 译 文: 4.请简要说说【甲】文画线部分是如何体现“奇巧”二字的。(4分) 答: 5.结合【乙】文内容,说说“雨苍氏”有哪些感慨。(4分) 答:

信息安全管理重点概要

1国家宏观信息安全管理方面,主要有以下几方面问题: (1)法律法规问题。健全的信息安全法律法规体系是确保国家信息安全的基础,是信息安全的第一道防线. (2)管理问题。(包括三个层次:组织建设、制度建设和人员意识) (3)国家信息基础设施建设问题。目前,中国信息基础设施几乎完全是建立在外国的核心信息技术之上的,导致我国在网络时代没有制网权.2005年度经济人物之首:中国芯创立者邓中翰.十五期间,国家863计划和科技攻关的重要项目:信息安全与电子政务,金融信息化两个信息安全研究项目. 2微观信息安全管理方面存在的主要问题为: (1)缺乏信息安全意识与明确的信息安全方针。 (2)重视安全技术,轻视安全管理。信息安全大约70%以上的问题是由管理原因造成的. (3)安全管理缺乏系统管理的思想。 3信息安全的基本概念(重点CIA) 信息安全(Information security)是指信息的保密性(Confidentiality)、完整性(Integrity)和可用性(Availability)的保持。 C:信息保密性是保障信息仅仅为那些被授权使用的人获取,它因信息被允许访问对象的多少而不同. I:信息完整性是指为保护信息及其处理方法的准确性和完整性,一是指信息在利用,传输,储存等过程中不被篡改,丢失,缺损等,另外是指信息处理方法的正确性. A:信息可用性是指信息及相关信息资产在授权人需要时可立即获得.系统硬件,软件安全,可读性保障等 4信息安全的重要性:a.信息安全是国家安全的需要b.信息安全是组织持续发展的需要 c.信息安全是保护个人隐私与财产的需要 5如何确定组织信息安全的要求:a.法律法规与合同要求b.风险评估的结果(保护程度与控制 方式)c.组织的原则、目标与要求 6信息安全管理是指导和控制组织的关于信息安全风险的相互协调的活动,关于信息安全风险的指导和控制活动通常包括制定信息安全方针、风险评估、控制目标与方式选择、风险控制、安全保证等。信息安全管理实际上是风险管理的过程,管理的基础是风险的识别与评估。 7 图1-1信息安全管理PDCA持续改进模式:.doc 系统的信息安全管理原则: (1)制订信息安全方针原则:制定信息安全方针为信息安全管理提供导向和支持(2)风险评估原则:控制目标与控制方式的选择建立在风险评估的基础之上 (3)费用与风险平衡原则:将风险降至组织可接受的水平,费用太高不接受 (4)预防为主原则:信息安全控制应实行预防为主,做到防患于未然 (5)商务持续性原则:即信息安全问题一旦发生,我们应能从故障与灾难中恢复商务运作,不至于发生瘫痪,同时应尽力减少故障与灾难对关键商务过程的影响(6)动态管理原则:即对风险实施动态管理 (7)全员参与的原则: (8)PDCA原则:遵循管理的一般循环模式--Plan(策划)---Do(执行)---Check(检查)---Action(措施)的持续改进模式。PDCA模式,如图

秦论原文和译文

秦论原文和译文 过秦论作者:贾谊 《过秦论》(上)原文: 秦孝公据崤函之固,拥雍州之地,君臣固守以窥周室,有席卷天下,包举宇内,囊括四海之意,并吞八荒之心。当是时也,商君佐之,内立法度,务耕织,修守战之具,外连衡而斗诸侯。于是秦人拱手而取西河之外。 孝公既没,惠文、武、昭襄蒙故业,因遗策,南取汉中,西举巴、蜀,东割膏腴之地,北收要害之郡。诸侯恐惧,会盟而谋弱秦,不爱珍器重宝肥饶之地,以致天下之士,合从缔交,相与为一。当此之时,齐有孟尝,赵有平原,楚有春申,魏有信陵。此四君者,皆明智而忠信,宽厚而爱人,尊贤而重士,约从离衡,兼韩、魏、燕、楚、齐、赵、宋、卫、中山之众。于是六国之士,有宁越、徐尚、苏秦、杜赫之属为之谋;齐明、周最、陈轸、召滑、楼缓、翟景、苏厉、乐毅之徒通其意;吴起、孙膑、带佗、倪良、王瘳、田忌、廉颇、赵奢之伦制其兵。尝以十倍之地,百万之师,叩关而攻秦。秦人开关延敌,九国之师,逡巡而不敢进。秦无亡矢遗镞之费,而天下诸侯已困矣。于是从散约败,争割地而赂秦。秦有余力而制其弊,追亡逐北,伏尸百万,流血漂橹;因利乘便,宰割天下,分裂山河。强国请服,弱国入朝。延及孝文王、庄襄王,享国之日浅,国家无事。 及至始皇,奋六世之余烈,振长策而御宇内,吞二周而亡诸侯,履至尊而制六合,执敲扑而鞭笞天下,威振四海。南取百越之地,以为桂林、象郡;百越之君,俯首系颈,委命下吏。乃使蒙恬北筑长城而守藩篱,却匈奴七百余里;胡人不敢南下而牧马,士不敢弯弓而报怨。于是废先王之道,焚百家之言,以愚黔首;隳名城,杀豪杰;收天下之兵,聚之咸阳,销锋镝,铸以为金人十二,以弱天下之民。然后践华为城,因河为池,据亿丈之城,临不测之渊,以为固。良将劲弩守要害之处,信臣精卒陈利兵而谁何。天下已定,始皇之心,自以为关中之固,金城千里,子孙帝王万世之业也。 始皇既没,余威震于殊俗。然陈涉瓮牖绳枢之子,氓隶之人,而迁徙之徒也;才能不及中人,非有仲尼、墨翟之贤,陶朱、猗顿之富;蹑足行伍之间,而倔起阡陌之中,率疲弊之卒,将数百之众,转而攻秦;斩木为兵,揭竿为旗,天下云集响应,赢粮而景从。山东豪俊遂并起而亡秦族矣。 且夫天下非小弱也,雍州之地,殽函之固,自若也。陈涉之位,非尊于齐、楚、燕、赵、韩、魏、宋、卫、中山之君也;鉏棘矜,非铦于钩戟长铩也;谪戍之众,非抗于九国之师也;深谋远虑,行军用兵之道,非及向时之士也。然而成败异变,功业相反也。试使山东之国与陈涉度长絜大,比权量力,则不可同年而语矣。然秦以区区之地,致万乘之势,序八州而朝同列,百有余年矣;然后以六合为家,崤函为宫;一夫作难而七庙隳,身死人手,为天下笑者,何也?仁义不施而攻守之势异也。 《过秦论》(上)译文: 秦孝公占据着崤山和函谷关的险固地势,拥有雍州的土地,君臣牢固地守卫着,借以窥视周王室(的权力),有席卷天下、征服九州、横扫四海的意图和并吞八方荒远之地的雄心。在那时候,(有)商君辅佐他,对内建立法规制度,大兴耕作纺织,修造防守和进攻的器械;对外实行连衡策略,使山东诸侯自相争斗。这样,秦人毫不费力地夺取了西河之外的土地。

小学四年级语文《趵突泉》课文与原文比较欣赏

《趵突泉》课文与原文比较欣赏 四年级语文教案 趵突泉(课文) 老舍 千佛山,大明湖,趵突泉,是济南的三大名胜,现在单讲趵突泉。 出了济南的西门,在桥上就看见一溪活水,清浅,鲜洁,由南向北流着。岸边的垂柳倒映在水面,上下都是绿的,幽静极了。这水就是从趵突泉流出来的。假如没有趵突泉,济南会失去它一半的妩媚。 沿着小溪往南走,就来到趵突泉公园。一个开阔的泉池,差不多是见方的,占了大半个公园。池里的水清极了,游鱼水藻,都可以看得清清楚楚。泉池中央偏西,有三个大泉眼,水从泉眼里往上涌,冒出水面半米来高,像煮沸了似的,不断地翻滚。三个水柱都有井口大,没昼没夜地冒,冒,冒,永远那么晶莹,那么活泼,好像永远不知疲倦。要是冬天来玩就更好了,池面腾起一片又白又轻的热气,在深绿色的水藻上飘荡着,会把你引进一种神秘的境界。 池边还有数不清的小泉眼。有的不断地冒泡,均匀的小气泡连成一串,像一串珍珠随着水流摇曳。 有的要隔一会儿才冒出十来个气泡,只见气泡轻快地往上蹿,好像你追我赶似的。有的半天冒出一个气泡,那些气泡比较大,大多扁扁的,一边往上升一边摇晃,碰着水面就碎了。在阳光照射下,大大小小的水泡五光十色,没有哪一种珠宝能比得上。 趵突泉的欣赏

老舍 千佛山、大明湖和趵突泉,是济南的三大名胜。现在单讲趵突泉。 在西门外的桥上,便看见一溪活水,清浅,鲜洁,由南向北的流着。这就是由趵突泉流出来的。设若没有这泉,济南定会丢失了一半的美。但是泉的所在地并不是我们理想中的一个美景。这又是个中国人的征服自然的办法,那就是说,凡是自然的恩赐交到中国人手里就会把它弄得丑陋不堪。这块地方已经成了个市场。南门外是一片喊声,几阵臭气,从卖大碗面条与肉包干的棚子里出来,进了门有个小院,差不多是四方的。这里,“一毛钱四块!”和“两毛钱一双!”的喊声,与外面的“吃来”联成一片。一座假山,奇丑;穿过山洞,接联不断的棚子与地摊,东洋布,东洋磁,东洋玩具,东洋……加劲的表示着中国人怎样热烈的“不”抵制劣货。这里很不易走过去,乡下人一群跟着一群的来,把路塞住。他们没有例外的全买一件东西还三次价,走开又回来摸索四五次。小脚妇女更了不得,你往左躲,她往左扭;你往右躲,她往右扭,反正不许你痛快的过去。 到了池边,北岸上一座神殿,南西东三面全是唱鼓书的茶棚,唱的多半是梨花大鼓,一声“哟”要拉长几分钟,猛听颇像产科医院的病室。除了茶棚还是日货摊子,说点别的吧! 泉太好了。泉池差不多见方,三个泉口偏西,北边便是条小溪流向西门去。看那三个大泉,一年四季,昼夜不停,老那么翻滚。你立定呆呆的看三分钟,你便觉出自然的伟大,使你不敢再正眼去看,永远那么纯洁,永远那么活泼,永远那么鲜明,冒,冒,冒,永不疲乏,永不退缩,只是自然有这样的力量!冬天更好,泉上起了一片热气,白而轻软,在深绿的长的水藻上飘荡着,使你不由的想起一种似乎神秘的境界。

六国论对比原文翻译

六国论对比原文翻译 六国论对比原文翻译 六国论原文 六国破灭,非兵不利,战不善,弊在赂秦。赂秦而力亏,破灭之道也。或曰:六国互丧,率①赂秦耶?曰:不赂者以赂者丧,盖失强援,不能独完。故曰:弊在赂秦也。 秦以攻取之外,小则获邑,大则得城。较秦之所得,与战胜而得者,其实百倍;诸侯之所亡,与战败而亡者,其实亦百倍。则秦之所 大欲,诸侯之所大患,固不在战矣。思厥先祖父,暴霜露,斩荆棘,以有尺寸之地。子孙视之不甚惜,举以予人,如弃草芥。今日割五城,明日割十城,然后得一夕安寝。起视四境,而秦兵又至矣。然 则诸侯之地有限,暴秦之欲无厌,奉之弥繁,侵之愈急。故不战而 强弱胜负已判②矣。至于颠覆,理固宜然。古人云:“以地事秦, 犹抱薪救火,薪不尽,火不灭。③”此言得之。 齐人未尝赂秦,终④继五国迁(31)灭,何哉?与⑤嬴而不助五国也。五国既⑥丧,齐亦不免⑦矣。燕赵之君,始有远略,能守其土,义⑧不赂秦。是故(32)燕虽小国而后亡,斯用兵之效也。至丹以荆 卿为计,始(33)速⑨祸焉。赵尝五战于秦,二败而三胜。后秦击赵 者再⑩,李牧连却之⑾。洎⑿牧以谗⒀诛,邯郸为郡,惜其用武而 不终也。且燕赵处秦革灭殆⒁尽之际,可谓智力⒂孤危,战败而亡,诚不得已。向使⒃三国各爱其地,齐人勿附于秦,刺客不行,良将 犹在,则胜负之数,存亡之理⒄,当(tǎng)(34)与秦相较,或未易量。 呜呼!以⒅赂秦之地封天下之谋臣,以事⒆秦之心礼⒇天下之奇才,并力西向,则吾恐秦人食之不得下咽(21)也。悲夫!有如此之势(22),而(23)为秦人积威之所劫,日削月割,以趋于亡(24)。为(25)国者无使为积威之所劫(26)哉!

《信息安全管理概述》word版

第一章信息安全管理概述 一、判断题 1.根据ISO 13335标准,信息是通过在数据上施加某些约定而赋予这些数据的特殊含义。 2.信息安全保障阶段中,安全策略是核心,对事先保护、事发检测和响应、事后恢复起到了统一指导作用。 3.只要投资充足,技术措施完备,就能够保证百分之百的信息安全。 4.我国在2006年提出的《2006~2020年国家信息化发展战略》将“建设国家信息安全保障体系”作为9大战略发展方向之一。 5.2003年7月国家信息化领导小组第三次会议发布的27号文件,是指导我国信息安全保障工作和加快推进信息化的纲领性文献。 6.在我国,严重的网络犯罪行为也不需要接受刑法的相关处罚。 7.信息安全等同于网络安全。 8.一个完整的信息安全保障体系,应当包括安全策略(Policy)、保护(Protection)、检测(Detection)、响应(Reaction)、恢复(Restoration)五个主要环节。

9.实现信息安全的途径要借助两方面的控制措施、技术措施和管理措施,从这里就能看出技术和管理并重的基本思想,重技术轻管理,或者重管理轻技术,都是不科学,并且有局限性的错误观点。 二、单选题 1.下列关于信息的说法是错误的。 A.信息是人类社会发展的重要支柱 B.信息本身是无形的 C.信息具有价值,需要保护 D.信息可以以独立形态存在 2.信息安全经历了三个发展阶段,以下不属于这三个发展阶段。 A.通信保密阶段 B.加密机阶段 C.信息安全阶段 D.安全保障阶段 3.信息安全在通信保密阶段对信息安全的关注局限在安全属性。 A.不可否认性 B.可用性 C.保密性 D.完整性 4.信息安全在通信保密阶段中主要应用于领域。 A.军事 B.商业 C.科研

苏轼《论书》原文与译文

苏轼《论书》原文与译文(节录) 苏轼简介和解题: 苏轼(一零三七年—一一零一年),北宋大文学家、书画家。字子瞻,号东坡居士。眉山(今属四川)人。苏洵子,苏辙兄,三人号称“三苏”。嘉佑进士,官至礼部尚书,追谥文忠。学识渊博,喜奖励后进,其文明白畅达,为“唐宋八大家”之一。诗词开豪放一派, 式,并上溯晋宋诸名家,而能自创新意,用笔丰腴跌宕,,有天真烂漫之趣。存世法书有《答谢民师论文帖》、《黄州寒食诗帖》、《前赤壁赋》、《祭黄几道文》等。他生平论及书法的文字甚多,后人辑有《东坡论书》。 《论书》包括苏轼“论书”、“论古人书”、“自论书”等论述书法的材料,均摘自《东坡集》。 原文: 真本已人昭陵,世徒见此而已,然此本最善。日月愈远,此本当复缺坏,则后生所见愈微愈疏矣。《题兰亭记》 仆尝见欧阳文忠公,云《遗教经》非逸少笔,以其言“观之信若不妄”。然自逸少在时小儿乱真,自不解辨,况数百年后传刻之徐而欲必其真伪,难矣。顾笔画精稳,自可为师法。(题遗教经》笔墨之迹托于有形,有形则有弊,苟不至于无而自乐于一

时,聊寓其心,忘忧晚岁,则犹贤于博弈也。虽然,不假外物而有守于内者,圣贤之高致也,惟颜子得之。《题笔阵图》。 笔成冢墨成池,不及羲之即献之;笔秃千管,墨磨万锭,不作张芝作索靖。《题二王书》 王会稽父子书存于世者盖一二数,唐人褚、薛之流硬黄临放,亦足为贵。《跋褚薛临帖》。 辨书之难,正如听响切脉,知其美怂则叫,目谓必能正名之者皆过也。今官本十卷法帖中,真伪相杂至多,逸少部中有《出宿饯行》一帖乃张说文。又有“不具释智永白”者亦在逸少部中,此最疏谬。余尝于秘阁观墨迹帖似是献之真笔。皆唐人硬黄临本,惟《鹅群》一帖似是献之真笔。又于李玮都尉家见谢尚、王衍等数人书。来源书法屋,书法屋是一个书法学习基地。超然绝俗,考其印记,王涯家本。其他但得唐人临本皆可畜。《辨法帖》 此卷有云:“伯赵鸣而戒晨,爽鸠习而扬武。”此张说《送贾至》一文也。。乃知官帖中真伪相半。《辨官本法帖》 《兰亭》、《乐毅》、《东方先生》三帖皆绝妙,虽摹写屡传,犹有昔人用笔意思,比之《遗教经》则有间矣。《题逸少书》。 译文: 真迹已人昭陵,世人只见此本而已,但此本最完善。日月愈远,此本当更缺坏,一则后人所见愈少愈简陋了。《题兰亭记》 仆曾见欧阳文忠公,说《遗教经》不是逸少笔迹,以其中一句话“观心清净就不虚妄”。然而从逸少在世时,小人乱真,自己不