BT3下破解WPA、WPA2

wep密码早已不再安全了很多软件都可以轻易把它破解出来(具体教程参见本人其他文章)

所以更多的人选择了安全系数更高的WPA甚至WPA2加密方式,这样难道我们广大的蹭网一族只能寄希望于有人不设密码或使用简单的WEP密码?额,太悲观了,我们要主动出击!

下面将给出WPA、WPA2在BT3下的破解方式。

(不过WPA、WPA2破解还是不要抱太大希望,首先CLIS即客户端必须要在线,其次要成功抓取破解的数据包-即握手包,再次即使成功获取握手包,能不能破解出密码也取决于字典好坏与运气等因素)

BT3下破解WPA、WPA2需要用到spoonwpa软件,具体操作可以参见本人spoonwep2的使用教程,两者操作方法大同小异,只是wpa破解比wep多了一步获取握手包的步骤,并且wpa破解必须要在有客户端CLIS的情况下才可以进行!为方便懒人还是把WPA、WPA2教程给出来吧~

1.集成spoonwpa并启动BT3。具体操作方法和spoonwep2一样,把解压得到的lzm文件拷贝到X\bt3\modules目录下

2.启动spoonwpa。在窗体中输入spoonwpa后回车或用从菜单里点击启动

3.设置。(按照自己情况依次选好,不会的看spoonwep2教程不细说了)

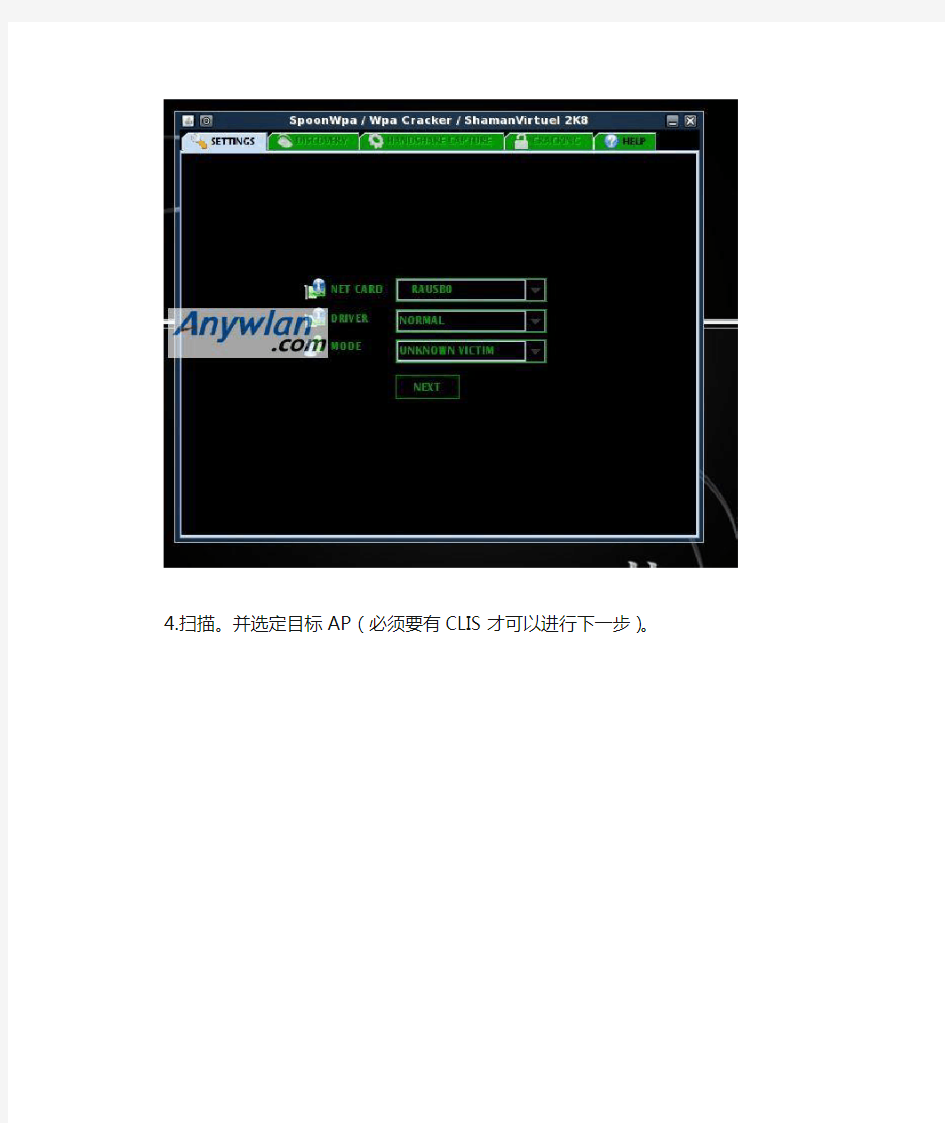

4.扫描。并选定目标AP(必须要有CLIS才可以进行下一步)。

5.获取握手包。点击SELECTION OK后,出现以下画面。再点击LAUNCH AUTOMATED HANDSHAKE CAPTURE

获取握手包过程中

6.破解。

抓到握手包后,自动弹出以下画面

点击中部“金色锁”开始自动破解。下面是破解过程

运气好的话可以成功破解,如图

在WINDOWS XP系统里利用VMware虚拟机启动BT3破解无线WEP和WPA傻瓜版教程!

一、准备工作

1、下载 VMware 虚拟机!虚拟机里运行BT3可以避免硬件兼容性问题启动不了的情况内。

如果不想用虚拟机启动BT3,可以直接刻录BT3光盘从光盘启动电脑破解的人跳过次步骤!(虚拟机只支持USB网卡,内置网请用别的方法启动BT3!)

2、准备一张USB接口的无线网卡推荐几块我用过的无线网卡,按信号强度排名。

WIFI-CITY 卡王→神卡SMA加强版→萨基姆XG-760N(需要改装SMA头)→WG111 V2(需要改装SMA头)

LINKSYS WUSB54G v4(个体差异较大不做比较)

3、下载BackTrack 3 Final正式版(光盘版)

Description: CD Image

Name:: bt3-final.iso

Size: 695 MB

MD5: f79cbfbcd25147df32f5f6dfa287c2d9

SHA1: 471f0e41931366517ea8bffe910fb09a815e42c7

4、下载spoonwep2和spoonwpa 将附件解压后用UltraISO放入bt3-final.iso镜像的bt3/modules的文件夹下即可(不集成只能用BackTrack 3 Final正式版自带spoonwep)

二、利用spoonwep、spoonwep2、spoonwpa开始自动破解

1、WUSB54G v4用spoonwep破解WEP密码

2、神卡用spoonwep2破解WEP密码

3、神卡用spoonwpa破解WPA密码

手把手教你蹭网卡--破解WPA2加密无线网络

手把手教你WPA2加密无线网络 【IT168专稿】随着无线技术的逐步成熟以及无线设备价格的平民化大众化,越来越多的家庭开始使用WLAN这种无线局域网的方式实现随时随地上网冲浪。不过网络安全问题也随之诞生,虽然一些有一定计算机和网络安全水平的用户开始使用WEP或WPA密钥来加密传输的数据包,但是WEP的破解相当容易,据说国外专业人士可以在2分钟内通过工具截获WEP加密过的数据包并解析出WEP密钥来。而以前一直让我们百分之百放心的WPA加密也不再安全。今天我们就来了解下如何暴力破解WPA加密密钥,让用户体会一次盾坚矛更利的感受。 一、实验环境网络拓扑简介: 本文主要采取的是暴力破解WPA加密密钥的方法,这就需要网络中存在足够多的经过WPA加密过的数据包,因此本人选择了一台计算机专门提供这种加密过的数据包,即该计算机与网络中的无线路由器通过WPA验证后不停的通讯。在此基础上再通过另外一台计算机窃取加密数据包并暴力破解。具体设备如下。 AP:D-Link DWL-2000AP+A,负责设置WPA加密信息。 无线客户端:笔记本+D-Link DWL-G122无线网卡,负责保证持续不断的WPA 数据通讯。 监听/破解机:笔记本+NetGear WAG511v2无线网卡,担任捕捉登陆‘握手’会话并破解出KEY的机器。 二、手把手教你暴力破解WPA密文: 不管是破解WPA加密数据还是WEP加密数据我们都需要找到专门的监听和分析软件,类似于有线网络中的sniffer,在无线网络中我们破解主要使用名为

WinAirCrack的强大工具。我们在以前讲解破解WEP密文时已经为各位介绍了该软件的简单使用以及软件下载地址,感兴趣的读者可以查询之前的文章。 安全危机轻松破解无线网络WEP密码上篇 安全危机轻松破解无线网络WEP密码下篇 WinAircrackPack--下载 第一步:下载WinAirCrack程序并解压缩,然后根据之前的文章下载自己无线网卡对应的驱动,将驱动升级为基于atheros芯片的无线网卡。具体方法需要我们到https://www.sodocs.net/doc/ee5699426.html,/support/downloads/drivers这个地址下载适合自己无线网卡品牌的驱动。 第二步:无线网卡准备工作完毕后打开WinAirCrack程序安装主目录,运行其中的airdump.exe。

教你怎么破解别人的无线网络密码 手把手跟我操作就可以啦 很管用

如何破解无线网络密码 随着社会的进步!WIFI上网日益普及,特别是大城市中随便在一个小区搜索一下就能找到好多热点,搜索到热点然后链接上去那么我们就可以尽情的享受免费上网服务了。 不过除了公共场所以及菜鸟用户之外几乎所有的WIFI信号都是加密的,很简单换作是你你也不愿意把自己的带宽免费拿出来给别人用,所以如果你搜索到你附近有热点想免费上网的话请仔细往下学习... 破解静态WEP KEY全过程 首先通过NetStumbler确认客户端已在某AP的覆盖区内,并通过AP信号的参数进行‘踩点’(数据搜集)。

通过上图的红色框框部分内容确定该SSID名为demonalex的AP为802.11b类型设备,Encryption属性为‘已加密’,根据802.11b所支持的算法标准,该算法确定为WEP。有一点需要注意:NetStumbler对任何有使用加密算法的STA[802.11无线站点]都会在Encryption属性上标识为WEP算法,如上图中SSID为gzpia的AP使用的加密算法是WPA2-AES。 我们本次实验的目的是通过捕捉适当的数据帧进行IV (初始化向量)暴力破解得到WEP KEY,因此只需要使用airodump.exe(捕捉数据帧用)与WinAircrack.exe(破解WEP KEY用)两个程序就可以了。 首先打开ariodump.exe程序,按照下述操作:

首先程序会提示本机目前存在的所有无线网卡接口,并要求你输入需要捕捉数据帧的无线网卡接口编号,在这里我选择使用支持通用驱动的BUFFALO WNIC---编号 ‘26’;然后程序要求你输入该WNIC的芯片类型,目前大多国际通用芯片都是使用‘HermesI/Realtek’子集的,因此选择‘o’;然后需要输入要捕捉的信号所处的频道,我们需要捕捉的AP所处的频道为‘6’;提示输入捕捉数据帧后存在的文件名及其位置,若不写绝对路径则文件默认存在在winaircrack的安装目录下,以.cap 结尾,我在上例中使用的是‘last’; 最后winaircrack提示:‘是否只写入/记录IV[初始化向量]到cap文件中去?’,我在这里选择‘否/n’;确定以上步骤后程序开始捕捉数据包。 下面的过程就是漫长的等待了,直至上表中‘Packets’列的总数为300000时即可满足实验要求。根据实验的经验所得:当该AP的通信数据流量极度频繁、数据流量极大时,‘Packets’所对应的数值增长的加速度越大。当程序运行至满足 ‘Packets’=300000的要求时按Ctrl+C结束该进程。 此时你会发现在winaircrack

腾达(Tenda)W311R如何设置无线加密文档

Q:W311R如何设置无线加密?加密设置里的密钥更新周期(3600s)是什么意思?W311R支持哪些无线加密类型? A:为避免他人非法获取本路由器网络资源,我们可以为路由器设置无线加密,密钥更新周期建议用户保持默认3600秒,W311R路由器一共支持七种安全模式。 详细图文解答: 在W311R里里我们可以通过“无线设置”—“安全设置”来设置加密方式和密钥,如下图,先对无线安全模式进行说明: 我公司提供的无线加密安全模式主要有不加密“Disable”以及WEP和WPA两类加密模式,WEP包括开放模式“Open”、共享密钥“Shared”和混合“Mixed WEP”三种; 注释:WEP密钥:可以选择ASCII码(5或13个ASCII,禁止输入 / “‘等非法字符)或者16进制数有效字符(10或26个16进制数)。 WPA包括“WPA—个人”、“WPA2—个人”以及“WPA/WPA2混合个人”三种。 注释:Wi-Fi保护接入(WPA)是改进WEP所使用密钥的安全性的协议和算法。它改变了密钥生成方式,更频繁地变换密钥来获得安全。它还增加了消息完整性检查功能来防止数据包伪造。由于加强了生成加密密钥的算法,因此即便收集到分组信息并对其进行解析,也几乎无法计算出通用密钥。WPA还追加了防止数据中途被篡改的功能和认证功能。 WPA是继承了WEP基本原理而又解决了WEP缺点的一种新技术,所以在选择安全模式时,我们建议用户使用“WPA—个人”或者“WPA2—个人”,并采用加密规则为AES,可以有效防止无线被破密盗用,具体设置如图所示:

注:802.11n 标准只定义了Open-None(Disable),WPA-个人-AES,WPA2-个人-AES这 3种标准加密模式,其它加密方式为非标准,不同厂商之间可能会有兼容性问题。 启用加密后打开无线连接窗口,会看到这个无线信号上已显示WPA加密,输入所设置的密码连接即可: 对经常有客户问到“密钥更新周期”问题,如下图所示: 只有在选择WPA加密模式才会有这一项,我们看到默认情况下为3600秒,这是WPA加密相较于WEP加密强度提升的体现。众所周知WEP加密方式容易被暴力破解,所以WPA加密改变了密钥生成方式,更频繁地变换密钥来获得安全,一旦他人对无线路由器进行攻击以获取握手包来破解你的无线网络时,即便收集到分组信息并对其进行解析,也几乎无法计算出通用密钥。它是一种更科学的加密机制,我们建议用户不用去担心或者修改此项。

卡王(安装,使用,购买)教程全解

怎样才能不被蹭? 这被人蹭的感觉真不好,那么怎样才能不让人蹭呢?我想还是先来看看如何蹭别人,这样才能从根本上了解这其中的一切奥秘。 关于“奶瓶”的介绍

既然说到蹭网,首先让我们来看看我们需要准备什么东西。首先是一个电脑一台路由器一个这类的废话我们就不多说了,现在我们需要的是一个U盘,别小于128MB就行。 将其格式化 先把它格式化了,需要注意的是,一定要选择FAT格式,这点一定要记住,否则下面就没办法继续进行了。格式化完成之后,下面就让我们向着周围的路由器们发起进攻吧。

绰号“奶瓶”的Linux系统 奶瓶这个系统,相信玩无线的朋友应该都会知道。这是一款基于Tiny Core Linux搭建的无线网络安全测试系统,当然由于它是用来安全测试的系统,因此在安全方面自然有着强大的功能。而且,这个系统非常简便易学,因此现在已经逐渐的取代BT3、BT4之类的工具,而逐渐成为了无线网络安全研究的主流系统。今天,我们就要应用这个系统来完成后面的事情。 制作“奶瓶”启动U盘 相比于其它的系统,“奶瓶”最大的优点除了操作简便易懂之外,还有一个优点就是制作U盘启动盘非常容易,而且成功率较高。

UltraISO软件界面 下载好的“奶瓶”系统是一个.iso文件,而大小只有40MB左右,因此我们可以轻易的使用镜像软件将其写入U盘。这里,我们使用了UltraISO这款软件,相比其它的同类型软件,这款显得要简便易懂很多。 导入镜像文件之后,选择写入方式

写入速度很快,一分钟不到 加载引导文件 但是有时候选择直接写入之后,电脑并不能成功从U盘启动“奶瓶”。因此如果制作不成功之后,我们还需要选择手工加载引导文件。

使用Aircrackng破解WPAPSK加密无线网络

使用Aircrack-ng破解WPA-PSK加密无线网络 结合上小节的内容,下面继续是以BackTrack4 R2 Linux为环境,讲述破解WPA-PSK加密无线网络的具体步骤,详细如下。 步骤1:升级Aircrack-ng。 前面在第一章1.3节我们已经讲述了升级Aircrack-ng套装的详细步骤,这里也是一样,若条件允许,应将Aircrack-ng升级到最新的Aircrack-ng 1.1版。由于前面我已经给出了详细的步骤,这里就不再重复。 除此之外,为了更好地识别出无线网络设备及环境,最好对airodump-ng的OUI库进行升级,先进入到Aircrack-ng的安装目录下,然后输入命令如下: airodump-ng-oui-update 回车后,就能看到如下图23所示的开始下载的提示,稍等一会儿,这个时间会比较长,恩,建议预先升级,不要临阵磨枪。 图23 步骤2:载入并激活无线网卡至monitor即监听模式。 在进入BackTrack4 R2系统后,载入无线网卡的顺序及命令部分,依次输入下述命令: startx 进入到图形界面 ifconfig –a 查看无线网卡状态 ifconfig wlan0 up 载入无线网卡驱动 airmon-ng start wlan0 激活网卡到monitor模式 如下图24所示,我们可以看到无线网卡的芯片及驱动类型,在Chipset芯片类型上标明是 Ralink 2573芯片,默认驱动为rt73usb,显示为“monitor mode enabled on mon0”,即已启动监听模式,监听模式下适配器名称变更为mon0。

教你破解WAP2无线路由器SSID密码

关于“奶瓶”的介绍。。https://www.sodocs.net/doc/ee5699426.html,/bbs/index.php 既然说到蹭网,首先让我们来看看我们需要准备什么东西。首先是一个电脑一台路由器一个这类的废话我们就不多说了,现在我们需要的是一个U盘,别小于128MB就行。 将其格式化 先把它格式化了,需要注意的是,一定要选择FAT格式,这点一定要记住,否则下面就没办法继续进行了。格式化完成之后,下面就让我们向着周围的路由器们发起进攻吧。 绰号“奶瓶”的Linux系统 奶瓶这个系统,相信玩无线的朋友应该都会知道。这是一款基于 Tiny Core Linux 搭建的无线网络安全测试系统,当然由于它是用来安全测试的系统,因此在安全方面自然有着强大的功能。而且,这个系统非常简便易学,因此现在已经逐渐的取代BT3、BT4之类的工具,而逐渐成为了无线网络安全研究的主流系统。今天,我们就要应用这个系统来完成后面的事情。 制作“奶瓶”启动U盘

相比于其它的系统,“奶瓶”最大的优点除了操作简便易懂之外,还有一个优点就是制作U盘启动盘非常容易,而且成功率较高。 UltraISO软件界面 下载好的“奶瓶”系统是一个.iso文件,而大小只有40MB左右,因此我们可以轻易的使用镜像软件将其写入U盘。这里,我们使用了UltraISO这款软件,相比其它的同类型软件,这款显得要简便易懂很多。

导入镜像文件之后,选择写入方式 写入速度很快,一分钟不到 加载引导文件 但是有时候选择直接写入之后,电脑并不能成功从U盘启动“奶瓶”。因此如果制作不成功之后,我们还需要选择手工加载引导文件。

引导文件位置 我们首先需要将下载的“奶瓶”的.iso文件解压缩,然后在如上图所示的目录中找到引导文件,然后再进行加载,如此操作之后,再进行U盘的写入。 进入“奶瓶”系统 修改BIOS设置

bt3 bt4 bt5 使用教程大全

软件介绍 本套资源由99d软件站购买,免费提供给网友们下载。99d软件站搜集提供,安全无毒,快捷免费无广告的软件站,请大家多多支持,推荐给你的亲朋好友们! 99d软件站友情提示:作为bt5启动盘,刻盘只需要将CDlinux.iso刻盘就可以了,其他部分可以放在硬盘上看就可以了。上次不小心打包重复了部分文件,造成100m体积的浪费,现在重新打包上传。 至于有朋友问:“里面的PDF要密码密码是多少” 99d测试了全部pdf,没看到任何一个要密码的。如果 你发现要,请说明具体的文件 关键词:bt5 bt5软件 bt5下载 bt5软件下载 bt5教程 bt5破解 bt5破解版 bt5破解版下载 bt5破解教程 bt5光盘 bt5 iso bt5教程 bt5一键中文破解 bt5蹭网卡 bt5破解无线网 bt4 bt4软件 bt4下载 bt4软件下载 bt4教程 bt4破解 bt4破解版 bt4破解版下载 bt4破解教程 bt4光盘 bt4 iso bt4教程 bt4一键中文破解 bt4蹭网卡 bt4破解无线网 BT5(BT4)全称Back Track four,这是一个linux环境的便携系统,可以放到U盘或者盘中启动,对本 身硬盘没有影响,无需在本地安装。

是圈内非常著名的黑客攻击平台,是一个封装好的Linux操作系统,内置大量的网络安全检测工具以及黑 客破解软件等。 BT3~4因可以方便的破解无线网络而出名,其中内置的spoonwep是一个非常悍的图形化破解wep无线网络 密的工具。 BT5(BT4)被广泛用于配合卡皇、卡王、雷凌3070、阿凡达G2000、蓝盾8G/G20、魔影5000G、幻影G3000、风影30G、雷影9000G、无线王5000G、风火轮6000G等等大功率蹭网卡用于破解无线路由密码,达到蹭网目的。而bt5更是出色,步骤更加简化,号称一键破解。 本linux系统光盘介绍: 1、可以光驱、Win下VMware虚拟机启动也可以安装到U盘或者硬盘启动 2、破解工具里面集成了1940年到2012年所有8位数的生日密码,加入0-9,英文26个字母重复形式的 8-10位数密码,另外加入部分常用密码 3、本linux系统和破解工具全部为中文绝无文字障碍,配合我的视频教程包教会破解。 破解说明: 新手只要设置电脑光驱启动,用BT5光盘启动LINUX系统或者使用视频教材用VMware虚拟机启动linux后进行全中文一键破解WEP,WPA方式密码按光盘里目录下的教材进行学习。 1、WEP加密方式分为开放式和共享式: 开放式的加密方式一般可以顺利的注入并破解成功 共享式的加密方式必须要有客户端才能破接。但可以在XP下用别的无线网卡连接要破的AP(多连几次), 有时候可以收到意想不到的效果! 2、WPA的破解属于暴力破解并且必须要客户端 3、要想破接顺利最好用USB线把卡放到窗户边再外接个高增益的天线来提高信号 4、ChinaNet、CTC开头的信号还有AR7WRD和HG520s都是电信送的,没有路由功能的无线猫,是用电脑来拨号的,AP本身只是打开了与电信的桥接功能,并没有在AP内设拨号,也没有打开路由功能,所以你只 能联到AP,除非你也有宽带帐号,不然还是不能上网! 本套资源由99d软件站购买,免费提供给网友们下载。99d软件站搜集提供,安全无毒,快捷免费无广告 的软件站,请大家多多支持,推荐给你的亲朋好友们!

教您破解wpa无线网络密码

教你如何破解无线网络wpa2密码 在动手破解WPA/WPA2前,应该先了解一下基础知识,本文适合新手阅读 首先大家要明白一种数学运算,它叫做哈希算法(hash).这是一种不可逆运算,你不能通过运算结果来求解出原来的未知数是多少,有时我们还需要不同的未知数通过该算法计算后得到的结果不能相同,即你不太可能找到两个不同的值通过哈希得到同一个结果。哈希是一类算法的统称(暂停!移动你的鼠标-猛击右图 ),通常哈希算法都是公开的,比如MD5,SHA-1等等。 我们平时说的WPA密码其实叫PSK(pre-shared key),长度一般是8-63字节,它加上ssid通过一定的算法可以得到PMK(pairwise master key)。 PMK=SHA-1(ssid,psk),PMK的长度是定长的,都是64字节。由于计算PMK的过程开销比较大,是我们破解花费时间长的关键,所以采用以空间换时间的原则把PMK事先生成好,这个事先生成好的表就是常说的HASH表(生成PMK的算法是一种哈希),这个工作就是用airlib-ng这个工具来完成的,我们的快速破解就是这么来的。 认证的时候会生成一个PTK(pairwise temporary),这是一组密钥,具体细节不详细说了,它的生成方法也是采用的哈希,参数是连接的客户端MAC地址、AP的BSSID、A-NONCE、S-NONCE、PMK,其中A-NONCE和S-NONCE是两个随机数,确保每次连接都会生成不同的PTK。PTK的计算消耗很小。PTK加上报文数据采用一定的算法(AES 或TKIP),得到密文,同时会得到一个签名,叫做MIC(message integrality check),tkip之所以被破解和这个mic有很大关系。 四次握手包中含有以上的哪些东西呢?客户端的MAC地址,AP的BSSID,A-NONCE,S-NONE,MIC,最关键的PMK和PTK是不包含在握手包里的! 认证的原理是在获得以上的所有参数后,客户端算出一个MIC,把原文连同MIC 一起发给AP,AP采用相同的参数与算法计算出MIC,并与客户端发过来的比较,如果一致,则认证通过,否则失败。 目前的破解方法是我们获得握手包后,用我们字典中的PSK+ssid先生成PMK(如果有HASH表则略过),然后结合握手包中的(客户端MAC,AP的BSSID,A-NONCE, S-NONCE)计算PTK,再加上原始的报文数据算出MIC并与AP发送的MIC比较,如果一致,那么该PSK就是密钥。- U# {6 B& ^; [% H3 ~ |" A9 t 目前最耗时的就是算PMK,可谓破解的瓶颈。即使搞定了运算量的问题,海量的密钥存储也是个问题(PMK都是64字节长度)!

究学习WPA更换字典和握手包的方法图解

Usb版BT3用SPOONWPA研究学习WPA更换字典和握手包的方法图解 研究学习WPA关键是二个问题。 其一是要生成一个握手包文件(*.cap),取到握手包数据。 其二是要有一个字典文件(*.txt)。 在实际操作过程中会出现这样的情况。一是要导出握手包文件(因一时无法完成研究学习WPA),等下次再继续研究学习时,导入握手包文件。这就要做导入导出握手包文件的操作。二是一个系统自带字典文件不能解决WPA问题,需要用自编的字典文件进行研究。因为字典文件是*.txt文件,因此这个字典可以根据实际情况自已编写,研究学习时可以更换不同的字典。下面就图解详说Usb版BT3在SPOONWPA下更换握手包和字典的操作。 一、更换字典操作。Usb版BT3在SPOONWPA下,系统自带了一个文件名为wordlist.txt 的字典文件,这个字典文件是在系统启动时解压生成的,存放在 /USR/LOCAL/BIN/WIFISPOONFEEDER/SPOONWPA/LIB文件夹下。 在下图页面的情况下可以进行更换字典文件。 更换字典文件按如下操作。 1、回到图标桌面(如下图),点开HOME图标(以下均按红线框内操作。)

2、点下图红线框内图标(向上一级文件夹)。 3、出现下图时,点开USR文件夹

4、点开LOCAL文件夹 5、点开BIN文件夹

6、点开WIFISPOONFEEDER文件夹 7、点开SPOONWPA文件夹

8、点开LIB文件夹 9、下图红线框内的文件wordlist.txt就是字典文件。

10、将自已的字典文件复制到这个文件夹下,并删除原系统自带的字典文件,将自 已的字典文件改文件名为“wordlist.txt”(因为系统必须是这个文件名) 将“电话号码字 典.txt ”改为 “wordlist.txt”

用Wireshark提取WPA握手包,用于破解无线密码,免费上网

用Wireshark提取WPA握手包 进入正文前,先来看一张截图,如图1,使用“aircrack-ng wpa.cap -w password.lst”命令后,程序会提示输入待破解网络的序号,此时只要提供一个序号即可。注意:1:命令中不需要输入麻烦的ESSID;2:存在一个非WPA加密的ESSID。 当你想把含有WPA握手包的CAP文件分享给别人的时候,你可能会发现CAP包是如此的巨大,实际上,对于aircrack-ng程序而言,CAP包中实际需要的信息可能还不超过10KB,如何将这些信息提取出来呢? 从CAP文件中提取WPA的握手包实际上就是提取EAPOL(LAN上的EAP)协议包,在Wireshark的Filter中输入“eapol”即可获得,如图2:

但这样获得的CAP文件用aircrack-ng打开会发现丢失了ESSID,注意:那个非WPA加密的ESSID已经消失了,如图3:

解决的方法:保留CAP包中的Beacon frame,更改Filter为:“eapol or wlan.fc.type_subtype == 0x08”,其中,“0x08”为Subtype,即:“Beacon frame”。如图4:

再次运行aircrack-ng,发现已经恢复了ESSID,如图5:

此时CAP包的体积已经小了很多了。 当然,也可以进一步将EAPOL-STAR包去掉,更改Filter为:“(eapol and eapol.type != 1) or wlan.fc.type_subtype == 0x08”,其中,“type != 1”意思是丢掉STAR包,但这样写Wireshark会给出一个警告,解决方法:只保留包含KEY信息的包,更改Filter为:“eapol.type == 3 or wlan.fc.type_subtype == 0x08”,其中,“3”为KEY信息包的Subtype。如图6:

如何获得WPA握手包&EWSA破解WPA密码教程

获得WPA\WPA2 握手包的方法有很多,下面介绍通过aircrack-ng工具包来载获握手数据包。 1、下载aircrack-ng工具包。 2、终端里输入 sudo airmon-ng start wlan0 启动数据监控模式。 3、终端里输入 sudo airodump -w wpa mon0 ( 此时监控端口应该为 mon0 ,DATA 保存到以wpa命名的文件中了)。 这时大家就可以看到要抓包的AP DATA为0 4、依次:网络连接图标->点鼠标左键->鼠标移到要抓取握手数据包的AP上面点左键->。 5、这时AP会提示你填入密码,随便填几个数字或字母进去(注:但必需是八位,如:AAAAAAAA OR 88888888),然后点击连接。 6、现在可以看到网络连接正在尝试连接无线AP,回头看下步骤3的终端,DATA 已经变为4个了。 7、再打开一个新的终端,输入 sudo aircrack-ng wpa*.cap 会看到里面有一个握手包了。 就是这么简单的了~! 一、关于EWSA EWSA (全称是: Elcomsoft Wireless Security Auditor) 由俄罗斯安全公司Elcomsoft出品。该软件特点是:利用GPU的运算性能快速攻破无线网络WPA-PSK 及WPA2-PSK密码,运算速度相比单独使用CPU可提高最多上百倍。 二、安装 安装过程十分简单,下载EWSA,双击setup.exe后选择英文,后即可见到安装向导。基本上就是一路[Next]就可以安装好。安装好后头一次运行软件会提示为DEMO版本,等15秒以后会自动进入程序。 三、支持的显卡 1、NVIDIA显卡

1分钟内抓到WPA握手包的方法!

感谢6、8、9楼的兄弟们指正,刚刚做了个测试确实最后算出来的密码是错误的,实际上是自己输入的那个(如我在步骤5中输入的12345678),这个贴子就不删了,希望能给兄弟们提个醒,抓到WPA加密的握 手包未必就是合法的! 把我住所附近的无线wep密码破得差不多后,想尝试破wpa密码破解,无奈守株待兔了几天DATA还是0,后来给我发现了下面的方法,1分钟内就可以得到握手包 一、操作环境: 1、操作系统ubuntu 2、aircrack-ng工具包 3、TP-LINK WN322G网卡(ZD1211芯片)这个芯片的wep密码破解方法请这个贴子 https://www.sodocs.net/doc/ee5699426.html,/bbs/viewthread.php?tid=12521 二、步骤如下: 1、确保开机后无线网卡没有自动连接AP网络连接图标->鼠标右键->编辑 连接->

-> 把无线里面的自动连接AP全部删除 2、终端输入 sudo airomon-ng stat wlan0 启动监控模式

3、终端输入 sudo airodump -w wpa mon0 ( 此时监控端口为 mon0 ,DATA保存到以wpa 命名的文件中)

这时大家看到我要抓包的AP DATA为0 4、网络连接图标->点鼠标左键->鼠标移到要抓取握 手包的AP上面点左键-> 5、这时AP要你填入密码,随便填几个数字进去(如:1234578),然后点连接

6、这时可以看到网络连接正在尝试连接AP,回头看下步骤3的终端,DATA变为4个了 7、再开一个终端,输入 sudo aircrack-ng wpa*.cap 看看是不是里面有一个握手包了

破解WPA2密码非常实用的教程!

本教程用于探索无线路由安全漏洞,禁止用于非法用途,违者法律必究(与我无关) 在动手破解WPA/WPA2前,应该先了解一下基础知识,本文适合新手阅读 首先大家要明白一种数学运算,它叫做哈希算法(hash),这是一种不可逆运算,你不能通过运算结果来求解出原来的未知数是多少,有时我们还需要不同的未知数通过该算法计算后得到的结果不能相同,即你不太可能找到两个不同的值通过哈希得到同一个结果。哈希是一类算法的统称,通常哈希算法都是公开的,比如MD5,SHA-1等等。; 我们平时说的WPA密码其实叫PSK(pre-shared key),长度一般是8-63字节,它加上ss id通过一定的算法可以得到PMK(pairwise master key)。PMK=SHA-1(ssid,psk),PMK 的长度是定长的,都是64字节。由于计算PMK的过程开销比较大,是我们破解花费时间长的关键,所以采用以空间换时间的原则把PMK事先生成好,这个事先生成好的表就是常说的HASH表(生成PMK的算法是一种哈希),这个工作就是用airlib-ng这个工具来完成的,我们的快速破解就是这么来的。 认证的时候会生成一个PTK(pairwise temporary),这是一组密钥,具体细节不详细说了,它的生成方法也是采用的哈希,参数是连接的客户端MAC地址、AP的BSSID、A-NONCE、S-NONCE、PMK,其中A-NONCE和S-NONCE是两个随机数,确保每次连接都会生成不同的PTK。PTK的计算消耗很小。PTK加上报文数据采用一定的算法(AES或TKIP),得到密文,同时会得到一个签名,叫做MIC(message integrality check),tkip之所以被破解和这个m ic有很大关系。 四次握手包中含有以上的哪些东西呢?客户端的MAC地址,AP的BSSID,A-NONCE,S-NONE,MIC,最关键的PMK和PTK是不包含在握手包里的! 8 A2 m6 T& }) U2 J认证的原理是在获得以上的所有参数后,客户端算出一个MIC,把原文连同MIC一起发给AP,AP采用相同的参数与算法计算出MIC,并与客户端发过来的比较,如果一致,则认证通过,否则失败。 目前的破解方法是我们获得握手包后,用我们字典中的PSK+ssid先生成PMK(如果有HASH 表则略过),然后结合握手包中的(客户端MAC,AP的BSSID,A-NONCE,S-NONCE)计算P TK,再加上原始的报文数据算出MIC并与AP发送的MIC比较,如果一致,那么该PSK就是密钥。 目前最耗时的就是算PMK,可谓破解的瓶颈。即使搞定了运算量的问题,海量的密钥存储也是个问题(PMK都是64字节长度)! 最近出来的tkiptun-ng只是可以解开使用tkip加密了的数据包,并不是说能够快速算出P MK或PSK。如果感兴趣,可以到书店看看讲哈希的书,说不定你把这些HASH算法都破解出来了。

快速抓无客户端的握手包

快速抓无客户端的握手包 抓到WPA加密的握手包未必就是合法的! 把我住所附近的无线wep密码破得差不多后,想尝试破wpa密码破解,无奈守株待兔了几天DATA 还是0,后来给我发现了下面的方法,1分钟内就可以得到握手包 一、操作环境: 1、操作系统ubuntu 2、aircrack-ng工具包 3、TP-LINK WN322G网卡(ZD1211芯片)这个芯片的wep密码破解方法请这个贴子 https://www.sodocs.net/doc/ee5699426.html,/read.php?tid-3500.html (同样方法用beini也可以达到同样的效果) 二、步骤如下:1、确保开机后无线网卡没有自动连接AP网络连接图标->鼠标右键->编辑连接-> 把无线里面的自动连接AP全部删除

2、终端输入sudo airomon-ng stat wlan0启动监控模式 3、终端输入sudo airodump-w wpa mon0(此时监控端口为mon0,DATA保存到以wpa命名的文件中)

4这时大家看到我要抓包的AP DATA为04、网络连接图标->点鼠标左键->鼠标移到要抓取握手包的AP上面点左键->

5、这时AP要你填入密码,随便填几个数字进去(如:1234578),然后点连接 6、这时可以看到网络连接正在尝试连接AP,回头看下步骤3的终端,DATA变为4个了

呵呵兄弟们注意到没,前后时间为48秒! 注:这个方法只能在刚开机进入系统时用,而且每次只能使用一次,如果要得到别的WPA加密的AP的握手包只能重复步骤1,然后重启ubuntu,具体原因不明。工作原理跟你有两台电脑一样,其中一台进行抓包,而另一台与AP进行尝试连接,从产生握手包让第一台抓到此方法估计对所有在无线网卡打开监控模式后,监控端口与原先的端口不一样的网卡都有效(我的无线网卡端口是wlan0,监控端口为mon0)

bt4使用方法

“BT4”全称是BackTrack4。实就是个linux系统,和BT3比较,irCrack-NG 1.0 rc2升级为AirCrack-NG 1.0 rc3。在BT3的-2、-3、-4、-5攻击模式下增加了-6、-7攻击模式,破解速度更快集成度更高,同时支持更多的网卡进行注入。BT3不支持的卡可以在BT4下试下。这次就讲讲BT4的使用教程。(注:如果只需破解wep加密的AP,无需使用BT4,BT3即可。但是,WPA,WPA2之类的加密模式,只能在BT4下破解。) BT4的使用方法总共有3种: 1.将BT4下载到U盘当中,适当设置后,将电脑改成U盘启动(开机时进入BIOS设置),重启即可进入BT4界面。(下次更新,请大家自己多关注。) 2.将BT4刻录到光盘中,并将电脑改成光驱启动,重启。(此方法虽然一劳永逸,但是比较伤光驱,所以不推荐。) 上面两种方法都不可避免要,重启电脑,进入另一个系统,好像不是很方便。所以,这次主要讲讲第三种办法: 3.在虚拟机下安装BT4,进行破解。直接虚拟一个linux的系统,无需再重启,就可以在windows系统上进行BT4破解。(值得注意的是,因为虚拟机无法使用你笔记本的内置无线网卡,用这种办法则必须要有一个外置的无线网卡,可以去淘宝上搜:大功率网卡,类型很多,价格也不是很贵。我倒是有一个,约个时间借我的也行。用这个搜索到的信号往往比用自带的强3.4倍,破解之后就可用这个代替自带的网卡上网。如果你不想买,就只能使用前2种办法了。) ——————————————————————————————————————————————————————开始讲解:虚拟机下安装BT4第一步:下载虚拟机和BT4的镜像。(虚拟机VMware,晨光中有的下载。BT4的镜像还没,我下回找个机会上传晨光。) 第二步:打开虚拟机,点击新建虚拟机,如图,选择典型

高速破解无线路由密码WPA-AES-TKIP-WPA2-PSK的加密

基本的WPA PMK Hash 制作方法及在进行WPA-PSK/WPA2-PSK 破解时的Hash 的使用方法。 1.Hash 制作篇以下涉及工具的Windows 版本操作步骤与其Linux 下版本完全一致,大家对照进行 即可。 具体步骤:在进入到Linux Shell / Windows Command 下后,先使用genpmk 这个工 具来构建预运算Hash Table,这里需要指定针对目标的ESSID,命令如下: genpmk -f dictionary -d hash -s SSID 参数解释: -f 这里跟上采用的字典 -d 生成的Table 文件名称 -s 目标AP 的ESSID -------------------------------------------------------------------------------------------------------------------------------------- 过程: 从网上下载Cowpatty-4.0-win32 内包 Genpmk 到的软件放入C:/ 下,

替换 Readme 为-- .txt 文本格式的字典(释:找一个简单的密码字典试一下手,时间就会短一点) 回到DOS/SHELL界面 运行 cd .. cd\ cd c:\Cowpatty-4.0-win32 Genpmk.exe -f 0-9.8位纯数密码.txt -d dlink-birth.hash -s dlink

回车Enter 运行 (释:随字典的大小决定Hash彩虹表制作时间的长短) 要耐心的等待哦·别放弃呀!我有一次制作的时间就5小时以上,耐心。耐心的等待。。。

笔记本内置网卡,高效抓取WPA密码握手包的技巧

用笔记本内置的标准功率100MW网卡,经常扫描到的信号很好,明明有客户端,但不能让其断开AP与客户端连接,得不到握手包,很是郁闷, 相信很多人有我这样的感受,从现开始,不再需要大功率网卡,也照样能高概率成功。 一、世上无难事,坚信一定能获取握手包; 二、获取握手包的难易程度与加密方式(AES、SKIP)无关; 三、足够强的无线路由信号强度(至少-75)是快速获取握手包的重要因素; 四、客户端的无线信号也必须足够强(至少-70),否则,攻击时客户端不会掉线重接; 五、BT4(BT5)、benni、minidwep-gtk都能获取高质量的握手包; 六、信号过弱下获得的握手包往往四次握手过程的数据不全,甚至是无效数据; 七、扫描时软件显示没有客户端的AP,有时也有客户机在线的,你不妨点击“L启动”,若DATA中有数据,但看不到客户端,说明AP与客户端之间有通讯,只是你距离客户端比AP 更远。 八、解决信号弱的有效办法,大致定位AP方位,向前靠近AP发射点接收信号。本人有一次拿着笔记本(内置BCM4312 网卡)到对方AP家门口或窗户下,AP信号强度约-42,客户端信号强度-55,五分钟就捕捉到握手包。 九、AP方位的确定,可用测量AP信号强度的软件,不断移动、变换位置,依据PWR数据,粗略判定。 后记:正规厂家生产的路由器必须符合国家标准,最高功率不超过100MW。 其发射距离、覆盖能力,大同小异。 高增益天线或多天线只是提高收发射效率,定向天线只能增强主向的单位面积比功率,但不会增加总功率。 不同品牌的路由器,因使用芯片不同,配套电路元器件质量的不同,其传输效能、长时间稳定运行的综合性能有差异。 外置网卡的信号强度显示比内置卡虚高,往往信噪比不佳,实测许多信号源无法连接!

bt4破解wpa2步骤

bt4破解wpa2步骤 2010-05-21 10:11 BT4全称Back Track four,这是一个linux环境的便携系统,可以放到U盘或者光盘中启动,对本身硬盘没有影响,无需在本地安装 是圈内非常著名的黑客攻击平台,是一个封装好的Linux操作系统,内置大量的网络安全检测工具以及黑客破解软件等。 BT3~4因可以方便的破解无线网络而出名,其中内置的spoonwep是一个非常强悍的图形化破解WEP无线网络密码的工具。 一、既然有系统了, 1.一个U盘启动制作工具就行:unetbootin-windows-356 下载地址:https://www.sodocs.net/doc/ee5699426.html,/blog/attachments/month_0906/t2009621225526.rar 2.spoonwep-wpa破解工具用于BT4下的deb安装包 迅雷下载地址:(已经修正下载地址,打开迅雷,然后复制以下地址即 可)thunder://QUFodHRwOi8vbXkueHd0b3AuY29tL2ZpbGVteS8yMDA5MDUxNy82NzljMTNkMi4xLmRlYlpa 二、运行unetbootin制作BT4的U盘启动系统。 点确定就开始制作了。 在这里需要泡杯茶点支烟等一下。 从ISO文件里提取文件拷贝到U盘里需要一段时间。 完成之后,不要重启,再把刚刚下到的“spoonwep-wpa破解工具用于BT4下的deb安装包”手动拷贝到U盘根目录下面,自己记好它好的名字,方便到BT4下找到它。 三、启动BT4 在BIOS里面设置从U盘启动,这个无法截图,自己摸索吧。呵呵~~ 四、进入BT4 登陆的用户名:root,密码:toor startx命令启动图形化界面。 五、安装spoonwep-wpa-rc3.deb包 点击左下角的开始菜单,点击一个叫system mune的弹出菜单,再点击“storeage media”,会打开一个窗口,点击窗口上面有个刷新的按钮,在窗口下面空白的地方会列出你的硬盘和外设,进

WEP密钥破解实验

Lab-7 无线安全之WEP密钥破解 不积跬步,无以至千里

WEP是Wired Equivalent Privacy的简称,WEP安全技术源自于名为RC4的RSA数据加密技术,以满足用户更高层次的网络安全需求。有线等效保密(WEP)协议是对在两台设备间无线传输的数据进行加密的方式,用以防止非法用户窃听或侵入无线网络。不过密码分析学家已经找出WEP 好几个弱点,因此在2003年被Wi-Fi Protected Access (WPA) 淘汰,又在2004年由完整的IEEE 802.11i标准(又称为WPA2)所取代。WEP 虽然有些弱点,但也足以吓阻非专业人士的窥探了。 无线路由器加密方式通常有两种方式加密: ●第一种是WEP密钥加密 ●第二种是WPA密钥加密 本章首先给大家介绍的是WEP密钥加密原理和破解方法以及如何预防WEP 被破解的风险。从攻、守两方面详细给大家介绍WEP详细相关知识。 1.WEP密钥 1.1WEP加密类型 首先,WEP加密采用的是64位和128位加密密钥的方式,密钥为10 个十六进制字符(0-9 和A-F)或 5 个ASCII 字符;对于128 位加密,加密密钥为26 个十六进制字符或13 个ASCII 字符。64 位加密有时称为40 位加密;128 位加密有时称为104 位加密。 1.2WEP加密分析 WEP加密方式使用了RSA开发的RC4 ping算法。全称为有线对等保密(Wired Equivalent Privacy,WEP)是一种数据加密算法。用于提供等同于有线局域网的保护能力。使用了该技术的无线局域网,所有的客户端与无线接入点的数据都会以一个共享的密钥进行加密,密钥的长度有40位至256位两种,密钥越长,黑客就需要更多的时间进行破解。 如图7-1所示,为WEP的数据帧结构说明:

1分钟内抓到WPA握手包的方法

1分钟内抓到WPA握手包的方法 感谢6、8、9 楼的兄弟们指正,刚刚做了个测试确实最后算出来的密码是错误的,实际上是自己输入的那个(如我在步骤5 中输入的12345678),这个贴子就不删了,希望能给兄弟们提个醒,抓到WPA 加密的握手包未必就是合法的!把我住所附近的无线wep 密码破得差不多后,想尝试破wpa 密码破解,无奈守株待兔了几天DATA 还是0,后来给我发现了下面的方法,1 分钟内就可以得到握手包 一、操作环境: 1、操作系统ubuntu 2、aircrack-ng 工具包 3、TP-LINK WN322G 网卡(ZD1211 芯片)这个芯片的wep 二、步骤如下: 1、确保开机后无线网卡没有自动连接AP 网络连接图标->鼠标右键->编辑连接-> -> 把无线里面的自动连接AP 全部删除 2、终端输入sudo airomon-ng stat wlan0 启动监控模式 3、终端输入sudo airodump -w wpa mon0 ( 此时监控端口为mon0 ,DATA 保存到以wpa 命名的文件中) 这时大家看到我要抓包的AP DATA 为0 4、网络连接图标->点鼠标左键->鼠标移到要抓取握手包的AP 上面点左键-> 5、这时AP 要你填入密码,随便填几个数字进去(如:1234578),然后点连接

6、这时可以看到网络连接正在尝试连接AP,回头看下步骤3 的终端,DATA 变为4 个了 7、再开一个终端,输入sudo aircrack-ng wpa*.cap 看看是不是里面有一个握手包了呵呵兄弟们注意到没,前后时间为48 秒! 注:这个方法只能在刚开机进入系统时用,而且每次只能使用一次,如果要得到别的WPA 加密的AP 的握手包只能重复步骤1,然后重启ubuntu,具体原因不明。 工作原理跟你有两台电脑一样,其中一台进行抓包,而另一台与AP 进行尝试连接,从产生握手包让第一台抓到此方法估计对所有在无线网卡打开监控模式后,监控端口与原先的端口不一样的网卡都有效(我的无线网卡端口是wlan0,监控端口为mon0)

相关文档

- WAP2无线密码的破解

- 卡王(安装,使用,购买)教程全解

- wep和wap2无线路由暴力破解

- BT4无线破解教程

- 全程图解“奶瓶”破解无线WEP.WPA.WPA2 密码实用教程+EWSA暴力破解资料

- 免费上网教程,免费上网软件传说中的奶瓶Beini-1.2.1,BT3,BT4,BT5,BT6全部打包下载

- bt4支持的无线网卡--吐血整理

- BT4无线破解教程(实战篇)

- BT4之minidwep-gtk工具破解方法(超详细教程教你破解WEP WPA无线网络)

- WAP2无线详细破解教程

- 教你破解WAP2无线路由器SSID密码

- 全程图解“奶瓶”破解无线WEP[1].WPA.WPA2_密码实用教程+EWSA暴力破解

- WiFi通信的安全分析

- 教你破解wappskwsp2路由器密码真实有效

- 无线网奶瓶破解教程

- 详细wifi破解教程

- bt4破解wpa2步骤

- BT3下破解WPA、WPA2

- BT5 中文版破解WPA2 WPA简单过程教程 原创

- BT8_中文版破解WPA2_WPA全过程教程