三层交换机与防火墙设置

CLI Switch Layer3 VLAN 设定

2005/01/12 网站服务条款转寄友善打印CLI Layer3 VLAN Configuration

*本说明文件适用于D-Link Console 使用Command Line Switch。

**本设定范例文件,只适用于Console模式下设定。

***以下设定设备以D-Link DES-3326S 及DFL-1500为范例。

目的:

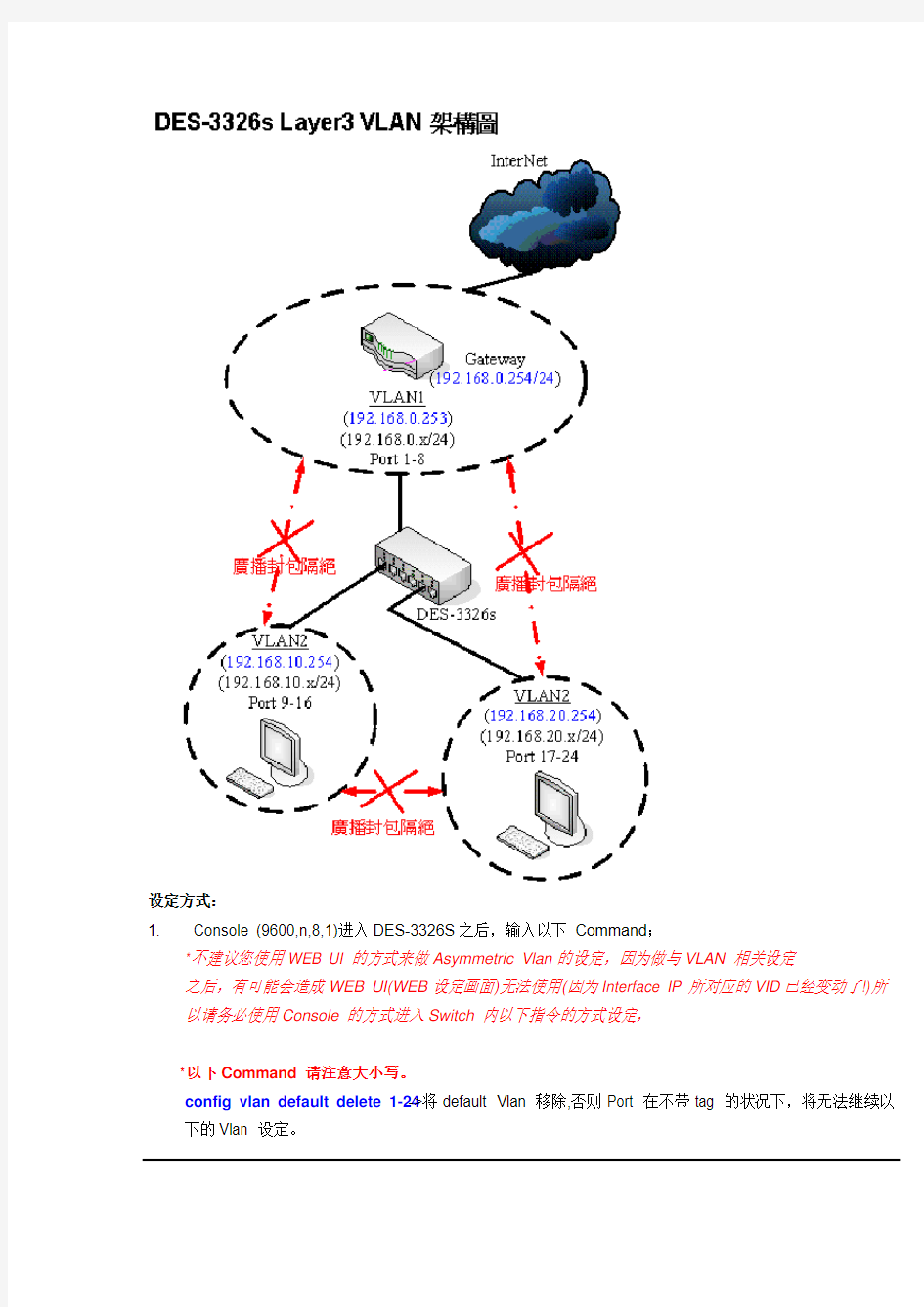

DES-3326s 为最上端Switch,共划分三个VLAN来达到阻隔广播封包的目的,且还必须透过Layer 3 的方式达到每个VLAN 之间都可以透过TCP/IP 通讯协议互相Routing(互通),并且统一由位于VLAN 1 的Gateway 连上Internet。

架构图;

设定方式:

1.Console (9600,n,8,1)进入DES-3326S之后,输入以下Command;

*不建议您使用WEB UI 的方式来做Asymmetric Vlan 的设定,因为做与VLAN 相关设定

之后,有可能会造成WEB UI(WEB 设定画面)无法使用(因为Interface IP 所对应的VID已经变动了!)所以请务必使用Console 的方式进入Switch 内以下指令的方式设定,

*以下Command 请注意大小写。

config vlan default delete 1-24->将default Vlan 移除,否则Port 在不带tag 的状况下,将无法继续以下的Vlan 设定。

create vlan vlan1 tag 10->新增一个Vlan;Vlan Name 为Vlan1,

Vlan Tag(等于VID) 为10。

create vlan vlan2 tag 20->新增一个Vlan;Vlan Name 为Vlan2,

Vlan Tag(等于VID) 为20。

create vlan vlan3 tag 30->新增一个Vlan;Vlan Name 为Vlan3,

Vlan Tag(等于VID) 为30。

config vlan vlan1 add untagged 1-8->设定Vlan1 的Port 范围为Port

1-8,且不带Tag。

config vlan vlan2 add untagged 9-16->设定Vlan2 的Port 范围为Port

9-16,且不带Tag。

config vlan vlan3 add untagged 17-24->设定Vlan3 的Port 范围为Port

17-24,且不带Tag。

create ipif if_vlan1 192.168.0.253/24 vlan1 state enable

->针对Vlan1 指定一个IP Interface(if_vlan1),IP 地址为192.168.0.253。

create ipif if_vlan2 192.168.10.254/24 vlan2 state enable

->针对Vlan2 指定一个IP Interface(if_vlan2),IP 地址为192.168.10.254。

create ipif if_vlan3 192.168.20.254/24 vlan3 state enable

->针对Vlan3 指定一个IP Interface(if_vlan3),IP 地址为192.168.20.254。

create iproute default 192.168.0.254->设定Default route 位置为最上

端gateway 192.168.0.254

save->储存设定

*设定完成之后,若要进入DES-3226s 的WEB UI的话,请使用各个VLAN 的interface IP即可。

2.完成以上Switch 端设定之后,您可以将VLAN 2 底下PC 的IP 设定为与VLAN 2

Interface 同一网段,并将通讯闸指向192.168.10.254(VLAN 1,VALN 3亦同),此时由

于Switch 会自动新增这三个网段的Routing,所以您可以发现,当作完这些动作之后,

VLAN 1、VLAN 2、VLAN 3、已经可以透过IP的方式互通了。

不过实际上VLAN 还是有切开的,所以广播封包是无法穿透过VLAN 之间的(例如网络

芳邻将无法使用,使用者必须额外架设Wins Server 方可解决此问题),唯有使用TCP/IP

通讯协议的工作才可以透过Routing 的方式达到通讯的目的。

由于Switch上的另外两个网段(VLAN2,192.168.10.x、VLAN3,192.168.20.x),也需要透

过VLAN1的Gateway 192.168.0.254 连上Internet,先前步骤一的地方已经指定Default

Route(代表除了192.168.10.x、192.168.20.x、192.168.0.x这三个网段以外的任何一个

目的地IP ,都由Gateway 192.168.0.254 转送),所以接着还要到上端Gateway 设

定当封包由Gateway 192.168.0.254 回送至192.168.10.x及192.168.20.x这两个网段

的Static Route(静态路由)。

3.*以下Static Route 设定方式以D-Link DFL-1500防火墙为设定范例,若您使用为其它非D-Link Router

或Firewall 的话,相关Static Route 设定方式请自行联络设备Technical Support。

**DFL-1500其它与Static Route 无关之设定于此不再赘述,其它设定请参照DFL-1500

相关设定文件。

3.1首先至Advanced->Routing中新增192.168.10.0/24 及192.168.20.0/24 这两个网段的Static

Route,Gateway 都设定为192.168.0.253(Vlan 1 interface IP)。

3.2 接着再到Advanced Setting->NAT 中,1.将Network Address Translation Mode 变更为”Full Feature”。2.点击下方Apply 之后完成设定。

3.3Advanced Setting->NAT->NAT Rule中,新增两笔NAT Rule,

第一笔为Source IP 为192.168.10.0,Netmask为255.255.255.0 Type 为Many-to-One,勾选Auto choose IP from WAN ports。

点击下方Apply 之后完成设定。

第二笔为Source IP 为192.168.20.0,Netmask为255.255.255.0

Type 为Many-to-One,勾选Auto choose IP from WAN ports。

点击下方Apply 之后完成设定。

*完成设定之后,可以在NAT Rule List 中看到刚刚新增的NAT Rule。

3.4 完成以上设定之后,请务必到System Tools->System Utilitys->Save Configuration中,将上述的设定储存之后才算设定完成。

验证方式:

1.完成设定之后,可以在Vlan2 或Vlan3 下的PC 来做Ping 的指令,来验证测试以上设定是否成功。

VLAN2(192.168.10.0/24 GW:192.168.10.254)

VLAN3(192.168.20.0/24 GW:192.168.20.254)

2. 或是用Tracert 的指令,来测试Routing 是否有正确的转送。

三层交换机端口IP地址配置方法

三层交换机端口IP地址配置方法 目前市场上的三层交换机有2种方式可以配置交换机端口的lP地址,一是直接在物理端口上设置.二是通过逻辑VLAN端口间接设置。为了分析这2种配置方法在交换机实际运行中会产生哪些差别.在详细分析了三层交换机端口工作原理的基础上.搭建测试环境,主要从端口初始化和三层路由收敛过程分析了2种方式的不同。通过分析发现,在交换机物理端口上直接配置IP地址,可以节省生成树协议(STP,Spanning Tree Protocol)收敛所需的时间,并且不需要规划额外的VLAN。为日后的运行维护工作带来了方便。 三层变换机能够快速地完成VIAN间的数据转发,从而避免了使用路由器会造成的三层转发瓶颈,目前已经在企业内部、学校和住宅小区的局域网得到大量使用。在配置三层交换机端口lP地址时,通常有2种方法:一是直接在物理端口上设置lP地址,二是通过逻辑VLAN端口间接地设置IP地址。 作者所在单位日前购得一批三层交换机,最初只立持第2种配置方法但在厂家随后升级的软件版本中可以支持以上2种配置方法。为了比较这2种方法的优缺点,本文首先阐述了三层交换机的工作原理,然后比较了这2种方法的操作命争和端口初始化时间.并通过测试得出结论。 1、三层交换机的工作原理 传统的交换技术是在OSI网络参考模型中的第二层(即数据链路层)进行操作的,而三层交换技术是在网络模型中的第三层实现了数据包的高速转发,利用第三层协议中的信息来加强笫二层交换功能的机制(见图1) 从硬件的实现上看,目前笫二层交换机的接口模块都是通过高速背扳/总线交换数据的。在第三层交换机中,与路由器有关的第三层路由硬件模块也插接在高速背板/总线上,这种方式使得路由模块可以与需要路由的其他模块高速地进行数据交换,从而突破了外接路由器接口速率的限制。 假设有2个使用IP协议的站点,通过第三层交换机进行通信的过程为:若发送站点1在开始发送时,已知目的站点2的IP地址,但不知遒它在局域网上发送所需要的MAC地址,则需要采用地址解析(ARP)来确定站点2的MAC地址。站点1把自己的IP地址与站点2的IP地址比较,采用其软件配置的子网掩码提取出网络地址来确定站点2是否与自己在同一子网内。若站点2与站点1在同一子网内,那么站点1广播一个ARP请求,站点2返回其MAC地址,站点1得到站点2的MAC地址后将这一地址缓存起来,并用此MAC地址封包转发数据,第二层交换模块查找MAC地址表确定将数据包发向目的端口。若2个站点不在同子网

ISA Server防火墙策略设置

ISA Server防火墙策略设置 上传时间:2009-02-25 | 作者:盛后敏| 来源:新华3++网络学院| 点击:709 我们大家都知道防火墙的功能,它是对流经它的网络通信进行扫描,这样能够过滤掉一些攻击,以免其在目标计算机上被执行。防火墙还可以关闭不使用的端口。而且它还能禁止特定端口的流出通信,封锁特洛伊木马。最后,它可以禁止来自特殊站点的访问,从而防止来自不明入侵者的所有通信。 在网络专业级防火墙中有两种类型的防火墙,一种是软件防火墙,软件防火墙工作在OSI 七层模型的后五层,对封包加以过滤,软件防火墙需要用到CPU 的运算,它工作于系统接口与NDIS 之间,用于检查过滤由NDIS 发送过来的数据,在无需改动硬件的前提下便能实现一定强度的安全保障,但是由于软件防火墙自身属于运行于系统上的程序,不可避免的需要占用一部分CPU 资源维持工作,而且由于数据判断处理需要一定的时间,在一些数据流量大的网络里,软件防火墙会使整个系统工作效率和数据吞吐速度下降,甚至有些软件防火墙会存在漏洞,导致有害数据可以绕过它的防御体系,给数据安全带来损失。另一种也就是我们许多企业里使用的硬件防火墙,硬件防火墙是一种以物理形式存在的专用设备,通常架设于两个网络的驳接处,直接从网络设备上检查过滤有害的数据报文,位于防火墙设备后端的网络或者服务器接收到的是经过防火墙处理的相对安全的数据,不必另外分出CPU 资源去进行基于软件架构的NDIS 数据检测,可以大大提高工作效率。虽然硬件防火墙更稳定,性能更好,但是价格成为现在很多企业选择它的障碍。 我今天就给大家来介绍一款软件防火墙-----ISA Server 防火墙。那什么是ISA 呢?它是由Internet Security and Acceleration( 安全和加速) 的缩写得到的。它也能用于代理服务器。是一款强大的企业防火墙。是由微软公司提供的,与微软网络操作系统很好的接入,对于使用微软操作系统的服务器是一种不错的选择;那我现在就把它的功能给介绍一下吧! 1 、安全连接Internet 2 、加快Web 访问速度 3 、多网络支持 4 、网络之间的访问 5 、VPN 支持 6 、安全发布服务器 好的,刚才ISA 的功能已经给大家介绍过来,我们就来学习一下配置防火墙最基本的操作---- 策略设置,我们大家都知道在防火墙中有一个默认策略就是任何通讯都是拒绝的,我们要让网络能够通讯一定要建立一条规则,如下图: 我们在这里建立访问规则,如果要是发布Web 服务器就选择“ Web 服务器发布规则”,其他的根据相应的选择就可以了

三层交换机配置实例

---------------------------------------------------------------最新资料推荐------------------------------------------------------ 三层交换机配置实例 三层交换综合实验一般来讲,设计方案中主要包括以下内容: 用户需求需求分析使用什么技术来实现用户需求设计原则拓扑图设备清单一、模拟设计方案【用户需求】 1. 应用背景描述某公司新建办公大楼,布线工程已经与大楼内装修同步完成。 现公司需要建设大楼内部的办公网络系统。 大楼的设备间位于大楼一层,可用于放置核心交换机、路由器、服务器、网管工作站、电话交换机等设备。 在每层办公楼中有楼层配线间,用来放置接入层交换机与配线架。 目前公司工程部 25 人、销售部 25人、发展部 25 人、人事部 10 人、财务部加经理共 15 人。 2. 用户需求为公司提供办公自动化、计算机管理、资源共享及信息交流等全方位的服务,目前的信息点数大约 100 个,今后有扩充到 200 个的可能。 公司的很多业务依托于网络,要求网络的性能满足高效的办公要求。 同时对网络的可靠性要求也很高,要求在办公时间内,网络不能宕掉。 1 / 14

因此,在网络设计过程中,要充分考虑到网络设备的可靠性。 同时,无论是网络设备还是网络线路,都应该考虑冗余备份。 不能因为单点故障,而导致整个网络的瘫痪,影响公司业务的正常进行。 公司需要通过专线连接外部网络。 【需求分析】为了实现网络的高速、高性能、高可靠性还有冗余备份功能,主要用于双核心拓扑结构的网络中。 本实验采用双核心拓扑结构,将三层交换技术和 VTP、 STP、EthernetChannel综合运用。 【设计方案】 1、在交换机上配置 VLAN,控制广播流量 2、配置 2 台三层交换机之间的 EthernetChannel,实现三层交换机之间的高速互通 3、配置 VTP,实现单一平台管理 VLAN,同时启用修剪,减少中继端口上不必要的广播信息量 4、配置 STP,实现冗余备份、负载分担、避免环路 5、在三层交换机上配置 VLAN 间路由,实现不同 VLAN 之间互通 6、通过路由连入外网,可以通过静态路由或 RIP 路由协议【网络拓扑】根据用户对可靠性的要求,我们将网络设计为双核心结构,为了保证高性能,采用双核心进行负载分担。 当其中的一台核心交换机出现故障的时候,数据能自动转换到另一台交换机上,起到冗余备份作用。 注意: 本实验为了测试与外网的连通性,使用一个简单网络【设备

ISA2006从安装到配置完全教程

ISA Server 2006是目前企业中应用最多的ISA版本,该版本增强了对OWA发布和多个Web 站点发布的支持,并新增了对SharePoint Portal Server发布的支持;新增了单点登录特性,支持针对通过某个Web侦听器所发布的所有 Web 服务的单点登录;新增了服务器场功能,支持通过多个Web服务器组成服务器群集以实现负载均衡,并且此特性无需Windows的NLB 或群集支持;强化了DDOS防御功能,极大的增强了对于DDOS攻击的防范能力。下面让我们来看看如何搭建ISA Server 2006的实验环境。 一、实验环境: 按如图1所示拓扑图构建域环境,域名为https://www.sodocs.net/doc/196707081.html,。其中域控制器主机名为DC_Server。将主机ISA_Server加入到域中,成为域成员服务器,然后增加第2块网卡,连接内部网络的网卡标识为LAN,连接外部网络的网卡标识为WAN,该主机作为ISA防火墙。外部Internet客户机主机名为WAN_Client,它是工作组中的计算机。 二、查看域控制器和ISA防火墙的TCP/IP设置 1、ISA服务器网卡配置情况: ISA防火墙有2块网卡,更改网卡标识如图2所示。

使用命令【ipconfig/all】查看ISA防火墙的IP设置情况,如图3所示。 2、域控制器网卡配置情况:

使用命令【ipconfig/all】查看域控制器的IP设置情况,如图4所示。 本文是ISA Server 2006 速战速决实验指南第二部分,以第一部分里我们讲述了ISA Server 2006实验环境的搭建,本次将详细讲术ISA Server 2006企业版的安装…… 【IT专家网独家】本文是ISA Server 2006 速战速决实验指南第二部分,以第一部分里我们讲述了ISA Server 2006实验环境的搭建,本次将详细讲术ISA Server 2006企业版的安装…… 一、安装ISA Server 2006企业版 以域管理员身份登录到需要安装ISA Server 2006的主机(ISA_Server)上,放入光盘运行程序,出现如图1所示界面。

最新整理三层交换机固定ip上网配置地址教程

三层交换机固定i p上网配置地址教程交换机除了能够连接同种类型的网络之外,还可以在不同类型的网络(如以太网和快速以太网)之间起到 互连作用。这篇文章主要介绍了h3c交换机m a c地址绑定、三层交换机固定i p上网、三层交换机端口配置i p 地址的方法,需要的朋友可以参考下 可以通过以下两种方法来实现: 方法一、通过三层交换机自带的网管功能来实现控制多网段电脑网速、跨网段限制电脑上网行为以及跨网段实现交换机端口限速、跨网段实现三层交换机固定I P 上网。 两种设置I P地址的命令:一种直接在物理端口上设置I P地址,设置过程比较简单。例如在作者单位新购三层交换机上配置端口1/0/1为路由端口,I P地址为172.16.1.0,O S P F采用点到点类型,配置过程如下: #i n t e r f a c e E t h e r n e t1/1 #p o r t l i n k-m o d e r o u t e #i p a d d r e s s172.16.1.0255.255.255.0 #o s p f n e t w o r t-t y p e p2p 第二种I P地址配置方式是通过逻辑V L A N设置I P地

址,需先给V L A N设置I P地址,然后将物理端口配置在V L A N下。为了保证I P地址和物理端口一一对应的关系。例如在和上面一样的三层交换机上要配置端口1/0/1为路由端口,并配置端口的V L A N I D为101,V L A N 101 I P 地址为172.16.1.1,O S P F采用点到点类型,配置过程如下: #i n t e r f a c e V l a n-i n t e r f a c e101 #i p a d d r e s s172.16.1.0255.255.255.0 #o s p f n e t w o r k-t y p e p2p #i n t e r f a c e E t h e r n e t1/0/1 #p o r t l i n k-m o d e r o u t e #p o r t a c c e s s V l a n101 由此可见,以上两种方法都能为交换机端口设置I P 地址,从操作步骤上看,第一种方法比较简单,第二种方法需要先将端口和V L A N对应起来再设置I P地址。而且第2种方法在配置I P地址时还需同时使用对应的 V L A N,过多使用V L A N号后可能会给日后的运行维护带 来了不便。 同时,也可以借助交换机的端口限速功能来为各个网段的电脑进行网速控制、电脑流量限制,而且还可以

3三层交换机、路由端口配置

Sw-a Switch>en Switch#conf t Switch(config)#int fa0/24 Switch(config-if)#no switchport Switch(config-if)#ip address 10.1.1.2 255.255.255.0 Switch(config-if)#no shut Switch(config-if)#exit Switch(config)#hostname sw-a sw-a(config)#router sw-a(config)#router rip sw-a(config-router)#version 2 sw-a(config-router)#no auto-summary sw-a(config-router)#net 10.1.1.0 sw-a(config-router)#net 192.168.10.0 sw-a(config-router)#net 192.168.20.0 sw-a(config-router)#net 192.168.30.0 sw-a(config-router)#exi sw-a(config)#ip router sw-a(config)#ip route 0.0.0.0 0.0.0.0 10.1.1.1 sw-a(config)#end sw-a#show ip route sw-b Switch>enable Switch#conf t Switch(config)#interface fastEthernet0/24 Switch(config-if)#no switchport Switch(config-if)#ip add 20.2.2.2 255.255.255.0 Switch(config-if)#no shut Switch(config-if)#exi Switch(config)#hostname Switch(config)#hostname sw-b sw-b(config)#route rip sw-b(config-router)#version 2 sw-b(config-router)#no auto-summary sw-b(config-router)#network 20.2.2.0 sw-b(config-router)#network 192.168.10.0 sw-b(config-router)#network 192.168.20.0 sw-b(config-router)#network 192.168.30.0 sw-b(config-router)#exi sw-b(config)#ip route 0.0.0.0 0.0.0.0 20.2.2.1

华为三层交换机配置步骤解释资料

华为三层交换机配置步骤 1.给交换机划分VLAN Vlan是虚拟局域网的意思,它相当于一个局域网工作组。“vlan几”可以理解成编号为几的vlan,比如vlan 2就是编号为2的vlan,只是一个编号而已,并不是说vlan 2的网段一定要是2网段,vlan 2的IP地址是可以随便设置的。 下面我将三层交换机的第20个端口添加到vlan 10里,步骤如下: A.在交换机里添加VLAN 10 system-view (一般用缩写:sys) [Quidway] vlan10 (添加编号为10的vlan) [Quidway-vlan10] quit (一般缩写:q) B.设置vlan 10的IP地址为192.168.66.66 网关为255.255.255.0 [Quidway]interface vlanif 10(interface一般可以缩写为:int ;vlanif也可以只写vlan) [Quidway-vlanif10] ip address 192.168.66.66 255.255.255.0 (address缩写add) [Quidway-vlanif10]quit C.设定交换机上第20个端口模式为access(默认为trunk,需在将端口划入VLAN前转为ACCESS) [Quidway]int gigabitethernet 0/0/20(gigabitethernet:千兆以太网口) [Quidway-GigabitEthernet0/0/20]port link-type access (port:端口) [Quidway-GigabitEthernet0/0/20]quit D.将第20个端口加入到vlan 10里 [Quidway] vlan 10 [Quidway-vlan10] port gigabitethernet 0/0/20(如果是多个连续端口,用XX to XX) [Quidway-Vlan10] quit 这样就是成功的将交换机上的第20个端口添加到了编号为10的Vlan 里,划分VLAN就是这4个步骤,2个步骤设置vlan,2个步骤设置端口。现在可以用网线把交换机的第20个端口和电脑网卡连接起来,设置网卡地址为192.168.66.XX,网关为192.168.66.66,在CMD里ping192.168.66.66可以ping通。 2.删除vlan A.在系统视图下,用“undo int vlan 2”命令删除vlan 2的3层口,这样vlan 2就没有了,但是划分给vlan 2的那些端口依然还处于vlan 2里,这时可以将那些端口释放出来,让他们不再属于任何vlan B.在系统视图下,用“undo vlan 2”命令删除2层口,这个命令可以释放那些原先划分给了vlan 2的端口,现在它们不属于任何vlan了。 当然,将交换机上的某个端口更换到某个vlan里,是可以直接在vlan视图里添加端口的。 注意:交换机上的某个端口被设置成了access模式,且加入了一个vlan,要想将这个端口的模式更改为trunk,直接在端口视图里打上“port link-type trunk”是不行的,会出现Error: Please renew the default configurations.这时需要先从VLAN里删除这个端口,也就是前面说的让这个端口不属于任何vlan,才能将这个端口设置为trunk。 3.通过端口进行限速 现在要对交换机上的第2个端口进行限速操作,让通过这个端口的下载速度不超过128KB/S 配置命令说明: Inbound:对入端口报文进行限速 Outbound:对出端口报文进行限速 sys [Quidway]int gigabitethernet 0/0/2 [Quidway-GigabitEthernet0/0/2]qos lr outbound cir 1024 cbs 204800(1024代表1M的带宽,理论下载速度就是128KB/S,204800=1024*200,cbs代表突发信息速率cir代表承诺信息速率)

ISA2006安装与部署

1.ISA Server 2006 说明 ISA Server 2006是目前企业中应用最多的ISA版本,该版本增强了对OWA发布和多个Web站点发布的支持,并新增了对SharePoint Portal Server发布的支持;新增了单点登录特性,支持针对通过某个Web侦听器所发布的所有Web 服务的单点登录;新增了服务器场功能,支持通过多个Web服务器组成服务器群集以实现负载均衡,并且此特性无需Windows的NLB或群集支持;强化了DDOS防御功能,极大的增强了对于DDOS攻击的防范能力。下面让我们来看看如何搭建ISA Server 2006的实验环境。 2. ISA Server 2006实验环境 按如图1所示拓扑图构建域环境,域名为https://www.sodocs.net/doc/196707081.html,。其中域控制器主机名为DC_Server。将主机ISA_Server加入到域中,成为域成员服务器,然后增加第2块网卡,连接内部网络的网卡标识为LAN,连接外部网络的网卡标识为WAN,该主机作为ISA防火墙。外部Internet客户机主机名为WAN_Client,它是工作组中的计算机。

3.查看域控制器和ISA防火墙的TCP/IP设置3.ISA 2006服务器的网络环境 3.1 ISA 2006服务器网卡配置情况 ISA防火墙有2块网卡,更改网卡标识如图2所示。

使用命令【ipconfig/all】查看ISA防火墙的IP设置情况,如图3所示。 3.2域控制器网卡配置情况 使用命令【ipconfig/all】查看域控制器的IP设置情况,如图4所示。 本文是ISA Server 2006 速战速决实验指南第二部分,以第一部分里我们讲述

华为S5700交换机绑定客户端IP、MAC和端口

绑定客户端IP+MAC+端口 [Huawei]user-bind static ip-address mac-address 5489-9852-137A interface GigabitEthernet 0/0/2 [Huawei]user-bind static mac-address 6489-98CF-1525 interface g0/0/1 系统视图下 am user-bind mac-addr mac地址ip-addr ip地址interface 接口类型接口序号 以太网端口视图下 interface 接口类型接口序号 am user-bind mac-addr mac地址ip-addr ip地址 华为s5700 ip地址+mac地址+端口绑定 问:将单位的交换机绑定ip地址,mac地址和端口,实现某台ip为,mac地址为000B-2F37-FE4F 只能通过GigabitEthernet0/0/2这个端口来上网或查看局域网内的共享文件。 答:一般用am user-bind做。 am user-bind ip-address mac-address 000B-2F37-FE4F interface GigabitEthernet0/0/2 首先要有思想准备,工作量巨大。 答:用完后可以到所在VLAN或者端口执行:ip source check user-bind enable 一、 1、系统视图下 am user-bind mac-addr mac地址 ip-addr ip地址 interface 接口类型接口序号 2、以太网端口视图下 interface 接口类型接口序号 am user-bind mac-addr mac地址 ip-addr ip地址 二、 端口绑定 端口绑定命令 am user-bind interface 【命令】 am user-bind mac-addr mac-address ip-addr ip-address interface interface-type interface-number undo am user-bind mac-addr mac-address ip-addr ip-address interface interface-type interface-number 【视图】

isa防火墙功能有哪些

isa防火墙功能有哪些 isa防火墙功能介绍一: 首先看性能,因为hf是做网络层过滤,执行的检查过滤少的多,当然可以做到指令精简化,这个处理性能肯定比isa高。 isa执行的是应用层过滤,执行的指令数和hf相比,基本上是100:1这种级别,当然处理性能会比hf低。 其次看功能,这个是isa的优点了,可能有些hf可以实现isa 的部分功能,但是价位是isa的很多倍,在isa这个价位上,没有哪个硬件防火墙可以和它相比的;而且,isa很多功能都是全世界唯一的 况且,基于软件性质,isa的升级、更新的方便性都不是hf 可以相比的。对于用户的选择,如果需要isa的功能,那么肯定是选择isa,例如你需要isa的应用层过滤。 其次,要从性能考虑,最关键的是你需要什么样的性能?在测试中,isa可以达到 1.5 g的网络层流量和超过300m的应用层过滤流量,当然这个和服务器硬件有关了。 hf通常可以达到超过1 g的网络层流量,但是,不会具有应用层流量性能的说明,因为它通常不具有这个功能。还有一个很关键的,就是企业it系统的整合,这个isa和ad的结合是无敌的。 isa防火墙功能介绍二:

isa 默认阻止所有对外通讯, 只需添加策略使用户能访问允许的网站. 或者先加一条阻止禁止的网站, 在其后再加一条允许所有网站 isa防火墙功能介绍三: isa server 2004上安装有两个网络适配器,它作为边缘防火墙,让内部客户安全快速的连接到internet,内部的lan我以192.168.0.0/24为例,不考虑接入internet的方式(拨号或固定ip均可)。 isa server 2004上的内部网络适配器作为内部客户的默认网关,根据惯例,它的ip地址要么设置为子网最前的ip(如192.168.0.1),或者设置为最末的ip(192.168.0.254),在此我设置为192.168.0.1;对于dns服务器,只要内部网络中没有域那么内部可以不建立dns服务器,不过推荐你建立。在此例中,我们假设外部网卡(或拨号连接)上已经设置了dns服务器,所以我们在此不设置dns服务器的ip地址;还有默认网关,内部网卡上切忌不要设置默认网关,因为windows主机同时只能使用一个默认网关,如果在外部和内部网络适配器上都设置了默认网关,那么isa server可能会出现路由错误。 接下来是客户机的tcp/ip设置和代理设置。snat客户和web 代理客户有些区别,防火墙客户兼容snat客户和web代理客户的设置。在身份验证不是必需的情况下,请尽量考虑使用snat客户,因为它是标准的网络路由,兼容性是最好的。 snat客户的tcp/ip配置要求:

三层交换机配置DHCP

某单位使用Cisco 3620作为IOS DHCP Server,它和内网相连的fastethernet0端口的IP地址为192.168.1.4,二层交换机采用两台Cisco 2950,三层交换机采用一台Cisco 3550。在整个网络中有二个VLAN,为简化描述,假设每个VLAN都采用24位网络地址,其中VLAN1的IP地址为192.168.1.254,VLAN2的IP地址为192.168.2.254。在Cisco设备上实现IOS DHCP Server功能以使各VLAN中的主机自动获得IP地址,如图所示 DHCP服务器的数据库被组织成一个树形结构,树根是用于动态分配的所有网络段的地址池,树枝是子网地址池,树叶是手工绑定给节点的地址。具体操作步骤如下: 配置DHCP地址池、附加信息以及租约期限 ghq >enable ghq #config terminal (进入配置模式) Enter configuration commands one per line. End with CNTL/Z. ghq(config) # ip dhcp pool global //配置一个根地址池,global是地址池名称,可以采用有意义的字符串来表示ghq dhcp-config #network 192.168.0.0 255.255.0.0//动态分配的地址段 ghq(dhcp-config) #dns-server 192.168.1.1//为客户机配置DNS服务器 ghq(dhcp-config) #lease 30 //地址租用期为30天 ghq(dhcp-config) #ip dhcp pool vlan1 //为VLAN1配置地址池,本池是global池的子池,从global继承DNS服务器等参数) ghq(dhcp-config)#network 192.168.1.0 255.255.255.0 //VLAN1动态分配192.168.1这个网段内可以被分配的地址,没有被排除的地址ghq(dhcp-config)#default-router 192.168.1.254 //为客户机配置默认的网关,即VLAN1的IP地址 ghq(dhcp-config)#ip dhcp pool vlan2 //为VLAN2配置地址池,本池是global池的子池,从global继承DNS服务器等可继承参数) ghq(dhcp-config)#network 192.168.2.0 255.255.255.0 ghq(dhcp-config)#default-router 192.168.2.254

三层交换机端口配置

三层交换机端口配置 实验名称:三层交换机端口配置。 实验目的:配置开启三层交换机的三层功能,实现路由作用。背景描述:公司现有1台三层交换机,要求你进行测试,该交换机的三层功能是否工作正常。 技术原理:三层交换机是在二层交换的基础上实现了三层的路由功能。三层交换机基于“一次路由,多次交 换”的特性,在局域网环境中转发性能远远高于 路由器。而且三层交换机同时具备二层的功能, 能够和二层交换机进行很好的数据转发。三层交 换机的以太接口要比一般的路由器多很多,更加 适合多个局域网段之间的互联。 三层交换机的所有端口在默认情况下都属于二 层端口,不具路由功能。不能给物理端口直接配 置IP地址。但可以开启物理端口的三层路由功 能。 实现功能:开启三层交换机物理端口的路由功能。 实验设备:S3560(1台)、PC机(1台)、直连线(1条) 实验拓扑:

实验步骤: 步骤1:开启三层交换机的路由功能。 SwitchA#configure terminal SwitchA(config)#hostname S3550 S3550(config)#ip routing 步骤2:配置三层交换机端口的路由功能。 S3550#configure terminal S3550 (config)# interface fastethernet 0/5 S3550 (config-if)#no switchport S3550 (config-if)#ip address 192.168.5.1 255.255.255.0 S3550 (config-if)#no shutdown S3550 (config-if)#end 步骤3:验证、测试配置。 S3550# show ip interface S3550# show interface f0/5 Ping 192.168.5.1 F0/5 S3550 PC1 SwitchA 192.168.5.1/24 192.168.5.2/24

ISA2006 边缘防火墙配置

1、边缘防火墙模型 ISA Server 2004上安装有两个网络适配器,它作为边缘防火墙,让内部客户安全快速的连接到Internet,内部的Lan我以192.168.0.0/24为例,不考虑接入Internet的方式(拨号或固定IP均可)。 ISA Server 2004上的内部网络适配器作为内部客户的默认网关,根据惯例,它的IP地址要么设置为子网最前的IP(如192.168.0.1),或者设置为最末的IP(192.168.0.254),在此我设置为192.168.0.1;对于DNS服务器,只要内部网络中没有域,那么内部可以不建立DNS服务器,不过推荐你建立,具体介绍可以见“建立内部的DNS服务器”一文。在此例中,我们假设外部网卡(或拨号连接)上已经设置了DNS服务器,所以我们在此不设置DNS服务器的IP地址;还有默认网关,内部网卡上切忌不要设置默认网关,因为Windo ws主机同时只能使用一个默认网关,如果在外部和内部网络适配器上都设置了默认网关,那么ISA Server可能会出现路由错误。 接下来是客户机的TCP/IP设置和代理设置。SNAT客户和Web代理客户有些区别,防火墙客户兼容SNAT客户和Web代理客户的设置。在身份验证不是必需的情况下,请尽量考虑使用SNAT客户,因为它是标准的网络路由,兼容性是最好的。 SNAT客户的TCP/IP配置要求: 必须和ISA Server的内部接口在同个子网;在此,我可以使用192.16 8.0.2/24~192.168.0.254/24;

?配置ISA Server的内部接口为默认网关;此时默认网关是192.168.0. 1; ?DNS根据你的网络环境来设置,可以使用ISP的DNS服务器或者你自己在内部建立一台DNS服务器;但是,DNS服务器是必需的。 Web代理客户和SNAT客户相比,则要复杂一些: ?IP地址必须和ISA Server的内部接口位于同个子网;在此,我可以使用192.168.0.2/24~192.168.0.254/24; ?默认网关和DNS服务器地址都可以不配置; ?必须在IE的代理属性中配置ISA Server的代理,默认是内部接口的8 080端口,在此是192.168.0.1:8080; ?对于其他需要访问网络的程序,必须设置HTTP代理(ISA Server),否则是不能访问网络; 至于关闭SNAT客户的访问,在ISA Server的访问规则中不要允许所有用户访问,改为所有通过验证的用户即可。 防火墙客户默认会配置IE为web代理客户,然后对其他不能使用代理的Wins ock应用程序进行转换,然后转发到所连接的ISA防火墙。对于防火墙客户,你最好先按照SNAT客户进行设置,然后安装防火墙客户端,安装防火墙客户端后它会自动配置客户为Web代理客户。 在安装ISA Server时,内部网络配置为192.168.0.0/24。安装好后,你可以根据你的需要,自行配置访问规则。ISA Server中带了五个网络模型的模板,

三层交换机配置实例教程文件

三层交换机配置实例

三层交换综合实验 一般来讲,设计方案中主要包括以下内容: ◆????? 用户需求 ◆????? 需求分析 ◆????? 使用什么技术来实现用户需求 ◆????? 设计原则 ◆????? 拓扑图 ◆????? 设备清单 一、模拟设计方案 【用户需求】 1.应用背景描述 某公司新建办公大楼,布线工程已经与大楼内装修同步完成。现公司需要建设大楼内部的办公网络系统。大楼的设备间位于大楼一层,可用于放置核心交换机、路由器、服务器、网管工作站、电话交换机等设备。在每层办公楼中有楼层配线间,用来放置接入层交换机与配线架。目前公司工程部25人、销售部25人、发展部25人、人事部10人、财务部加经理共15人。 2.用户需求 为公司提供办公自动化、计算机管理、资源共享及信息交流等全方位的服务,目前的信息点数大约100个,今后有扩充到200个的可能。 公司的很多业务依托于网络,要求网络的性能满足高效的办公要求。同时对网络的可靠性要求也很高,要求在办公时间内,网络不能宕掉。因此,在网

络设计过程中,要充分考虑到网络设备的可靠性。同时,无论是网络设备还是网络线路,都应该考虑冗余备份。不能因为单点故障,而导致整个网络的瘫痪,影响公司业务的正常进行。 公司需要通过专线连接外部网络。 【需求分析】 为了实现网络的高速、高性能、高可靠性还有冗余备份功能,主要用于双核心拓扑结构的网络中。 本实验采用双核心拓扑结构,将三层交换技术和VTP、STP、EthernetChannel综合运用。 【设计方案】 1、在交换机上配置VLAN,控制广播流量 2、配置2台三层交换机之间的EthernetChannel,实现三层交换机之间的高速互 通 3、配置VTP,实现单一平台管理VLAN, 同时启用修剪,减少中继端口上不必要的广播信息量 4、配置STP,实现冗余备份、负载分担、避免环路 5、在三层交换机上配置VLAN间路由,实现不同VLAN之间互通 6、通过路由连入外网,可以通过静态路由或RIP路由协议 【网络拓扑】 根据用户对可靠性的要求,我们将网络设计为双核心结构,为了保证高性能,采用双核心进行负载分担。当其中的一台核心交换机出现故障的时候,数据能自动转换到另一台交换机上,起到冗余备份作用。

3层交换机基本配置

基本配置 S> enable 进入特权模式 S# configure terminal 进入全局配置模式 S(config)# hostname name 改变交换机名称 S(config)# enable password level level_# password 设置用户口令 (level_#=1)或特权口令(level_#=15) S(config)# line console 0 进入控制台接口 S(config-line)# password console_password 接上一条命令,设置控制台口令S(config)# line vty 0 15 进入虚拟终端 S(config-line)# password telnet_password 接上一条命令,设置Telnet口令S(config-line)# login 允许Telnet登录 S(config)# enable password|secret privilege_password 配置特权口令(加密或不加密) S(config)# interface ethernet|fastethernet|gigabitethernet slot_#/port_# 进入接口子配置模式 S(config-if)# [no] shutdown 关闭或启用该接口(默认启用) S(config)# ip address IP_address sunbet_mask 指定IP地址 S(config)# ip default-gateway router's_IP_address 指定哪台路由器地址为默认网关 S# show running-config 查看当前的配置 S# copy running-config startup-config 将RAM中的当前配置保存到NVRAM 中 S> show interface [type slot_#/port_#] 查看所有或指定接口的信息 S> show ip 显示交换机的IP配置(只在1900系列上可用) S> show version 查看设备信息 S# show ip interface brief 验证IP配置 S(config-if)# speed 10|100|auto 设置接口速率 S(config-if)# duplex auto|full|half 设置接口双工模式 S> show mac-address-table 查看CAM表 S# clear mac-address-table 清除CAM表中的动态条目 1900(config)# mac-address-table permanent MAC_address type [slot_#/]port_# 在CAM表中创建静态条目 2950(config)# mac-address-table static MAC_address vlan VLAN_# interface type [slot_#/] port_# 在CAM表中创建静态条目 1900(config)# mac-address-table restricted static MAC_address source_port list_of_allowed_interface 设置静态端口安全措施 1900(config-if)# port secure 启用粘性学习 1900(config-if)# port secure max-mac-count value 设置粘性学习特性能够学到的地址数量(默认132,取值范围是1-132) 1900(config)# address-violation suspend|ignore|disable 改变安全选项1900> show mac-address-table security 验证端口安全措施 2950(config)# switchport mode access 定义接口为主机端口而不是中继端口2950(config)# switchport port-security 启用端口安全措施 2950(config)# switchport port-security maximum value 指定可与此接口相

ISA防火墙实验详解

ISA防火墙实验 一、实验内容 1、对防火墙进行基本配置,是内部客户机能够访问外网Internet。 2、对baidu进行过滤。 3、发布WEB网站。 4、VPN配置。 二、实验具体操作 (一)搭建基本网络 1)使用三台计算机,winxp为真机作为外部网络,其网络地址设置如下: 2)Win2003为虚拟机,将它设置成防火墙,并且该机器需要两张网卡,一张连接外网,一张连接内网,其地址设置如下: 连接外网的地址设置: 连接内网的地址设置:

3)Win2ks为虚拟机,作为内部网络,其网络地址设置如下: 4)设置完各台机器后,测试winxp和win2003内上Internet,win2ks能ping通win2003; Win2003上能够上网: Win2ks能ping通win2003:

(二)通过以上测试后,在win2003上安装isa2004防火墙,安装步骤如下:

添加内部网络地址:

在防火墙客户端连接设置页上,如果你的客户机上使用了ISA Server 2000的防火墙客户端,则可以勾选“允许运行早期版本的...”,点击“下一步” 开始安装

在安装向导完成页,选择“在向导关闭时运行ISA服务器管理”,然后点击“完成”。此时,会出现Microsoft Internet Security and Acceleration Server 2004 控制台。 (三)对ISA进行设置 在安装过程中,通过指定内部网络中的地址范围配置了内部网络。请确认该配置有效,在ISA上,执行下列步骤: 打开Microsoft ISA 服务器管理,展开“ISA”,再展开“配置”节点,然后单击“网络”。

CISCO三层交换机+二层交换机配置VLAN的实例

CISCO三层交换机+二层交换机配置VLAN的实例 Cisco的VLAN实现通常是以端口为中心的。与节点相连的端口将确定它所驻留的VLAN。将端口分配给VLAN的方式有两种,分别是静态的和动态的. 形成静态VLAN的过程是将端口强制性地分配给VLAN的过程。即我们先在VTP (VLAN Trunking Protocol)Server上建立VLAN,然后将每个端口分配给相应的VLAN的过程。这是我们创建VLAN最常用的方法。 动态VLAN形成很简单,由端口决定自己属于哪个VLAN。即我们先建立一个VMPS(VLAN Membership Policy Server)VLAN管理策略服务器,里面包含一个文本文件,文件中存有与VLAN映射的MAC地址表。交换机根据这个映射表决定将端口分配给何种 VLAN。这种方法有很大的优势,但是创建数据库是一项非常艰苦而且非常繁琐的工作。 下面以实例说明如何在一个典型的快速以太局域网中实现VLAN。所谓典型的局域网就是指由一台具备三层交换功能的核心交换机接几台分支交换机(不一定具备三层交换能力)。我们假设核心交换机名称为:COM;分支交换机分别为:PAR1、PAR2、PAR3……,分别通过Port1的光线模块与核心交换机相连;并且假设VLAN名称分别为 COUNTER、MARKET、MANAGING……。 1、设置VTP DOMAIN :称为管理域。交换VTP更新信息的所有交换机必须配置为相同的管理域。如果所有的交换机都以中继线相连,那么只要在核心交换机上设置一个管理域,网络上所有的交换机都加入该域,这样管理域里所有的交换机就能够了解彼此的VLAN列表。 COM#vlan database 进入VLAN配置模式 COM(vlan)#vtp domain COM 设置VTP管理域名称COM COM(vlan)#vtp server 设置交换机为服务器模式 PAR1#vlan database 进入VLAN配置模式 PAR1(vlan)#vtp domain COM 设置VTP管理域名称COM PAR1(vlan)#vtp Client 设置交换机为客户端模式 PAR2#vlan database 进入VLAN配置模式 PAR2(vlan)#vtp domain COM 设置VTP管理域名称COM PAR2(vlan)#vtp Client 设置交换机为客户端模式 PAR3#vlan database 进入VLAN配置模式 PAR3(vlan)#vtp domain COM 设置VTP管理域名称COM PAR3(vlan)#vtp Client 设置交换机为客户端模式 注意:这里设置交换机为Server模式是指允许在本交换机上创建、修改、删除VLAN 及其他一些对整个VTP域的配置参数,同步本VTP域中其他交换机传递来的最新的VLAN信息;Client模式是指本交换机不能创建、删除、修改VLAN配置,也不能在NVRAM中存储VLAN配置,但可以同步由本VTP域中其他交换机传递来的VLAN信息。 2、配置中继 为了保证管理域能够覆盖所有的分支交换机,必须配置中继。Cisco交换机能够支持任何介质作为中继线,为了实现中继可使用其特有的ISL标签。 ISL(Inter-Switch link)是一个在交换机之间、交换机与路由器之间及交换机与服务器之间传递多个VLAN信息及VLAN 数据流的协议,通过在交换机直接相连的端口配置 ISL封装,即可跨越交换机进行整个网络的VLAN分配和进行配置。在核心交换机端配置如下: COM(config)#interface gigabitEthernet 2/1 COM(config-if)#switchport COM(config-if)#switchport trunk encapsulation isl COM(config-if)#switchport mode trunk

相关文档

- Cisco 3560 三层交换机Vlan间路由配置实例

- 三层交换机端口配置ip地址、绑定MAC地址的方法

- 三层交换机端口IP地址配置方法

- 三层交换机简单配置及SVI(VLAN虚接口)概念

- 三层交换机的连接和配置

- 三层交换机端口IP地址配置方法

- 三层交换机路由配置实验

- 三层交换机路由配置实例

- 华为三层交换机配置步骤解释资料

- CISCO三层交换机+二层交换机配置VLAN的实例

- 华为三层交换机配置步骤解释资料全

- 华为三层交换机之间配置VLAN间路由

- 三层交换机配置实例

- Cisco三层交换机配置DHCP解决方案

- 三层交换机端口配置

- 三层交换机端口IP地址配置方法

- 交换机VLAN接口静态IP地址配置(H3C网络设备)

- 三层交换机路由配置实例

- 3三层交换机、路由端口配置

- 3层交换机基本配置