安全审核工具--Nmap使用总结

一、Nmap/Zenmap简介:

Nmap(Network Mapper(网络映射器))是一款开放源代码的网络探测和安全审核的工具,支持在Windows、Unix/Linux以及Mac os平台下运行。它的设计目标是快速地扫描大型网络,当然用它扫描单个主机也没有问题。Nmap以新颖的方式使用原始IP报文来发现网络上有哪些主机,那些主机提供什么服务(应用程序名和版本),那些服务运行在什么操作系统(包括版本信息),它们使用什么类型的报文过滤器/防火墙,以及一堆其它功能。虽然Nmap通常用于安全审核,许多系统管理员和网络管理员也用它来做一些日常的工作,比如查看整个网络的信息,管理服务升级计划,以及监视主机和服务的运行。

Zenmap是官方推出的一款基于nmap的安全扫描GUI(图形用户界面),它是一款多平台(Windows、Unix/Linux、Mac os等)免费开源的应用程序,它的推出使得Nmap对于新手来说更容易上手,同时也对有经验的用户提供了更高级的特性。经常被用到的扫描被保存成了预配置项,这使得重复利用变得极其容易。当然也容许互动的创建命令行。扫描的结果能够被保存下来供后续分析,可以将不同的保存下来的扫描结果进行对比以找到差异。最近的扫描结果会被保存在一个可搜索的数据库中。有了这款工具就让我们可以更直观的使用Nmap的强大功能。

二、Zenmap(GUI模式)安装:

Windows平台下的安装配置和验证:

a)到nmap官网下载最新自安装版本,nmap-6.47-setup.exe(最新版本是6.49)

b)双击安装,除安装位置可以自选外,其它都可以采用默认设置。(安装中可能会根据系统情况提示你安装winpcap、visual C++运行时环境,均答复同意)

c)安装完毕后执行Zenmap可以进行测试验证。

三、Zenmap的常用使用方法:

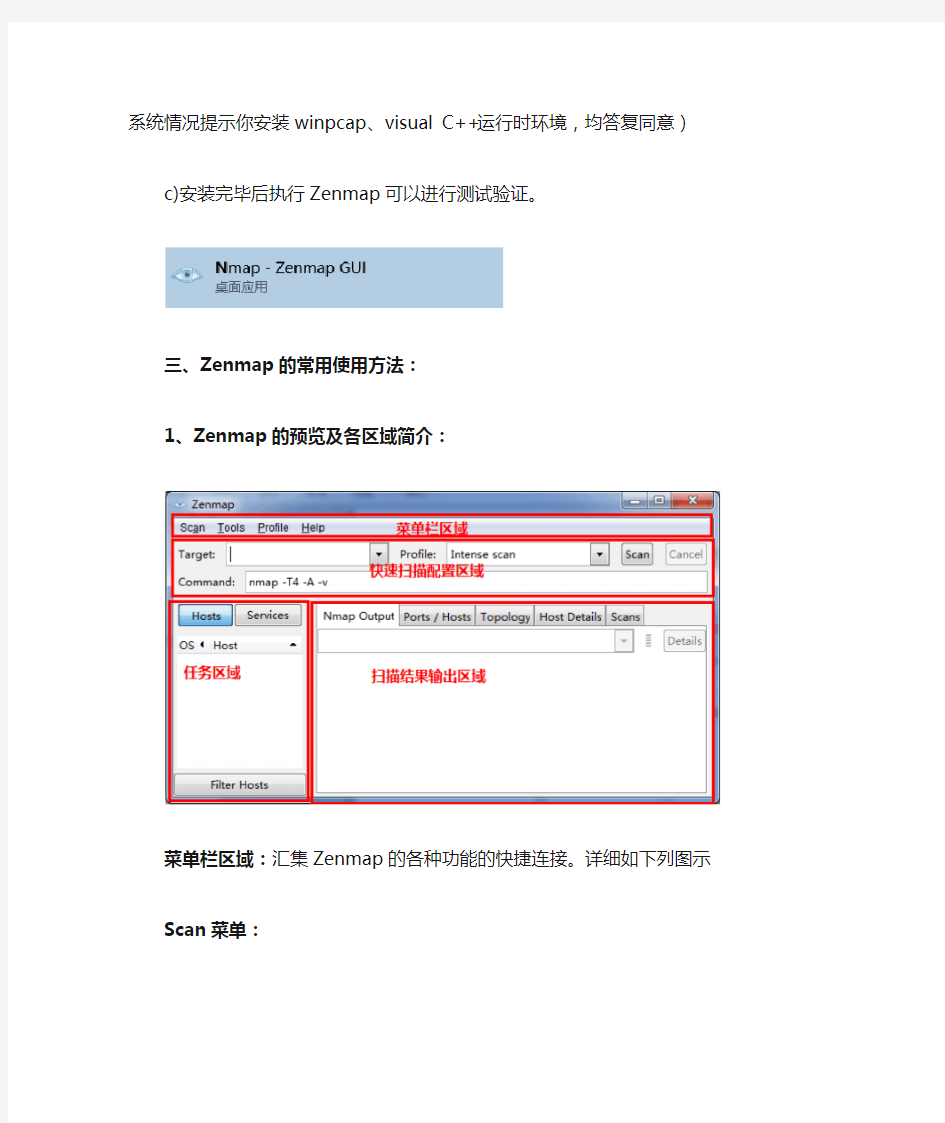

1、Zenmap的预览及各区域简介:

菜单栏区域:汇集Zenmap的各种功能的快捷连接。详细如下列图示

Scan菜单:

Tools菜单:

Profile菜单:

Help菜单:

快速扫描配置区域:用于日常扫描的快速配置

任务区域:任务列表(含主机和服务)

此处列出所执行的任务列表,通过此处对任务进行切换查看。底部的“Filter Hosts”单击可以出现筛选列表用于在繁多的任务列表中定位要关注的主机。

扫描结果输出区域:扫描结果显示区域,包含最常用到的扫描结果显示(Nmap Output)、扫描的端口和主机(Ports/Hosts)、扫描主机拓扑(Topology)、扫描主机的详细信息(Host Details)以及扫描命令的详细说明(Scans)

2、简单扫描流程:

方法一:填写扫描目标>选择扫描预配置类型>根据需要修改扫描详细命令>执行扫描

方法二:直接在命令文本框中输入扫描命令,执行扫描

3、进阶扫描流程:

如果希望自己自定义的扫描可以重复利用,那么需要将自己编写的扫描指令存储为预配置,其自然就会出现在预配置下拉列表中,后续就可以很方便的使用了。当然也可以对系统自带的预配置项进行修改以更适应自己的需要。下面说明一下预配置制作的方法。

创建自己的预配置项:[Profile]>[New Profile or Command]打开iProfile编辑器,后续就可以在该编辑器中创建预配置项,此处将主要的几个TAB配置也做简要说明,其它可参考选项右侧的说明。

配置过程中可以在顶部的命令栏中看到详细的指令内容,等所有选项配置完毕后,点击右下角的保存按钮[Save Changes]即可。然后就可以在预配置下拉列表中看到自定义的预配置项。修改已有的预配置项:在Profile下拉列表中选择待修改的选项,然后点击[Profile]>[Edit Selected Command],剩下的就和新建没有啥区别了。

4、扫描结果的保存:

扫描任务完成后可以将扫描结果保存下来供后续分析使用,也可以用来对扫描任务的结果进

行对比使用。Zenmap提供的扫描结果保存的格式预定义的有两种(XML格式和nmap格式)。其中nmap格式是纯文本格式,可以直接使用文本编辑器打开查看。而XML格式能够存储更多的信息,后续可以在Zenmap中打开还原使用。建议保存格式选择XML。[Scan]>[Save Scan]

四、端口扫描技术:

1、端口扫描基础:

虽然Nmap这些年来功能越来越多,它也是从一个高效的端口扫描器开始的,并且仍然是它的核心功能。Nmap target这个简单的命令扫描目标主机上的超过1660个TCP端口。许多传统的端口扫描器只列出所有端口是开放还是关闭的,Nmap的信息粒度比它们要细得多。它把端口分成六个状态:open(开放的),closed(关闭的),filtered(被过滤的),unfiltered(未被过滤的),open|filtered(开放或者被过滤的),closed|filtered(关闭或者未被过滤的)。当然这些状态并非端口本身的性质,而是描述Nmap怎样看待它们。例如:对于同样的目标机器的135/tcp端口,从同网络扫描显示它是开放的,而跨网络做完全相同的扫描则可能显示它是filtered(被过滤的)。

Nmap所设别的六个端口状态:

Open(开放的):应用程序正在该端口接收TCP连接或者UDP报文。发现这一点常常是端口扫描的主要目标。安全意识强的人们知道每个开放的端口都是攻击的入口。攻击者或者入侵测试者想要发现开放的端口。而管理员则试图关闭它们或者用防火墙保护它们以免妨碍了合法用户。非安全扫描可能对于开放的端口也感兴趣,因为它们显示了网络上那些服务可供使用。

Closed(关闭的):关闭的端口对于Nmap也是可访问的(它接收Nmap的探测报文并作出响应),但没有应用程序在其上监听。它们可以显示出该IP地址上(主机发现,或者ping扫描)的主机正在运行,也对部分操作系统探测有所帮助。因为关闭的端口是可访问的,也许过会

儿值得再扫描一下,可能一些又开放了。系统管理员可能会考虑用防火墙封锁这样的端口。那样他们就会被显示为被过滤的状态。

Filtered(被过滤的):由于包过滤阻止探测报文到达端口,Nmap无法确定该端口是否开放。过滤可能来自专业的防火墙设备,路由器规则或者主机上的软件防火墙。这样的端口让攻击者感觉很挫折,因为它们几乎不提供任何信息。有时候它们响应ICMP错误信息如类型3代码13(无法到达目标:通信被管理员静止),但更普遍的是过滤器只是丢弃探测帧,不做任何响应。这迫使Nmap重试,这使得扫描速度明显变慢。

Unfiltered(未被过滤的):未被过滤状态意味着端口可访问,但Nmap不能确定它是开放还是关闭。只有用于映射防火墙规则集的ACK扫描才会把端口分类到这种状态。用其它类型的扫描如窗口扫描,SYN扫描,或者FIN扫描来扫描未被过滤的端口可以帮助确定端口是否开放。

Open|filtered(开放或者被过滤的):当无法确定端口是开放还是被过滤的,Nmap就把该端口划分成这种状态。开放的端口不响应就是一个例子。没有响应也可能意味着报文过滤器丢弃了探测报文或者它引发的任何响应。因此Nmap无法确定该端口是开放还是被过滤的。UDP,IP协议,FIN,NULL,和Xmas扫描可能把端口归入此类。

Closed|filtered(关闭或者未被过滤的):该状态用于Nmap不能确定端口是关闭的还是被过滤的。它只可能出现在IPID Idle扫描中。

2、Nmap指令语法:

nmap [<扫描类型>...] [<选项>] {<扫描目标说明>}

其中扫描类型和选项参考后边的端口扫描技术部分,此处将详细解释一下扫描目标说明部分。

有时候您希望扫描整个网络的相邻主机。为此,Nmap支持CIDR风格的地址。您可以附加一个/

CIDR标志位很简洁但有时候不够灵活。例如,您也许想要扫描192.168.0.0/16,但略过任何以.0或者.255结束的IP地址,因为它们通常是广播地址。Nmap通过八位字节地址范围支持这样的扫描您可以用逗号分开的数字或范围列表为IP地址的每个八位字节指定它的范围。例如,192.168.0-255.1-254将略过在该范围内以.0和.255结束的地址。范围不必限于最后的8位:0-255.0-255.13.37将在整个互联网范围内扫描所有以13.37结束的地址。这种大范围的扫描对互联网调查研究也许有用。

IPv地址只能用规范的IPv6地址或主机名指定。CIDR和八位字节范围不支持IPv6,因为它们对于IPv6几乎没什么用。

Nmap命令行接受多个主机说明,它们不必是相同类型。例如命令nmap https://www.sodocs.net/doc/d37973554.html, 192.168.0.0/8 10.0.0,1,3-7.0-255 将和您预期的一样执行。

虽然目标通常在命令行指定,下列选项也可用来控制目标的选择:

-iL

从

成要扫描的主机的列表,

网络安全实验---NMAP扫描

一、实验目的和要求 了解信息搜集的一般步骤 学会熟练使用ping命令 学会利用Nmap等工具进行信息搜集 二、实验内容和原理 1.信息搜集的步骤 攻击者搜集目标信息一般采用七个基本的步骤: (1)找到初始信息,比如一个IP地址或者一个域名; (2)找到网络地址范围,或者子网掩码; (3)找到活动机器; (4)找到开放端口和入口点; (5)弄清操作系统; (6)弄清每个端口运行的是哪种服务; (7)画出网络结构图。 2.ping命令探测技巧 使用ping可以测试目标主机名称和IP地址,验证与远程主机的连通性,通过将ICMP 回显请求数据包发送到目标主机,并监听来自目标主机的回显应答数据包来验证与一台或多台远程主机的连通性,该命令只有在安装了TCP/IP协议后才可以使用。 ping命令格式:ping [选项] 目标主机。常用选项见表19-1-1。 表19-1-1 ping命令常用选项

生存时间(TTL):指定数据报被路由器丢弃之前允许通过的网段数量。TTL是由发送主机设置的,以防止数据包在网络中循环路由。转发IP数据包时,要求路由器至少将TTL 减小1。 TTL字段值可以帮助我们猜测操作系统类型,如表19-1-2所示。 表19-1-2 各操作系统ICMP回显应答TTL对照 3.Nmap介绍 nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取哪台主机正在运行以及提供什么服务等信息。nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口映射),碎片扫描,以及灵活的目标和端口设定。 nmap运行通常会得到被扫描主机端口的列表。nmap总会给出well known端口的服务名(如果可能)、端口号、状态和协议等信息。每个端口的状态有:open、filtered、unfiltered。open状态意味着目标主机能够在这个端口使用accept()系统调用接受连接。filtered状态表示:防火墙、包过滤和其它的网络安全软件掩盖了这个端口,禁止nmap探测其是否打开。unfiltered表示:这个端口关闭,并且没有防火墙/包过滤软件来隔离nmap的探测企图。通常情况下,端口的状态基本都是unfiltered状态,只有在大多数被扫描的端口处于filtered状态下,才会显示处于unfiltered状态的端口。 根据使用的功能选项,nmap也可以报告远程主机的下列特征:使用的操作系统、TCP

安全生产措施费用使用管理制度

安全生产措施费用使用管理制度 一、总则 1 为保障安全生产投入的有效实施,根据《安全生产法》、建设部《建筑工程安全防护、文明施工措施费用及使用管理规定》(建办[2005]89号)、财政部/国家安全生产监督管理总局颁布的《高危行业企业安全生产费用财务管理暂行办法》(财企[2006]478号,以下简称《暂行办法》)等法律法规、厦门市轨道交通有限责任公司的相关规定及中铁建设投资集团相关要求,并结合本项目实际,特制定本制度 2 本办法适用于厦门市轨道交通2号线一期工程土建施工3标所使用的安全生产费用管理。 3 为规范安全生产费用(资金)的支出和核算,各单位列入的安全生产费用(资金)必须加盖“安全费用专用章”,否则,不得列入“安全生产费用(资金)”科目。 4 安全生产部和工程经济部负责“安全费用专用章”的使用和管理。 二、安全生产费用计划、提取标准、资金来源 1 各工区每年的11月底根据本工区下年度的生产计划编制本工区下年度的安全生产费用使用计划,项目部工程经济部根据各工区上报的下年度安全生产费用使用计划,组织编制项目和各工区安全生产措施费用的投入计划,经总经理审批后下发各工区实施,并监督指导有关合同对安全责任中的安全费用的约定是否符合法律法规的相关标准要求。编制年度安全生产费用使用计划,要确定项目,落实资金、完成时间和责任人。 2 各工区每月初根据项目下发的施工计划编制本工区本月安全生产费用使

用表,经监理和业主审批后实施。并且报项目安全生产部备案存档。 3 项目应按工程施工产值控制使用安全生产费用,本项目的安全费用控制标准为2%。 4 各工区的安全生产费用资金来源于当期计量收入和业务收入,安全投入应能充分保证安全生产需要;每次计量收入到帐后,按比例预留一定的安全保障资金,以备安全设备、仪器等日常维修、安全教育培训及必要的安全防护措施和个人安全防护用品的费用,以及有关安全先进技术的研究和推广费用和安全奖励资金的开支。 5 安全费用应专户核算,做到专款专用,按规定范围使用,为安全生产提供保障。 三、安全生产费用的使用范围 1 安全生产费用的使用范围: (1)完善、改造和维护安全防护设备、设施支出(不含“三同时”要求初期投入的安全设施); (2)配备、维护、保养应急救援器材、设备支出和应急演练支出; (3)开展重要危险源和重大事故隐患的评估、监控和整改支出; (4)安全生产检查与评价(不包括新建、改建和扩建项目安全评价)咨询和标准化建设支出; (5)配备和更新现场作业人员安全防护用品支出; (6)安全生产宣传、教育和培训支出; (7)安全生产使用的新技术、新标准、新工艺、新装备的推广应用支出; (8)安全设施及特种设备的检测检验支出; (9)其他与安全生产直接相关的支出。

nmap扫描原理

Nmap是在免费软件基金会的GNU General Public License (GPL)下发布的,可从https://www.sodocs.net/doc/d37973554.html,/nmap站点上免费下载。下载格式可以是tgz格式的源码或RPM格式。目前较稳定的版本是2.12。带有图形终端,本文集中讨论Nmap命令的使用。Nmap 的语法相当简单。Nmap的不同选项和-s标志组成了不同的扫描类型,比如:一个Ping-scan命令就是"-sP"。在确定了目标主机和网络之后,即可进行扫描。如果以root 来运行Nmap,Nmap的功能会大大的增强,因为超级用户可以创建便于Nmap利用的定制数据包。 在目标机上,Nmap运行灵活。使用Nmap进行单机扫描或是整个网络的扫描很简单,只要将带有"/mask"的目标地址指定给Nmap即可。地址是"victim/24",则目标是c类网络,地址是"victim/16",则目标是B类网络。 另外,Nmap允许你使用各类指定的网络地址,比如192.168.7.*,是指192.168.7.0/24, 或192.168.7.1,4,8-12,对所选子网下的主机进行扫描。 Ping扫描(Ping Sweeping) 入侵者使用Nmap扫描整个网络寻找目标。通过使用" -sP"命令,进行ping扫描。缺省情况下,Nmap给每个扫描到的主机发送一个ICMP echo和一个TCP ACK, 主机对任何一种的响应都会被Nmap得到。 举例:扫描192.168.7.0网络: # nmap -sP 192.168.7.0/24 Starting nmap V. 2.12 by Fyodor (fyodor@https://www.sodocs.net/doc/d37973554.html,, https://www.sodocs.net/doc/d37973554.html,/nmap/) Host (192.168.7.11) appears to be up. Host (192.168.7.12) appears to be up. Host (192.168.7.76) appears to be up. Nmap run completed -- 256 IP addresses (3 hosts up) scanned in 1 second 如果不发送ICMP echo请求,但要检查系统的可用性,这种扫描可能得不到一些站点的响应。在这种情况下,一个TCP"ping"就可用于扫描目标网络。 一个TCP"ping"将发送一个ACK到目标网络上的每个主机。网络上的主机如果在线,则会返回一个TCP RST响应。使用带有ping扫描的TCP ping选项,也就是"PT"选项可以对网络上指定端口进行扫描(本文例子中指的缺省端口是80(http)号端口),它将可能通过目标边界路由器甚至是防火墙。注意,被探测的主机上的目标端口无须打开,关键取决于是否在网络上。 # nmap -sP -PT80 192.168.7.0/24 TCP probe port is 80 Starting nmap V. 2.12 by Fyodor (fyodor@https://www.sodocs.net/doc/d37973554.html,, https://www.sodocs.net/doc/d37973554.html,/nmap/)

自己搜集总结的nmap常用命令及参数说明

nmap BT5(BackTrack--Information Gathering--Network Analysis--Network Scanners-nmap) -sP渗透内网之后判断当前网络那些主机在线 nmap-sP192.168.1/255 -vv现实详细的扫描过程 -sS使用SYN半开式扫描,这种扫描方式使得扫描结果更加正确(又称半开放,或 隐身扫描) nmap-vv-sS IP -O大写O代表OS判断主机操作系统 nmap-O IP 延时策略 -T(0-5)默认为3 0即Paranoid模式。为了避开IDS的检测使扫描速度极慢,nmap串所有的扫描, 每隔至少5分钟发送一个包 1即Sneaky模式。也差不多,只是数据包的发送间隔是15秒 2即Polite模式。不增加太大的网络负载,串行每个探测,并使每个探测间隔 0.4秒 3即Normal模式。nmap的默认选项,在不使网络过载或者主机/端口丢失的情况 下尽可能快速地扫描 4即Aggressive模式。设置5分钟的超时限制,对每台主机的扫描时间不超过5分 钟,并且对每次探测回应的等待时间不超过1.5秒。 5即lnsane模式。只适合快速的网络或者不在意丢失默些信息,每台主机的超时 限制为75秒,对每次探测只等待0.3秒。 nmap-sS-T1IP

-sV探测端口的服务类型/具体版本等信息 nmap-vv-sV IP -p端口号对某个端口的服务版本进行详细探测有助于升入的针对性攻击, 比如缓冲溢出攻击 nmap-vv-sV IP-p21 适用于内外网的探测,以内网操作为示例(外网参数同) 简单端口扫描:nmap-vv-sT(sS、sF、sU、sA)192.168.0.1-D127.0.0.1 (-D伪造的地址) OS检测:nmap-vv-sS-O192.168.0.1 RPC鉴别:nmap-sS-sR192.168.0.1Linux上的portmap就是一个简单的RPC服务,监听端口为111(默认) Ping扫射:nmap-sP172.16.15.0/24 1)获取远程主机的系统类型及开放端口 Get info about remote host ports and OS detection nmap-sS-P0-sV-O

安全生产措施费管理办法(通用版)

( 安全管理 ) 单位:_________________________ 姓名:_________________________ 日期:_________________________ 精品文档 / Word文档 / 文字可改 安全生产措施费管理办法(通用 版) Safety management is an important part of production management. Safety and production are in the implementation process

安全生产措施费管理办法(通用版) 第一条、编制目的 为加强工程安全生产管理,保障施工作业人员的作业条件和生活环境,确保建筑工程安全生产措施费用落实到位,防止施工安全事故发生,避免给公司造成不必要的纠纷和经济损失,结合公司实际情况,特制定本办法。 第二条、编制依据 根据《建筑法》、《安全生产法》、《建设工程质量管理条例》、《建筑施工安全检查标准》、《建设工程安全防护、文明施工措施费用及使用管理办法》、《宝鸡市建设工程安全防护、文明施工措施费用及使用管理办法》、《陕西省建设工程质量和安全生产管理条例》等法律法规、文件的规定。 第三条、适用范围 本办法适用于公司所有在建工程项目。

第四条、安全生产措施费为不可竞争费用,所有不能作为招投标、承包合同等的条件。 第五条、安全生产措施费不能计入成本,需专款专用。 第六条、安全文明施工措施费的管理机构施工管理部、科技质保部、安全部、财务部及项目部。 第七条、各部门职责 安全部牵头组织安全生产措施费的投入及落实情况的监督检查工作,负责统计各项目部安全生产措施费的支付工作;技术质保部参与安全文明施工工程质量的验收工作,负责质量创优、技术革新;安全部监督工程安全管理工作,负责安全生产投入的统计、核算;财务部设立专用账户,负责监督专项资金的投入。 第八条、开工前3个工作日内,由施工管理部组织相关部门对施工现场及工程安全文明措施的投入计划进行检查,决定30%措施费的领用。参见附表三 第九条、基础验收前3个工作日内由施工管理部组织相关部门对工程的安全文明施工措施的投入情况进行检查,给出意见,决定

实验报告-网络扫描与监听

信息安全实验报告 学号: 学生姓名: 班级:

实验一网络扫描与监听 一、实验目的 网络扫描是对整个目标网络或单台主机进行全面、快速、准确的获取信息的必要手段。通过网络扫描发现对方,获取对方的信息是进行网络攻防的前提。该实验使学生了解网络扫描的内容,通过主机漏洞扫描发现目标主机存在的漏洞,通过端口扫描发现目标主机的开放端口和服务,通过操作系统类型扫描判断目标主机的操作系统类型。 通过该实验,了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。要求能够综合使用以上的方法来获取目标主机的信息。 而网络监听可以获知被监听用户的敏感信息。通过实验使学生了解网络监听的实现原理,掌握网络监听软件的使用方法,以及对网络中可能存在的嗅探结点进行判断的原理。掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息,了解网络中是否存在嗅探结点的判断方法及其使用。 二、实验要求 基本要求了解网络扫描的作用,掌握主机漏洞扫描、端口扫描、操作系统类型扫描软件的使用的方法,能够通过网络扫描发现对方的信息和是否存在漏洞。掌握网络监听工具的安装、使用,能够发现监听数据中的有价值信息等。提高要求能够对网络中可能存在的嗅探结点进行判断的方法及工具使用等。 三、实验步骤 1)扫描软件X-Scan 和Nmap 以及WinPcap 驱动安装包并安装。 2)打开X-Scan,如下图所示。 3)点击“设置”->“扫描参数”,弹出扫描参数设置对话框,在“指定IP 范围”输入被扫描的IP 地址或地址范围。在“全局设置”的“扫描模块”设置对话框中选择需要检测的模块。其他可以使用默认的设置,也可以根据实际需要进行选择。最后点击“确定”回到主界面。

nmap命令详解

nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取那台主机正在运行以及提供什么服务等信息。nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。从扫描类型一节可以得到细节。nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口影射),碎片扫描,以及灵活的目标和端口设定. -------------------------------------------------------------------------------- 1.名称 nmap-网络探测和安全扫描工具 2.语法 nmap [Scan Type(s)] [Options] 3.描述 nmap是一个网络探测和安全扫描程序,系统管理者和个人可以使用这个软件扫描大型的网络,获取那台主机正在运行以及提供什么服务等信息。nmap支持很多扫描技术,例如:UDP、TCP connect()、TCP SYN(半开扫描)、ftp代理(bounce攻击)、反向标志、ICMP、FIN、ACK扫描、圣诞树(Xmas Tree)、SYN扫描和null扫描。从扫描类型一节可以得到细节。nmap还提供了一些高级的特征,例如:通过TCP/IP协议栈特征探测操作系统类型,秘密扫描,动态延时和重传计算,并行扫描,通过并行ping扫描探测关闭的主机,诱饵扫描,避开端口过滤检测,直接RPC扫描(无须端口影射),碎片扫描,以及灵活的目标和端口设定。 为了提高nmap在non-root状态下的性能,软件的设计者付出了很大的努力。很不幸,一些内核界面(例如raw socket)需要在root状态下使用。所以应该尽可能在root使用nmap。 nmap运行通常会得到被扫描主机端口的列表。nmap总会给出well known端口的服务名(如果可能)、端口号、状态和协议等信息。每个端口的状态有:open、filtered、unfiltered。open状态意味着目标主机能够在这个端口使用accept()系统调用接受连接。filtered状态表示:防火墙、包过滤和其它的网络安全软件掩盖了这个端口,禁止nmap探测其是否打开。unfiltered表示:这个端口关闭,并且没有防火墙/包过滤软件来隔离nmap的探测企图。通常情况下,端口的状态基本都是unfiltered状态,只有在大多数被扫描的端口处于filtered

实验3综合扫描及攻击工具的使用

实验3 综合扫描及攻击工具的使用 1 实验目的 1、通过使用综合扫描工具,扫描系统的漏洞并给出安全性评估报告,加深对系统漏洞的理解。 2、通过使用攻击工具了解远程攻击的方法,理解远程攻击的步骤和手段。 2 实验环境 VMware中预装Windows XP/7/2003/2008R2的计算机,X-Scan,Nmap,Winshell和NC等工具。 3 实验原理或背景知识 3.1 扫描工具的工作原理 综合扫描工具是一种自动检测系统和网络安全弱点的程序。其工作原理是,首先获得主机系统在网络服务、版本信息、Web应用等方面的相关信息,然后采用模拟攻击的方法,对目标主机系统进行攻击性的安全漏洞扫描,如测试弱口令等,如果模拟攻击成功,则视为漏洞存在。此外,也可以根据系统事先定义的系统安全漏洞库,对系统可能存在的、已知的安全漏洞逐项进行扫描和检查,按照规则匹配的原则将扫描结果与安全漏洞库进行对比,如满足匹配条件,则视为漏洞存在。 3.2 X-Scan简介 1、版本介绍 X-Scan是一个完全免费漏洞扫描软件,由“安全焦点”开发。对于黑客们来讲,X-Scan 是一款非常优秀的扫描器,现在的版本为X-Scan v3.3。从3.0及后续版本X-Scan提供了简单的插件开发包,便于有编程基础的朋友自己编写或将其他调试通过的代码修改为X-Scan插件。 2、X-Scan的使用 运行解压文件夹下的xscan_gui,即进入X-Scan,首先可以通过“普通信息”查看X-Scan 的使用,如图1所示。

上面是非常简洁的GUI界面。菜单栏如图2所示: 图2 菜单栏 我们点击第一个按钮,在弹出的“扫描参数”中,有如下几个参数可选: (1)检测范围:该模块指定您要扫描的对象,本地服务器还是网络中的计算机。默认 是localhost,这意味着你扫描的是本地计算机。范围也可以是1个IP段,方式如下: 223.221.21.0-223.221.21.100 这就说明你扫描的范围是在这两个IP范围内所有的计算机。 (2)全局设置 该功能模块包括以下4种功能子模块:扫描模块、并发扫描、扫描报告以及其他设置。 扫描模块:该列表包含了你所要扫描的项目、开放服务、NT-SERVER弱口令、NETBIOS 信息、SNMP信息等等的20个选项。 并发扫描:该模块限制了并发扫描的主机数量以及并发线程数量。 扫描报告:该功能模块是在您完成您的扫描后,X-Scan将以什么样的形式反馈扫描报 告。有3种文件参数:HTML,XML,TXT。默认的为localhost_report.HTML。 其他设置:该功能可以帮助您处理一些扫描过程中的问题,包括跳过没有响应主机,无 条件扫描等等。 (3)插件设置 该项目包括了端口相关设置,SNMP相关设置,NETBIOS相关设置,漏洞检测脚本设置, CGI相关设置,字典文件设置这6项设置。 端口相关设置:该模块将根据您的要求设置扫描的端口以及扫描方式。默认的端口扫描 参数为:7,9,13,19,21,22,23,25,53,79,80,110,111,119,135,139,143,

端口扫描工具nmap使用实验

我们可以使用ping扫描的方法(-sP),与fping的工作方式比较相似,它发送icmp回送请求到指定范围的ip地址并等待响应。现在很多主机在扫描的时候都做了处理,阻塞icmp 请求,这种情况下。nmap将尝试与主机的端口80进行连接,如果可以接收到响应(可以是

syn/ack,也可以是rst),那么证明主机正在运行,反之,则无法判断主机是否开机或者是否在网络上互连。 扫描tcp端口 这里-sR是怎样在打开的端口上利用RPC命令来判断它们是否运行了RPC服务。 nmap可以在进行端口扫描的tcp报文来做一些秘密的事情。首先,要有一个SYN扫描(-sS),它只做建立TCP连接的前面一些工作,只发送一个设置SYN标志的TCP报文,一个RESET报文,那么nmap假设这个端口是关闭的,那么就不做任何事情了。如果接收到一个响应,它并不象正常的连接一样对这个报文进行确认,而是发送一个RET报文,TCP的三次握手还没有完成,许多服务将不会记录这次连接。 有的时候,nmap会告诉我们端口被过滤,这意味着有防火墙或端口过滤器干扰了nmap,使其不能准确的判断端口是打开还是关闭的,有的防火墙只能过滤掉进入的连接。 扫描协议 如果试图访问另一端无程序使用的UDP端口,主机将发回一个icmp“端口不可达”的提示消息,IP协议也是一样。每个传输层的IP协议都有一个相关联的编号,使用最多的是ICMP(1)、TCP(6)和UDP(17)。所有的IP报文都有一个“协议”域用于指出其中的传输层报文头所使用的协议。如果我们发送一个没有传输层报文头的原始IP报文并把其协议域编号为130[该编号是指类似IPSEC协议的被称为安全报文外壳或SPS协议],就可以判断这个协议是否在主机上实现了。如果我们得到的是ICMP协议不可达的消息,意味着该协议没有被实现,否则就是已经实现了,用法为-sO. 隐蔽扫描行为 nmap给出了几个不同的扫描选项,其中一些可以配套着隐藏扫描行为,使得不被系统日志、防火墙和IDS检测到。提供了一些随机的和欺骗的特性。具体例子如下: FTP反弹,在设计上,FTP自身存在一个很大的漏洞,当使用FTP客户机连接到FTP 服务器时,你的客户机在TCP端口21上与FTP服务器对话,这个TCP连接称为控制连接。FTP服务器现在需要另一条与客户机连接,该连接称为数据连接,在这条连接上将传送实际的文件数据,客户机将开始监听另一个TCP端口上从服务器发挥的数据连接,接下来执行一个PORT命令到服务器,告诉它建立一条数据连接到客户机的IP地址和一个新打开的端口,这种操作方法称为主动传输。许多客户机使用网络地址转换或通过防火墙与外界连接,所以主动传输FTP就不能正常工作,因为由服务器建立的客户机的连接通常不允许通过。 被动传输是大多数FTP客户机和服务器所使用的方法,因为客户机既建立控制连接又建立数据连接,这样可以通过防火墙或NAT了。

安全生产措施费管理办法

安全生产措施费管理办法 第一条、编制目的 为加强工程安全生产管理,保障施工作业人员的作业条件和生活环境,确保建筑工程安全生产措施费用落实到位,防止施工安全事故发生,避免给公司造成不必要的纠纷和经济损失,结合公司实际情况,特制定本办法。 第二条、编制依据 根据《建筑法》、《安全生产法》、《建设工程质量管理条例》、《建筑施工安全检查标准》、《建设工程安全防护、文明施工措施费用及使用管理办法》、《**市建设工程安全防护、文明施工措施费用及使用管理办法》、《**省建设工程质量和安全生产管理条例》等法律法规、文件的规定。 第三条、适用范围 本办法适用于公司所有在建工程项目。 第四条、安全生产措施费为不可竞争费用,所有不能作为招投标、承包合同等的条件。 第五条、安全生产措施费不能计入成本,需专款专用。 第六条、安全文明施工措施费的管理机构施工管理部、科技质保部、安全部、财务部及项目部。 第七条、各部门职责 安全部牵头组织安全生产措施费的投入及落实情况的监督检查工作,负责统计各项目部安全生产措施费的支付工作;技术质保部参与安全文明施工工程质量的验收工作,负责质量创优、技术革新;安全部监督工程安全管理工作,负责安全生产投入的统计、核算;财务部设立专用账户,负责监督专项资金的投入。 第八条、开工前3个工作日内,由施工管理部组织相关部门对施工现场及工程安全文明措施的投入计划进行检查,决定30%措施费的领用。参见附表三第九条、基础验收前3个工作日内由施工管理部组织相关部门对工程的安全文明施工措施的投入情况进行检查,给出意见,决定30%措施费的领用。参见附表四 第十条、主体验收前(主体完成80%)3个工作日内由施工管理部组织相关部门对工程的安全文明施工措施的投入情况进行检查,给出意见,决定30%措

Nmap实验报告

本文档如对你有帮助,请帮忙下载支持! 网络扫描软件Nmap的应用 在网络攻击时,攻击者往往会使用网络和端口扫描软件对目标主机进行扫描,发现漏洞,为后续攻击做准备。本实验使用网络扫描软件Nmap对北邮官网1.隐藏扫描(Stealth Scanning) -sS为TCP同步扫描,原理是源主机发送一个TCP同步包(SYN),然后等待目的主机的回应。如果对方返回SYN|ACK包,就表示该目标端口打开。Wireshark抓包可以看出在扫描过程中,源主机(10.8.70.224)向目标主机(10.3.9.254)最可能打开的1000个端口发送了TCP同步包,其中只有80端口和3306端口返回了SYN|ACK包,说明目标主机开放了这两个端口。从Nmap扫描结果可以看出80端口提供的是http服务,3306提供的是mysql服务。 2.端口扫描(port scanning) -sT扫描是调用系统函数connect()用来打开一个链接,所以耗时要比-sS要多。RTTVAR(往返延时变量)很大,应该网络拥塞引起的。从wireshark抓包看出 源主机与目的主机之间建立了完全的TCP链接,探测到端口开放后立即发送RST 断开链接。 3.UDP扫描(UDP Scanning) UDP扫描是向目标主机的每个端口发送一个0字节的UDP包,如果收到端口不可到达的ICMP消息,端口就是关闭的。如wireshark抓包所示 源主机向目标机的1031端口发送了一个0字节的UDP包。 端口1031收到了ICMP消息,说明端口是关闭的。 端口123开启的是ntp服务。值得注意的是,此时发送的并不是0字节的UDP 包,而是内容为ntp的总长为224bit的UDP包。 4.Ping扫描(Ping Sweeping) 对源主机所在网段(,Nmap是通过发送ARP包来询问IP地址上的主机是否活动的,如果收到ARP回复包,那么说明该主机在线。如wireshark抓包所示 源主机广播所扫描网段的ARP请求,没有回复的主机均视为没有在线。 ,说明 、 5.TCP ACK扫描 TCP ACK扫描是向目标机的端口发送ACK包,如果返回一个RST包,则这个端口就视为unfiltered状态。如wireshark抓包所示 如90端口收到了RET包,说明这个端口处于unfiltered状态。 6.操作系统类型扫描 从扫描结果可以得到目标主机的详细信息。目标主机的操作系统为AVM FRITZ!Box WLAN7240WAP。 7.Traceroute路由跟踪扫描 使用-traceroute可以得到本机到目标主机之间的拓扑结构和路由信息。从Nmap结果可以看出,本地主机到10.3.9.254一共要经过4跳才能到达。拓扑图如下 再对校内的图书馆,教务处,论坛进行扫描后可以得到学校的网络拓扑图 对百度进行扫描后得到校园网到外网的拓扑图

建筑行业安全生产措施费相关规定

位不再重复提取。 第十四条中小微型企业和大型企业上年末安全费用结余分别达到本企业上年度营业收入的5%和1.5%时,经当地县级以上安全生产监督管理部门、煤矿安全监察机构商财政部门同意,企业本年度可以缓提或者少提安全费用。 企业规模划分标准按照工业和信息化部、国家统计局、国家发展和改革委员会、财政部《关于印发中小企业划型标准规定的通知》(工信部联企业〔2011〕300号)规定执行。 第十五条企业在上述标准的基础上,根据安全生产实际需要,可适当提高安全费用提取标准。 本办法公布前,各省级政府已制定下发企业安全费用提取使用办法的,其提取标准如果低于本办法规定的标准,应当按照本办法进行调整;如果高于本办法规定的标准,按照原标准执行。 第十六条新建企业和投产不足一年的企业以当年实际营业收入为提取依据,按月计提安全费用。 混业经营企业,如能按业务类别分别核算的,则以各业务营业收入为计提依据,按上述标准分别提取安全费用;如不能分别核算的,则以全部业务收入为计提依据,按主营业务计提标准提取安全费用。 第三章安全费用的使用 第十九条建设工程施工企业安全费用应当按照以下范围使用:(一)完善、改造和维护安全防护设施设备支出(不含“三同时”要求初期投入的安全设施),包括施工现场临时用电系统、洞口、临边、机械设备、高处作业防护、交叉作业防护、防火、防爆、防尘、防毒、防雷、防台风、防地质灾害、地下工程有害气体监测、通风、临时安全防护等设施设备支出; (二)配备、维护、保养应急救援器材、设备支出和应急演练支出;

(三)开展重大危险源和事故隐患评估、监控和整改支出; (四)安全生产检查、评价(不包括新建、改建、扩建项目安全评价)、咨询和标准化建设支出; (五)配备和更新现场作业人员安全防护用品支出; (六)安全生产宣传、教育、培训支出; (七)安全生产适用的新技术、新标准、新工艺、新装备的推广应用支出; (八)安全设施及特种设备检测检验支出; (九)其他与安全生产直接相关的支出。 第二十六条在本办法规定的使用范围内,企业应当将安全费用优先用于满足安全生产监督管理部门、煤矿安全监察机构以及行业主管部门对企业安全生产提出的整改措施或者达到安全生产标准所需的支出。 第二十七条企业提取的安全费用应当专户核算,按规定范围安排使用,不得挤占、挪用。年度结余资金结转下年度使用,当年计提安全费用不足的,超出部分按正常成本费用渠道列支。 主要承担安全管理责任的集团公司经过履行内部决策程序,可以对所属企业提取的安全费用按照一定比例集中管理,统筹使用。 第四章监督管理 第三十一条企业应当建立健全内部安全费用管理制度,明确安全费用提取和使用的程序、职责及权限,按规定提取和使用安全费用。 第三十二条企业应当加强安全费用管理,编制年度安全费用提取和使用计划,纳入企业财务预算。企业年度安全费用使用计划和上一年安全费用的提取、使用情况按照管理权限报同级财政部门、安全生产监督管理部门、煤矿安全监察机构和行业主管部门备案。 第三十三条企业安全费用的会计处理,应当符合国家统一的会计制度的规定。 第三十四条企业提取的安全费用属于企业自提自用资金,其他单位和部门不得采取收取、代管等形式对其进行集中管理和使用,国家法律、法规另有规定的除外。 第三十五条各级财政部门、安全生产监督管理部门、煤矿安全监察机构和有关行业主管部门依法对企业安全费用提取、使用和管理进行监督检查。 第三十六条企业未按本办法提取和使用安全费用的,安全生产监督管理部门、煤矿安全监察机构和行业主管部门会同财政部门责令其限期改正,并依照相关法律法规进行处理、处罚。 建设工程施工总承包单位未向分包单位支付必要的安全费用以及承包 单位挪用安全费用的,由建设、交通运输、铁路、水利、安全生产监督管理、煤矿安全监察等主管部门依照相关法规、规章进行处理、处罚。

Nmap扫描原理与用法

[+] Nmap扫描原理与用法 2012年6月16日 1Nmap介绍 Nmap基本命令和典型用法 ?全面进攻性扫描(包括各种主机发现、端口扫描、版本扫描、OS扫描及默认脚本扫描): nmap -A -v targetip ?Ping扫描: nmap -sn -v targetip ?快速端口扫描: nmap -F -v targetip ?版本扫描: nmap -sV -v targetip ?操作系统扫描: nmap -O -v targetip 2

Nmap扫描原理与用法PDF:下载地址 Nmap是一款开源免费的网络发现(Network Discovery)和安全审计(Security Auditing)工具。软件名字Nmap是Network Mapper的简称。Nmap最初是由Fyodor在1997年开始创建的。随后在开源社区众多的志愿者参与下,该工具逐渐成为最为流行安全必备工具之一。最新版的Nmap6.0在2012年5月21日发布,详情请参见:https://www.sodocs.net/doc/d37973554.html,。 一般情况下,Nmap用于列举网络主机清单、管理服务升级调度、监控主机或服务运行状况。Nmap 可以检测目标机是否在线、端口开放情况、侦测运行的服务类型及版本信息、侦测操作系统与设备类型等信息。 Nmap的优点: 1. 灵活。支持数十种不同的扫描方式,支持多种目标对象的扫描。 2. 强大。Nmap可以用于扫描互联网上大规模的计算机。 3. 可移植。支持主流操作系统:Windows/Linux/Unix/MacOS等等;源码开放,方便移植。 4. 简单。提供默认的操作能覆盖大部分功能,基本端口扫描nmap targetip,全面的扫描nmap –A targetip。 5. 自由。Nmap作为开源软件,在GPL License的范围内可以自由的使用。 6. 文档丰富。Nmap官网提供了详细的文档描述。Nmap作者及其他安全专家编写了多部Nmap 参考书籍。 7. 社区支持。Nmap背后有强大的社区团队支持。 8. 赞誉有加。获得很多的奖励,并在很多影视作品中出现(如黑客帝国2、Die Hard4等)。 9. 流行。目前Nmap已经被成千上万的安全专家列为必备的工具之一。 1.1 Zenmap

安全生产文明施工措施费使用管理制度

安全文明措施费使用管理制度 为加强项目施工安全管理,维护人身和财产安全,保障安全生产投入,根据《建筑法》、《安全生产法》、《建设工程质量管理条例》、《建筑施工安全检查标准》、《建设工程施工发包与承包计价管理办法》、《建设工程造价管理规定》等法律法规、文件的规定,结合我项目实际,制定本制度。 一、本制度所指的安全生产投入,是指按上级文件规定的安全生产保证金和安全生产措施费。安全生产措施费必须在成本中列支,专门用于完善和改进企业安全生产条件。 二、项目安全生产投入管理的主控部门为安质部,协办部门为工程部、财务部,物资部,分管领导为安全总监。 三、安全生产费用的开支范围: 3.1、完善、改造和维护安全防护设备、设施支出 3.1.1.“四口”(楼梯口、电梯井口、预留洞口、通道口)、“五临边”(未安装栏杆的平台临边、无外架防护的层面临边、升降口临边、基坑临边、上下斜道临边)等防护、防滑设施。 3.1.2.施工场地安全围挡设施。 3.1.3.施工供配电及用电安全防护设施(漏电保护、接地保护、触电保护等装置,变压器、配电盘周边防护设施,电器防爆设施,防水电缆及备用电源等)。 3.1. 4.各类机电设备安全装置。 3.1.5.防风、防腐、防火、防尘、防水、防辐射、防雷电、防危险气体等设备设施及备品。 3.1.6.起重机械、提升设备上的各种保护及保险装置。 3.1.7.防治边帮滑坡设备。 3.1.8.作业中防止物体、人员坠落设置的安全网、棚、护栏等。 3.1.9.起重作业、运输作业所增设的防护、隔离、栏挡等设施。 3.1.10.各种安全警示、警告标志。 3.1.11.安全防护通讯设备。 3.1.12.其他安全防护设备、设施。 3.2、配备必要的应急救援器材、设备和现场作业人员安全防护物品支出 3.2.1.应急照明、通风、抽水设备及锹镐铲、千斤顶等。 3.2.2.防洪、防坍塌、防山体落石、防自然灾害等物资设备。 3.2.3.急救药箱及器材。 3.2. 4.应急救援设备、器械。 3.2.5.各种消防设备和器材。

nmap 使用介绍

nmap 使用介绍 nmap是目前为止最广为使用的国外端口扫描工具之一。我们可以从 https://www.sodocs.net/doc/d37973554.html,/进行下载,可以很容易的安装到Windows和unix操作系统中,包括mac os x(通过configure、make 、make install等命令)也可以直接从http: //https://www.sodocs.net/doc/d37973554.html,/下载windows二进制(包括所需要的winpcap)也可以从http: //https://www.sodocs.net/doc/d37973554.html,/获得nmap的图形windows。 扫描主机

我们可以使用ping扫描的方法(-sP),与fping的工作方式比较相似,它发送icmp回送请求到指定范围的ip地址并等待响应。现在很多主机在扫描的时候都做了处理,阻塞icmp请求,这种情况下。nmap将尝试与主机的端口80进行连接,如果可以接收到响应(可以是 syn/ack,也可以是rst),那么证明主机正在运行,反之,则无法判断主机是否开机或者是否在网络上互连。 扫描tcp端口 这里-sR是怎样在打开的端口上利用RPC命令来判断它们是否运行了RPC服务。 nmap可以在进行端口扫描的tcp报文来做一些秘密的事情。首先,要有一个SYN扫描(-sS),它只做建立TCP连接的前面一些工作,只发送一个设置SYN标志的TCP报文,一个RESET报文,那么nmap假设这个端口是关闭的,那么就不做任何事情了。如果接收到一个响应,它并不象正常的连接一样对这个报文进行确认,而是发送一个RET报文,TCP的三次握手还没有完成,许多服务将不会记录这次连接。 有的时候,nmap会告诉我们端口被过滤,这意味着有防火墙或端口过滤器干扰了nmap,使其不能准确的判断端口是打开还是关闭的,有的防火墙只能过滤掉进入的连接。 扫描协议 如果试图访问另一端无程序使用的UDP端口,主机将发回一个icmp“端口不可达”的提示消息,IP协议也是一样。每个传输层的IP协议都有一个相关联的编号,使用最多的是ICMP(1)、TCP(6)和UDP(17)。所有的IP报文都有一个“协议”域用于指出其中的传输层报文头所使用的协议。如果我们发送一个没有传输层报文头的原始IP报文并把其协议域编号为130[该编号是指类似IPSEC协议的被称为安全报文外壳或SPS协议],就可以判断这个协议是否在主机上实现了。如果我们得到的是ICMP协议不可达的消息,意味着该协议没有被实现,否则就是已经实现了,用法为-sO. 隐蔽扫描行为 nmap给出了几个不同的扫描选项,其中一些可以配套着隐藏扫描行为,使得不被系统日志、防火墙和IDS检测到。提供了一些随机的和欺骗的特性。具体例子如下: FTP反弹,在设计上,FTP自身存在一个很大的漏洞,当使用FTP客户机连接到FTP服务器时,你的客户机在TCP端口21上与FTP服务器对话,这个TCP连接称为控制连接。FTP服务器现在需要另一条与客户机连接,该连接称为数据连接,在这条连接上将传送实际的文件数据,

nmap常用命令

十条常用nmap命令行格式 1)获取远程主机的系统类型及开放端口 Get info about remote host ports and OS detection nmap -sS -P0 -sV -O

相关文档

- Nmap端口扫描实验

- Nmap扫描器使用和分析

- 端口扫描

- 实验二 Nmap扫描端口

- 系统漏洞扫描之王——Nmap详解

- Nmap工具的详细说明

- 安全审核工具--Nmap使用总结

- ping命令和nmap工具

- Nmap图形界面具的使用(扫描工具Nmap的使用)

- 常见的扫描类型有以下几种:Nmap的SYN、Connect、Null、FIN、Xmas、Maimon、ACK

- Nmap扫描实验

- 实验3综合扫描及攻击工具的使用

- 实验2-端口扫描和操作系统类型探测实验汇总

- 端口扫描原理及工具

- 使用Nmap进行端口扫描和操作系统类型探测实...

- nmap端口扫描实验

- 扫描器之王-----nmap教程

- 网络安全实验---NMAP扫描

- Nmap扫描实验

- 端口扫描基本原理